Ransomware hat sich 2020 als extrem erfolgreiches Businessmodell für Cybercrime erwiesen.

Wir wollen in einer 3-teiligen Artikelserie das Thema etwas näher beleuchten und dabei aucf Hintergründe, Operationsverfahren und potentielle Schutzmöglichkeiten eingehen.

- Teil 1 - Einleitung

- Teil 2 - Vorgehen und Verfahren

- Teil 3 - Schutzmöglichkeiten

- Teil 4 - Addendum: Referenzliste

Teil 2: Ransomware-Operations: Vorgehen und Verfahren

Die extreme Zunahme der Ransomware-Aktivitäten geht einher mit einer Verschiebung beim "Initial Acess", also dem ersten Fuß in der Tür in die betroffenen Unternehmensnetze.

Im Jahr 2019 hat der Trojaner "Emotet" bei dem Vorfall am Berliner Kammergericht für Schlagzeilen gesorgt; diese Art von Schadsoftware wird meist per Email versandt, benötigt die Interaktion eines Benutzers, und lässt sich mit dem Schuß aus einer Schrotflinte in einen Entenschwarm vergleichen: wenn man Glück hat ist irgendwas getroffen, man weiß aber nie genau, was man trifft.

Diese Situation hat sich im 1. Halbjahr 2020 innert kurzer Zeit geändert. Wir haben im April 2020 schon bemerkt, dass sich Ransomware-Gangs mehr und mehr auf den direkten Netzzugang durch Sicherheitslücken fokussieren, zumal gerade in diesem Zeitraum über 40 kritische Sicherheitslücken in Produkten und Appliances publiziert wurden, die vornehmlich in Unternehmensnetzen eingesetzt wurden (VPN-Gateways, Firewalls, VMware-Management, Automation and Orchestration-Lösungen etc. pp) und bei Exploitation direkten Zugang in das entsprechende Unternehmensnetz gewährten:

- Citrix Sharefile Datenzugriff

- SaltStack RCE

- Fortimail Auth-Bypass

- vCenter RCE

- HAProxy RCE

- Paessler PRTG RCE

- Exchange RCE

- Sophos Firewall RCE

- ...

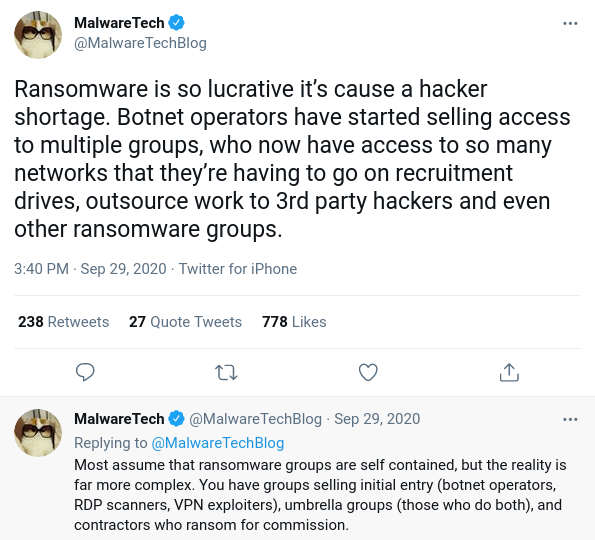

Und dann passierte, was passieren musste: Gelegenheit macht Diebe

Im folgenden beleuchten wir etwas genauer die einzelnen Phasen einer erfolgreichen Ransomware-Attacke

Phase 1 + 2: - "Inital Access" / Zugang legen , Persistenz

Inital Access - Vektoren

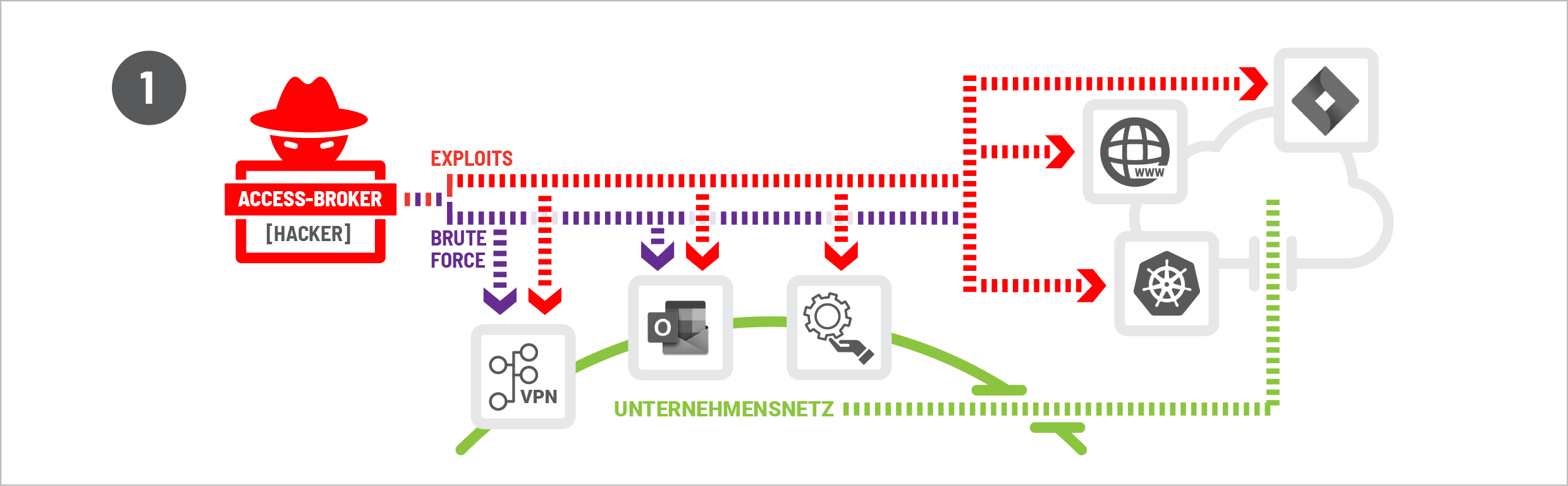

Das Ziel der ersten Phase eines Angriffs ist es, überhaupt erst einmal Zugang zu einem Unternehmensnetz zu erhalten.

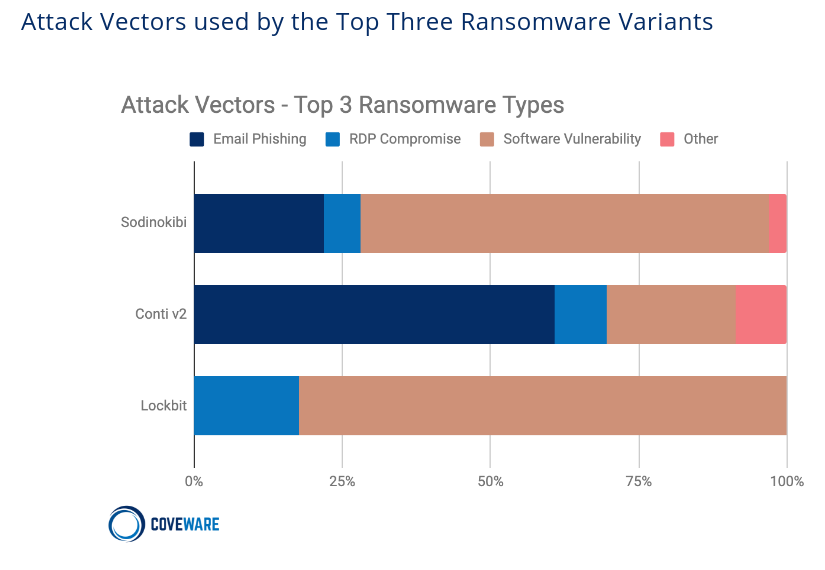

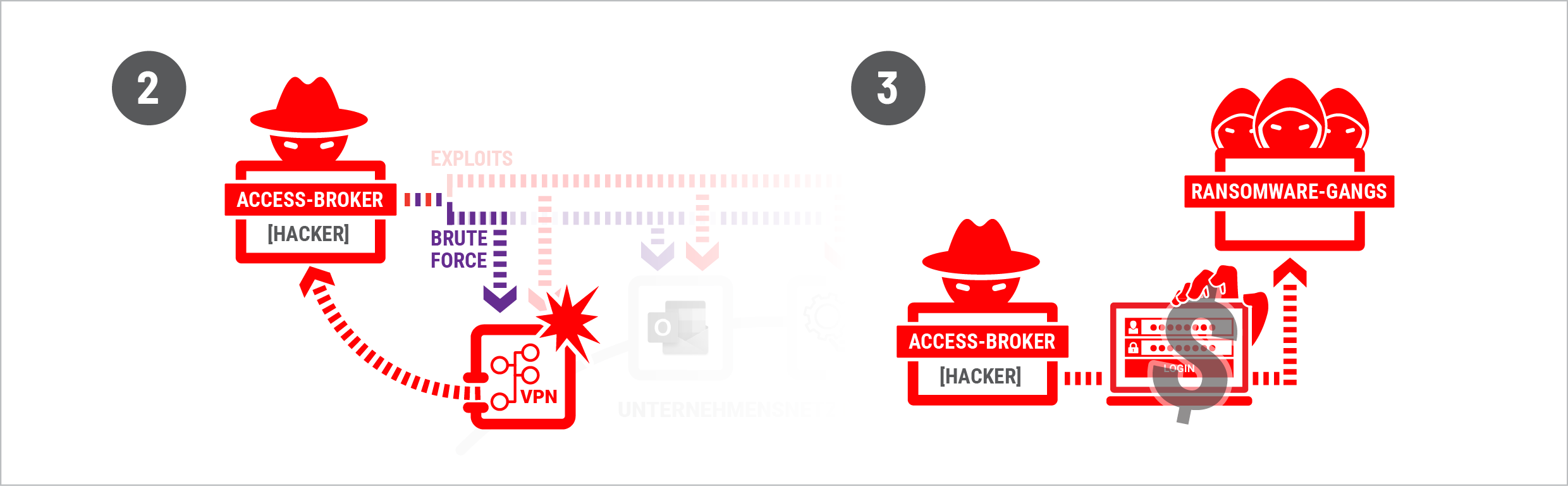

Wie oben erwähnt, haben sich die initialen Angriffsvektoren hierfür vom Trojaner-Versand via Email auf den Zugang via RDP oder direktes Ausnutzen von Sicherheitslücken in der IT-Infrastruktur verlagert. Spezialisiert auf den "Initial Access" haben sich sogenannte "Access Broker", die das Internet kontinuierlich nach Schwachstellen scannen oder via RDP-BruteForce an Zugangsdaten gelangen.

Attack-Vectors by Top 3 Gangs // src

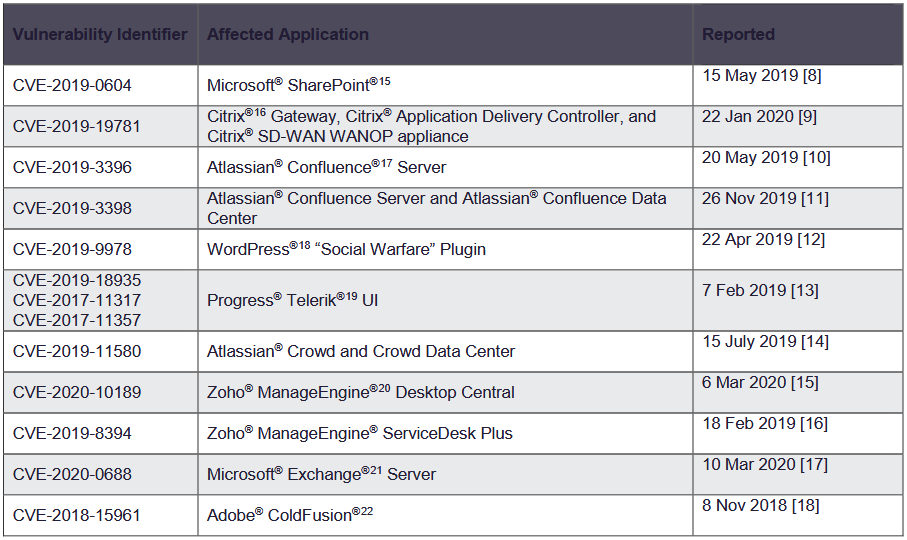

Die NSA hat in Q3 2020 ein Dokument veröffentlicht, in dem analysiert wurde, auf welche Wege sich Angreifer Zugriff auf Netze verschaffen, um dann weitere Aktionen (Daten-Exfiltration, Ransomware) durchzuführen.

Attack-Vectors by NSA// src

In der 2. Phase wird dafür gesorgt, dass der langfristige Zugang zum Unternehmensnetz gewährt bleibt (Persistenz); dies kann auf unterschiedliche Wege geschehen:

- Anlegen von weiteren privilegierten Accounts (Privilege Escalation)

- Implantieren von Backdoors oder Webshells

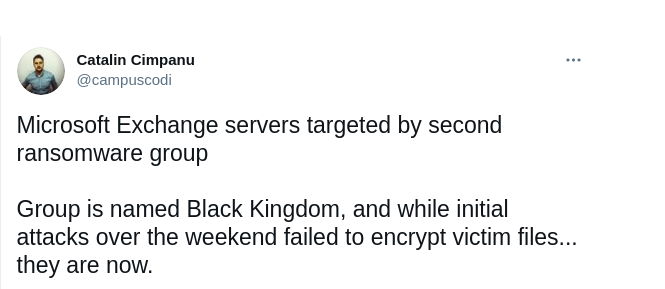

Gerade der letzte Fall hat bei der Exchange-Lücke aus dem März 2021 gezeigt, wie schnell die Access-Broker agieren: innerhalb von 3 Tagen nach dem Release des Advisories waren auf einer Großzahl von Systemen Backdoors zu finden.

Phase 3: - Verkauf an Ransomware-Gangs

Verkauf der Zugänge

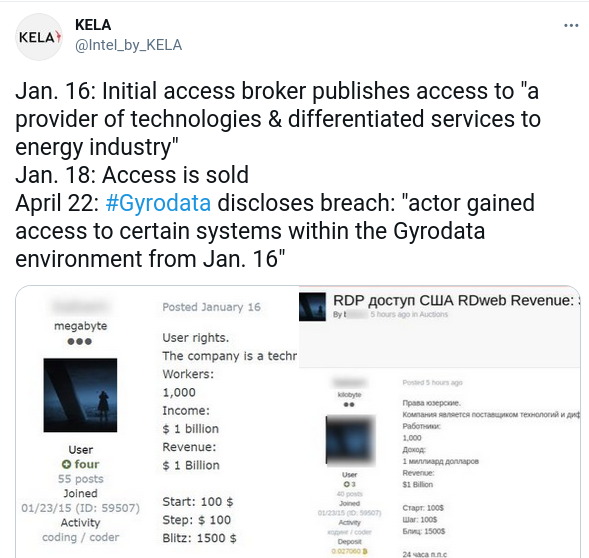

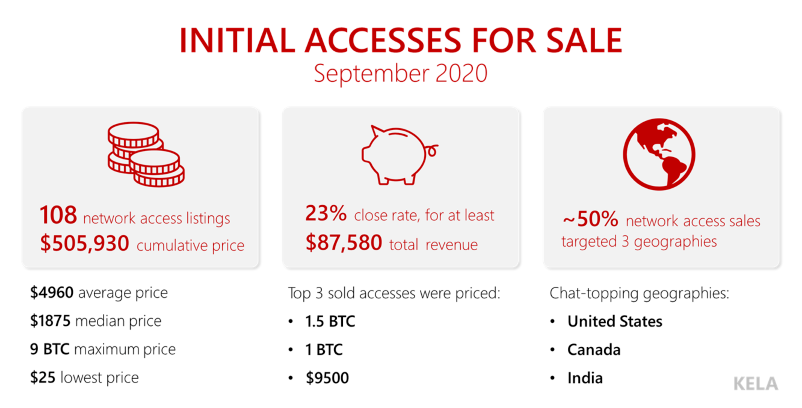

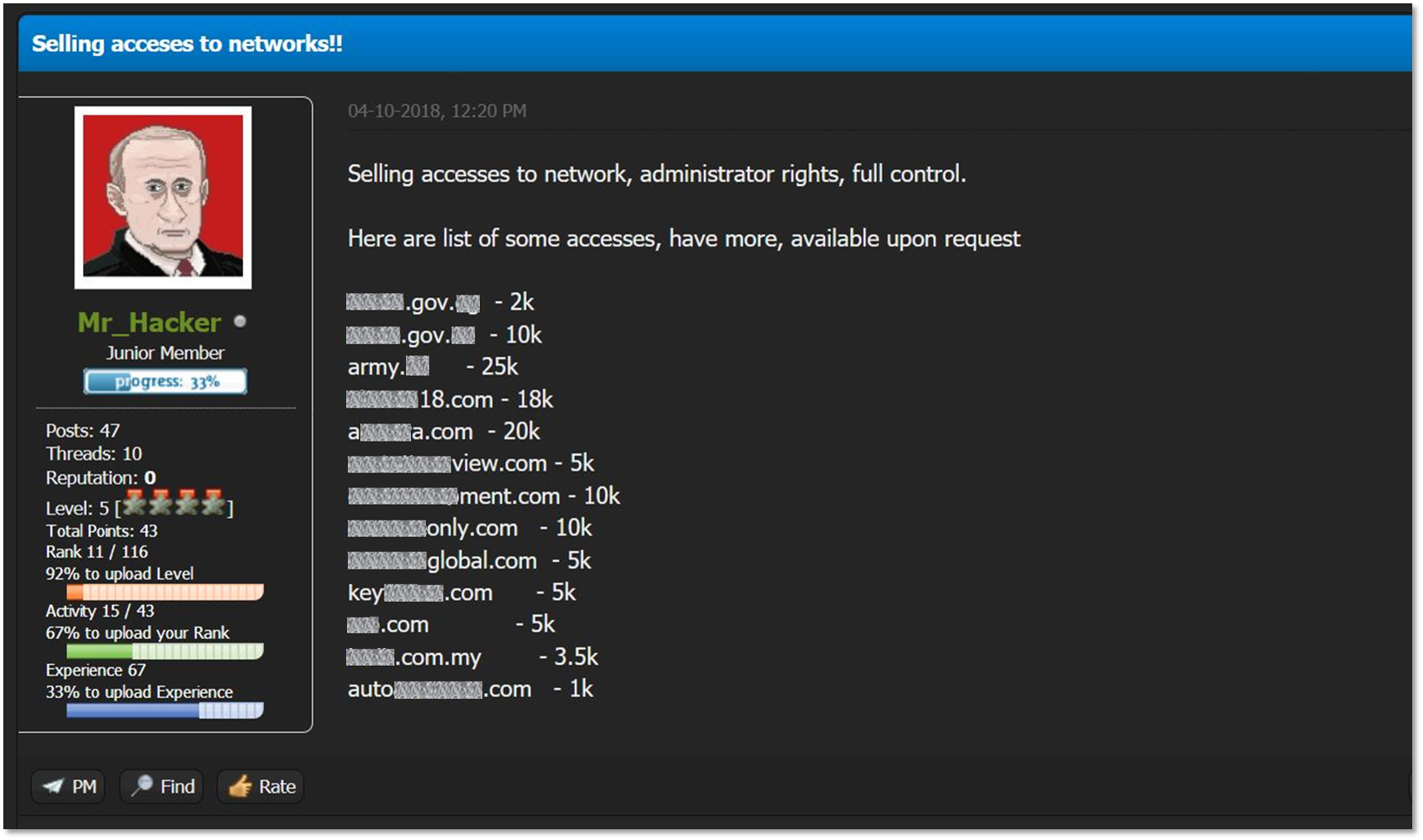

Im Phase 3 wird der mit Persistenz versehene Zugang in speziellen Darknet-Foren verkauft.

Aufgrund der Vielzahl and Sicherheitslücken und der explosionsartig gestiegenen Nachfrage stehen jederzeit hunderte Systeme zur Auswahl; der UAS-Market, auf dem RDP- und VPN-Zugänge gehandelt werden, listed für die Jahre 2019 + 2020 1.3 Mio Accounts zu vorwiegend Firmennetzen, die dort gehandelt wurden.

Initial-Access-Market / src

Broker-Ad in einem Darkent-Forum / src

UAS-RDP-Darkent-Forum / src

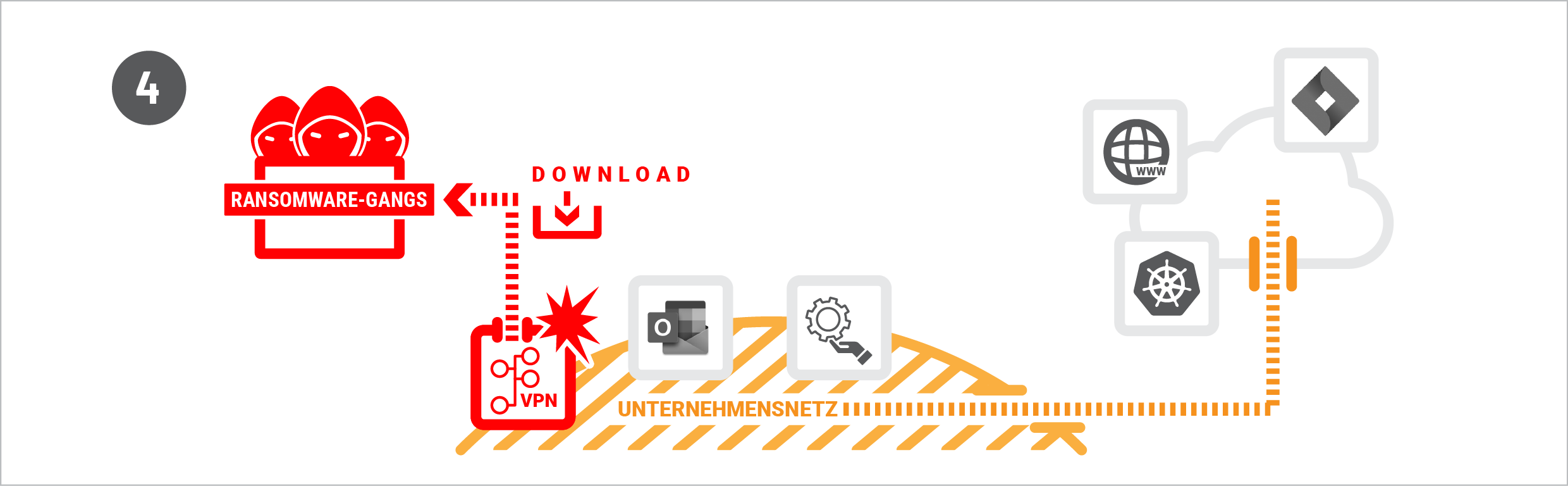

Phase 4: - Ausleiten der Daten (Data-Exfil)

Daten kopieren

Nachdem der persistente Zugang zum Unternehmensnetz vom Access-Broker an eine Ransomware-Gang verkauft wurde, kann diese zu einem späteren Zeitpunkt auf das Unternehmensnetz zugreifen und den Zugang "monetarisieren".

Die Zeitspanne zwischen dem "Initial Access" und der eigentlichen Ransomware-Operation beträgt im Schnitt 3-6 Monate, kann aber in ausgewählten Fällen auf wenige Wochen schrumpfen.

Wenn die Angreifer sich etwas im Unternehmensnetz umgesehen und die datentechnischen Krownjuwelen gefunden haben, werden diese kopiert und auf Systeme der Angreifer übertragen.

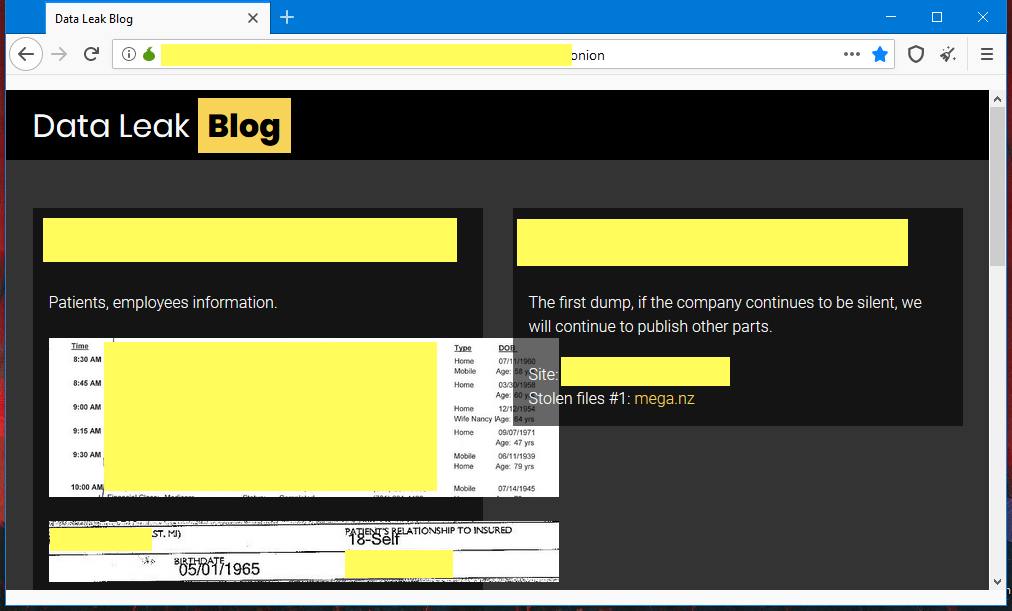

Diese Methode hat sich im Laufe des Jahres 2020 etabliert, da die betroffenen Unternehmen neben der eigentlichen Verschlüsselung zusätzlich damit erpresst werden, dass diese Daten veröffentlicht werden, mit teils verheerenden Folgen. Dieser Zwischenschritt wurde eingefügt, um einen Hebel gegen Unternehmen zu haben, die ihre Daten und Systeme aus Backups wiederherstellen können und nicht auf die Erpressung reagieren.

Leak-Blog / src

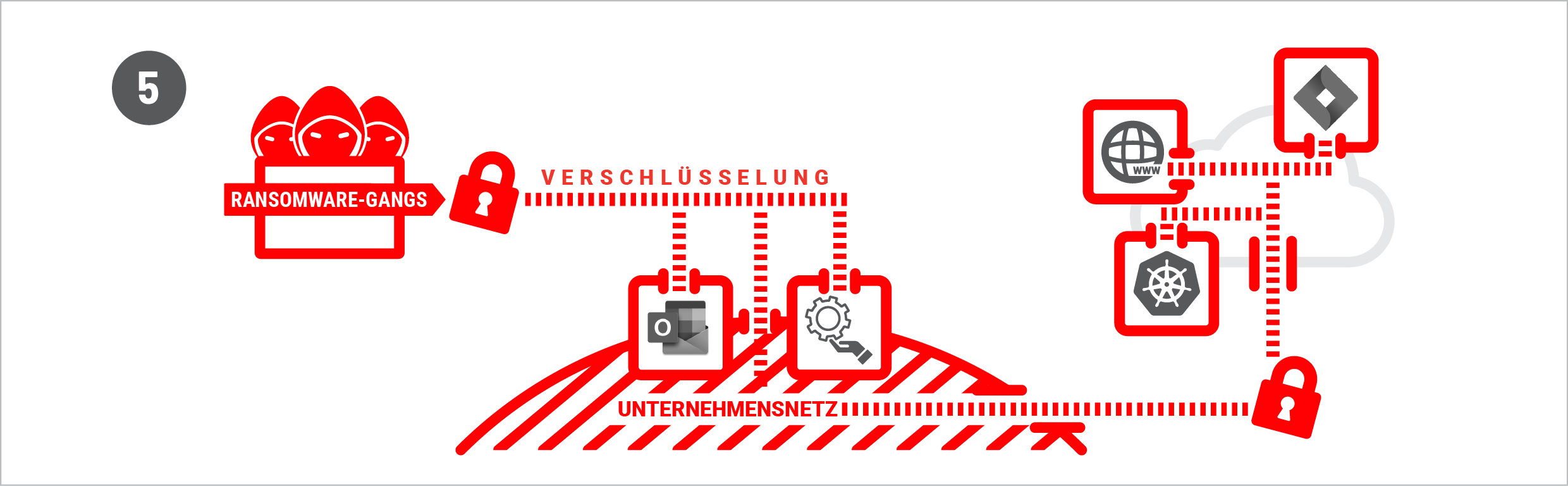

Phase 5 + 6: Verschlüsselung und Erpressung

Daten kopieren

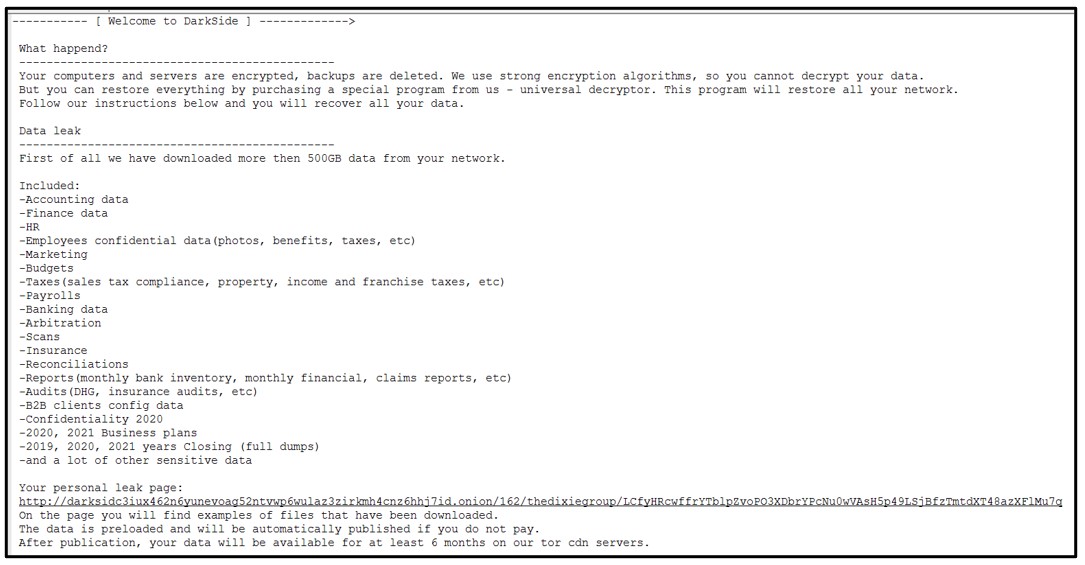

Im finalen Phase werden die Unternehmensdaten und teilweise auch Systeme verschlüsselt, was häufig zu einem sofortigen Systemstillstand führt. Gleichzeitig wird dem Unternehmen die Erpressungsnachricht zugeleitet, oder diese werden von den infizierten Systemen selber angezeigt.

Ransom-Nachricht

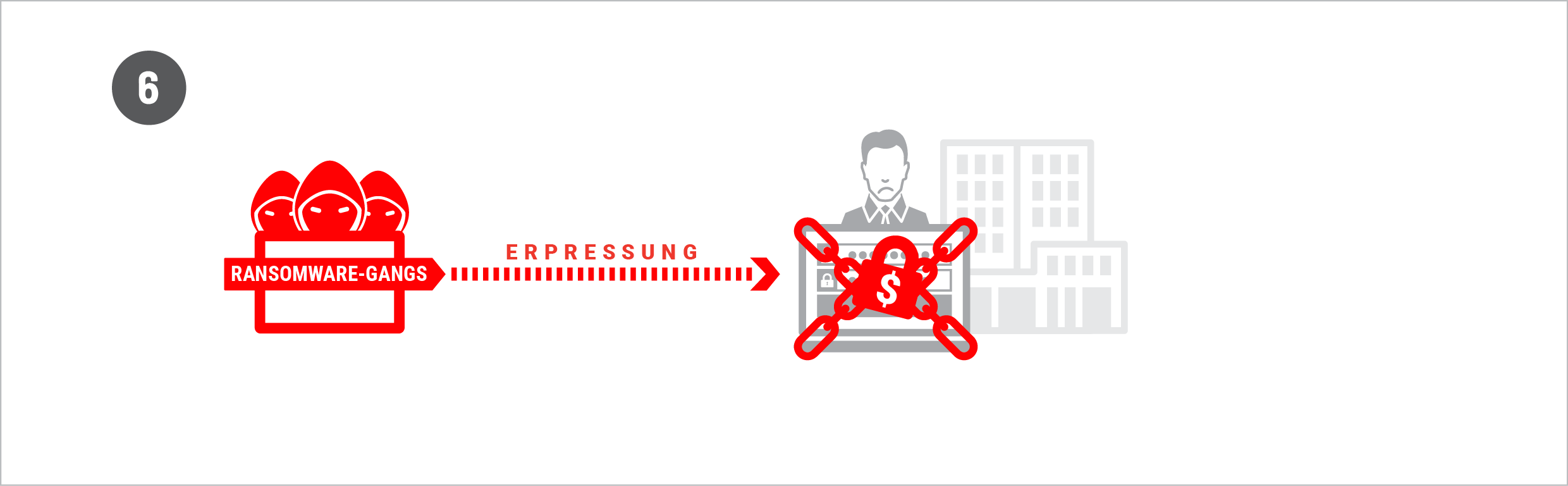

Sollte das Unternehmen nicht innerhalb einer gesetzten Frist auf die Erspressungsnachricht reagieren und Kontakt aufnehmen (meist 3-7 Tage), veröffentlicht die Ransomware-Gang auf ihrem Blog mindestens eine Nachricht, dass das Unternehmen erfolgreich angegriffen wurde, meist auch einen Auszug der erbeuteten Daten, um den Druck auf das Unternehmen zu erhöhen.

Diese Leak-Blogs, die mittlerweile Standard in der Ransomware-Szene sind (siehe auch hier ) kann man nur über das TOR-Netzwerk erreichen.

Eine alternative Zweitverwertung ist die Versteigerung der Unternehmensdaten.

Die eigentlichen Verhandlungen finden über anonyme Chats statt. Hierbei gehen die meisten Gangs methodisch vor, da sie vor allem ein Ziel haben: mit diesem Kunden Geld zu verdienen und mit dem nächsten auch. Sollten die Verhandlungen nicht innerhalb einer Woche zum Erfolg führen, oder das betroffene Unternehmen weder Willens noch in der Lage sein, die geforderte Summe aufzubringen, dann werden diese abgebrochen und die Unternehmensdaten wie angedroht veröffentlicht, andernfalls bekommt das Unternehmen den entsprechenden Decryptor, um den regulären Betrieb wieder herzustellen, und die illegalerweise kopierten Dateien werden auf Seiten der Erpresser gelöscht.

Dieser letzte Schritt, das Löschen der Dateien, geschieht natürlich auf Vertrauensbasis, bisher sind aber noch keine Vorfälle bei den bekannteren Ransomware-Gangs bekannt, dass die kopierten Daten an anderer Stelle auftauchten. Solche Fälle mögen bei kleineren und unbekannteren Gangs möglich sein, genauso wie nicht funktionierende Decryptoren, sind aber bisher noch nicht bekannt geworden und auch nicht zu erwarten, da die Ransomware-Gangs ansonsten ihr eigenes, erfolgreiches Businessmodell torpedieren würden.

Erpressung

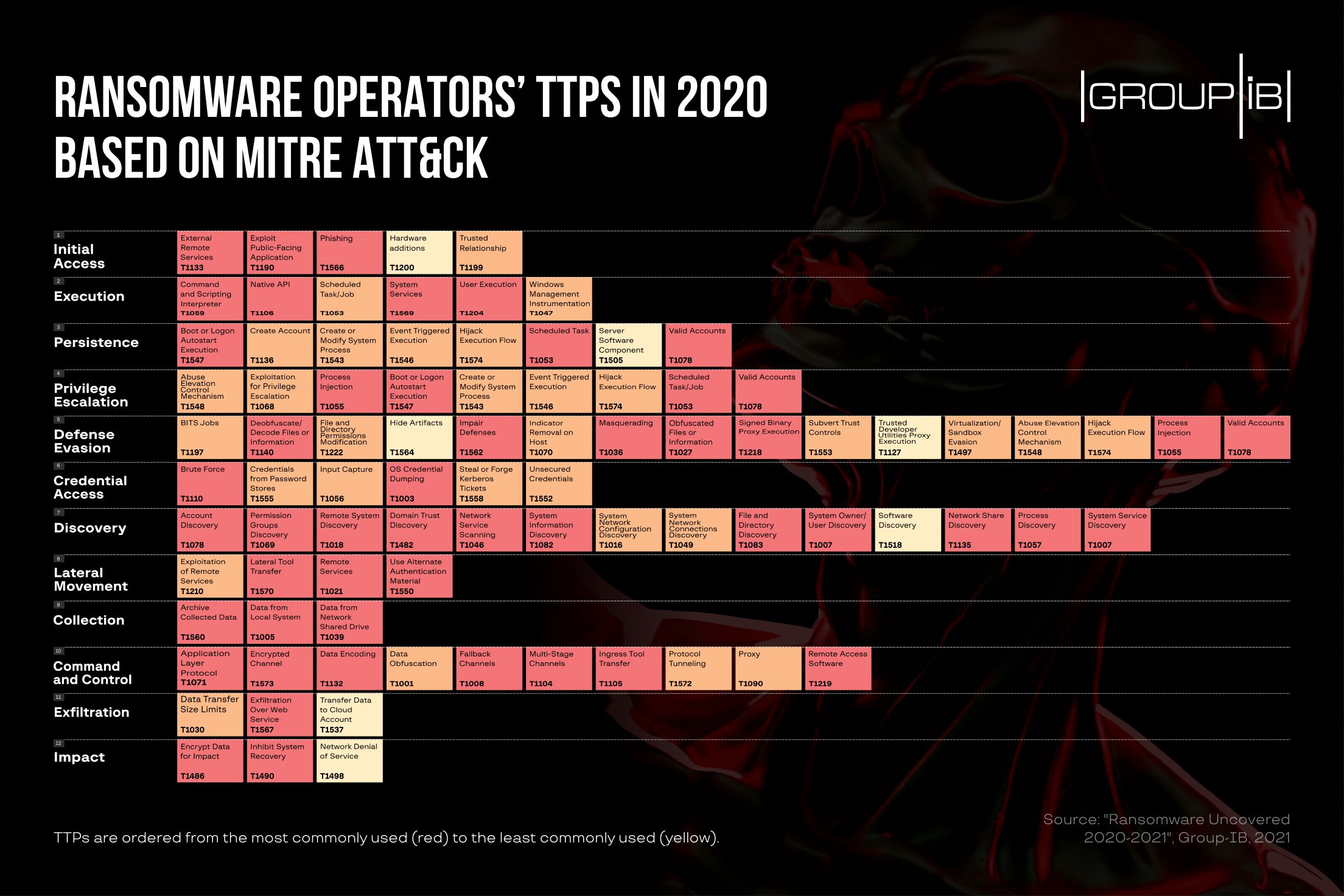

Dass die meisten Ransomware-Gangs mittlerweile hochprofessionell agieren, zeigen nicht nur die getsiegenen Umsätze, sondern auch die folgende Übersicht über jeweils beobachtete Methoden, basierend auf der MITRE ATT&CK - Matrix.

Wer darüber hinaus Interesse an Interna hat, dem seien mehrere Artikel empfohlen, die detaillierten Einblick in die Szene geben:

- Alleged REvil member spills details on group’s ransomware operations

- ‘I scrounged through the trash heaps… now I’m a millionaire:’ An interview with REvil’s Unknown

- Million-dollar deposits and friends in high places: how we applied for a job with a ransomware gang

- Colonial Pipeline CEO Tells Why He Paid Hackers a $4.4 Million Ransom

Operations matched to MITRA ATT&CK // src

<< zurück zu Teil 1 [ ~ ] >> weiter zu Teil 3

Referenzen

- Berlins Kammergericht muss nach einem Cyber-Angriff vom Netz.

- Exchange-Lücke für Ransomware-Angriffe ausgenutzt

- 'Network access' sold on hacker forums estimated at $500,000 in September 2020

- The Secret Life of an Initial Access Broker

- Here's a list of all the ransomware gangs who will steal and leak your data if you don't pay

- Group-IB Ramsonware-Report 2020/2021

- Alleged REvil member spills details on group’s ransomware operations

- ‘I scrounged through the trash heaps… now I’m a millionaire:’ An interview with REvil’s Unknown

- Million-dollar deposits and friends in high places: how we applied for a job with a ransomware gang

- Colonial Pipeline CEO Tells Why He Paid Hackers a $4.4 Million Ransom

Fragen? Kontakt: info@zero.bs