Ransomware hat sich 2020 als extrem erfolgreiches Businessmodell für Cybercrime erwiesen.

Wir wollen in einer 3-teiligen Artikelserie das Thema etwas näher beleuchten und dabei auf Hintergründe, Operationsverfahren und potentielle Schutzmöglichkeiten eingehen. Fokus ist dabei IT-Infrastruktur.

- Teil 1 - Einleitung

- Teil 2 - Vorgehen und Verfahren

- Teil 3 - Schutzmöglichkeiten

- Teil 4 - Addendum: Referenzliste

Zusammenfassung

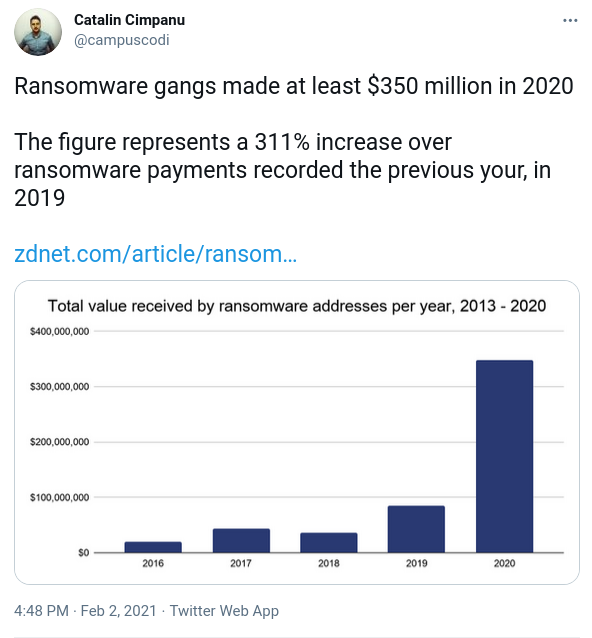

Ransomware-Gangs haben 2020 ihren Gesamtumsatz mit über 350 Millionen $ mehr als verdreifacht. Dabei wurden neue Angriffswege direkt über Sicherheitslücken und Fehlkonfigurationen in der IT-Infrastruktur benutzt, und die Zahl der bekannten Ransomware-Gangs ist explosionsartig von 6 auf 36 gestiegen, Tendenz weiter zunehmend.

Die arbeitsteilig agierenden Gruppen benutzen alle aktuellen Verfahren und Toolchains, um den einmal gewonnenen Zugang (Initial Access) zu einem Unternehmensnetz zu sichern, auszubauen und für ihre Ziele ausnutzen zu können.

Abwehr und Schutz vor diesen Angriffen über IT-Infrastruktur besteht aus dem Erkennen der eigenen Gefährdungslage (AttackSurfaceMonitoring) und nachfolgenden organisatorischen Maßnahmen (Reduzieren der Angriffsoberfläche, Netzseparation, MFA, Best-Practices).

Teil 1: Einleitung

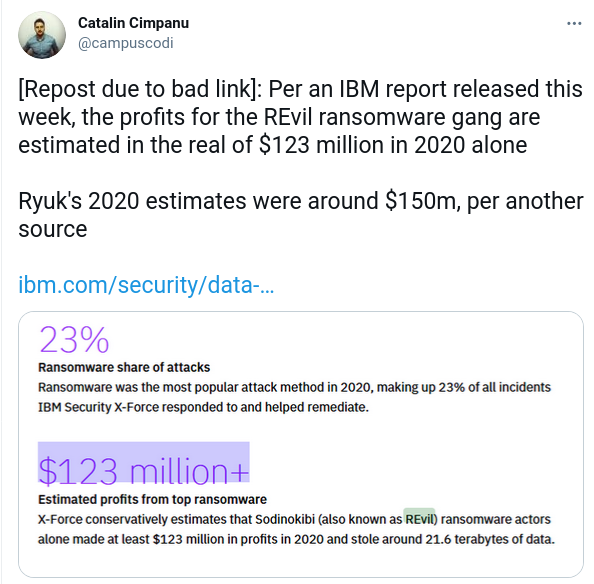

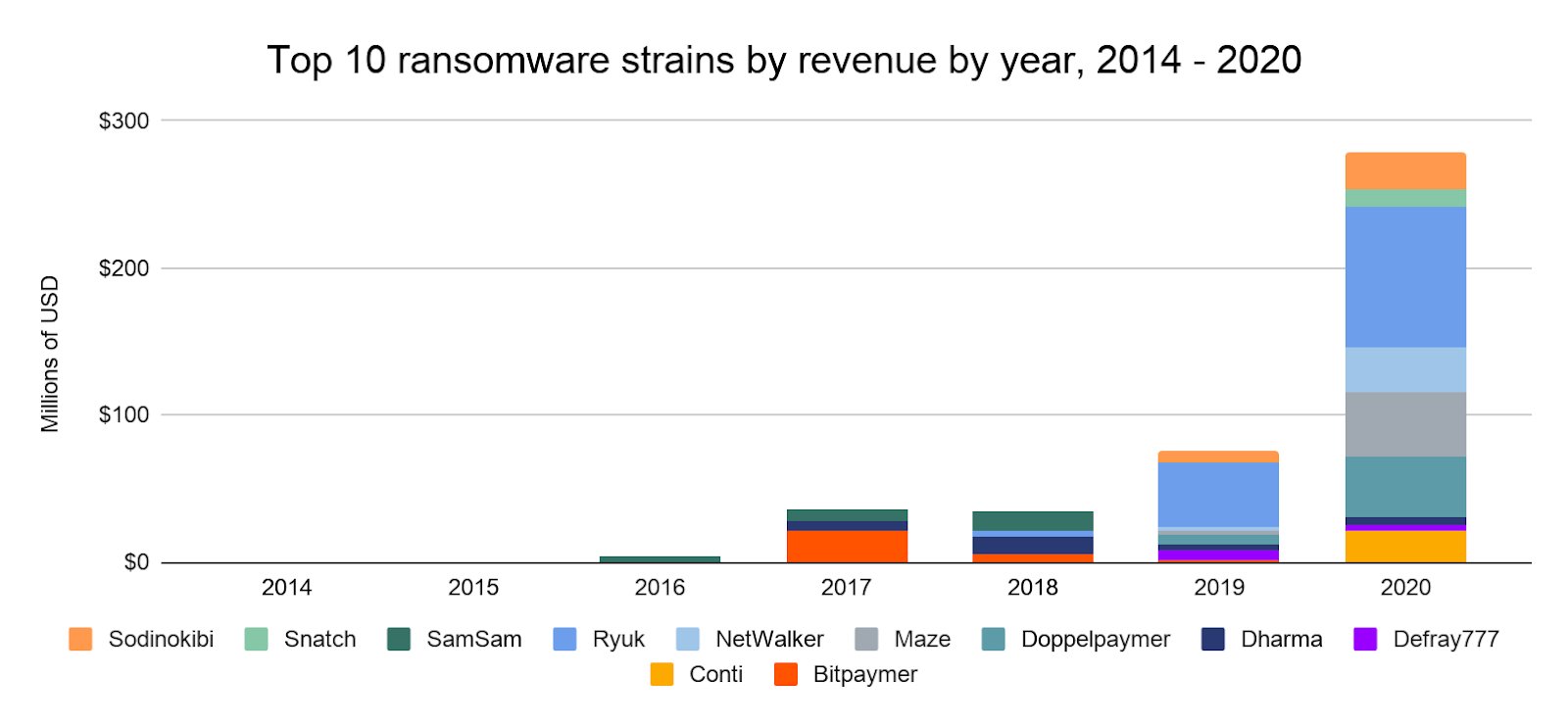

Das Jahr 2020 war extrem erfolgreich für die verschiedenen Ransomware-Gangs: einerseits hat sich der geschätzte Gesamtumsatz mit über 350 Mio $ mehr als verdreifacht, andererseits haben einzelne Gruppierungen wie REvil oder Ryuk jeweils mehr als 100 Mio $ eingenommen.

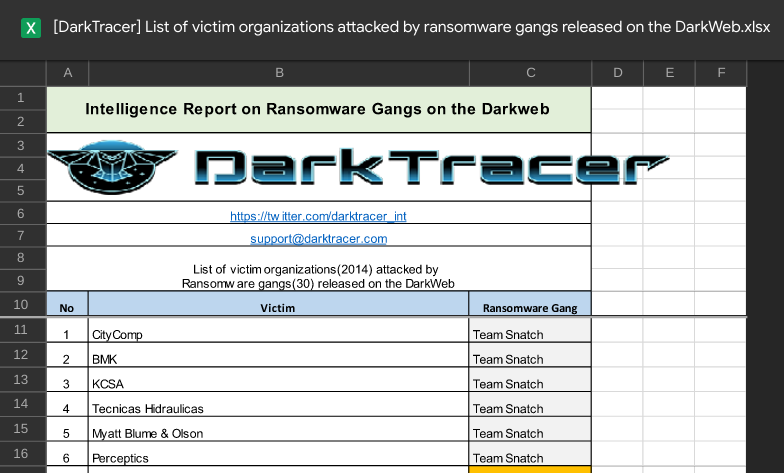

DarkTracer listet für die letzten 12 Monate über 2300 Unternehmen als Ransomware-Opfer; und das sind nur diejenigen, von denen man erfährt, mithin die Spitze des Eisbergs.

populäre Fälle (2020/2021):

Revenues by strain // src

Dieses Erfolgsmodell hat für einen gehörigen Pullfactor gesorgt: waren im Januar 2020 gerade einmal 6 Gruppen aktiv, so zählt man aktuell 36 Ransomware-Gangs; Tendenz weiter zunehmend.

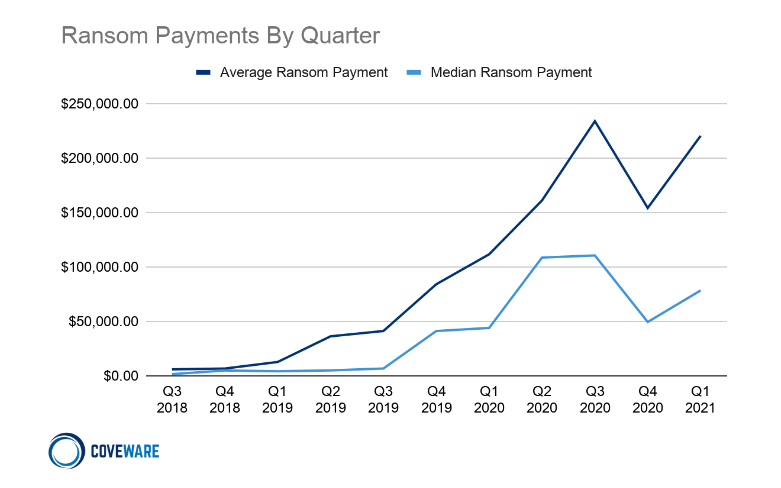

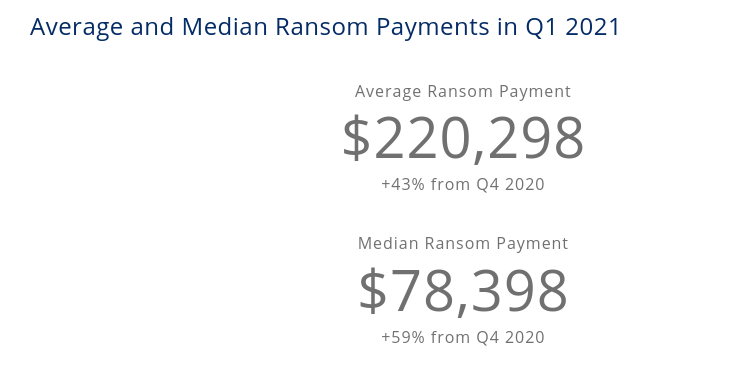

Der durchschnittliche Ertrag pro Vorfall hat sich von 80.000 Ende 2019 $ auf 220.000 $ knapp verdreifacht.

Ein weiterer Trend hat sich 2020 durchgesetzt: um die Zahlbereitschaft der erpressten Unternehmen zu erhöhen, werden nicht nur die entsprechenden Daten verschlüsselt, sondern vorher kopiert und, sollte das Unternehmen die Erpressungsverhandlungen ablehnen, auf den entsprechenden Leak-Seiten der Gruppe in Auszügen veröffentlicht, zum Teil auch an den Meistbietenden versteigert. Mehr zu diesem Vorgehen im Teil 2.

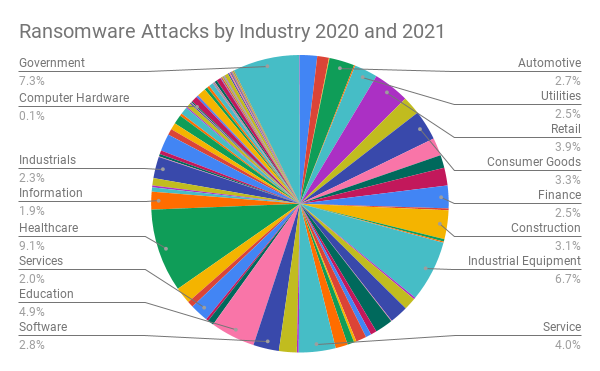

Nach Branchen aufgeschlüsselt läßt sich erkennen, dass es Alle und Jeden treffen kann. Da, wo ein Ziel ist, eine Sicherheitslücke oder einfaches Eindringen möglich, wird zugeschlagen.

Ransomware-Vorfälle nach Branchen // src

Zusammenfassend lässt sich sagen: der Ransomware-Markt wächst weiterhin, und wir sind wahrscheinlich gerade am Anfang der Ransomware-Welle. Wer jetzt seine Hausaufgaben immernoch nicht gemacht hat (siehe Teil 3 - Schutzmöglichkeiten), den wird es auf jeden Fall erwischen.

Um einen ungefähren Eindruck über das weltweite Ausmaß von Ransomware-Vorfällen zu gewinnen, kann man einfach mal die Twitter-Posts von RansomwareMap einer Woche durchscrollen; ein weiterer empfehlenswerter Twitter-Account mit guten Analysen ist DarkTracer

weiter zu Teil 2 - Operations und Verfahren

Referenzen

- TheRecord/Number of victims

- Ransomware goes Infrastruktur: eine Analyse

- DarkTracer - Ransomware - Monitoring

- RansomMap - Ransomware - Monitoring

- Million-dollar deposits and friends in high places: how we applied for a job with a ransomware gang

- The Week in Ransomware - September 25th 2020 - A Modern-Day Gold Rush

- REvil ransomware deposits $1 million in hacker recruitment drive

- CISA RANSOMWARE GUIDE

- Sophos: The State of Ransomware 2021

- Accellion data breaches drive up average ransom price

- Ransomware Attack Vectors Shift as New Software Vulnerability Exploits Abound

Fragen? Kontakt: info@zero.bs