Ransomware hat sich 2020 als extrem erfolgreiches Businessmodell für Cybercrime erwiesen.

Wir wollen in einer 3-teiligen Artikelserie das Thema etwas näher beleuchten und dabei auf Hintergründe, Operationsverfahren und potentielle Schutzmöglichkeiten eingehen. Fokus ist dabei IT-Infrastruktur.

- Teil 1 - Einleitung

- Teil 2 - Vorgehen und Verfahren

- Teil 3 - Schutzmöglichkeiten

- Teil 4 - Addendum: Referenzliste

Teil 3 - Schutzmöglichkeiten

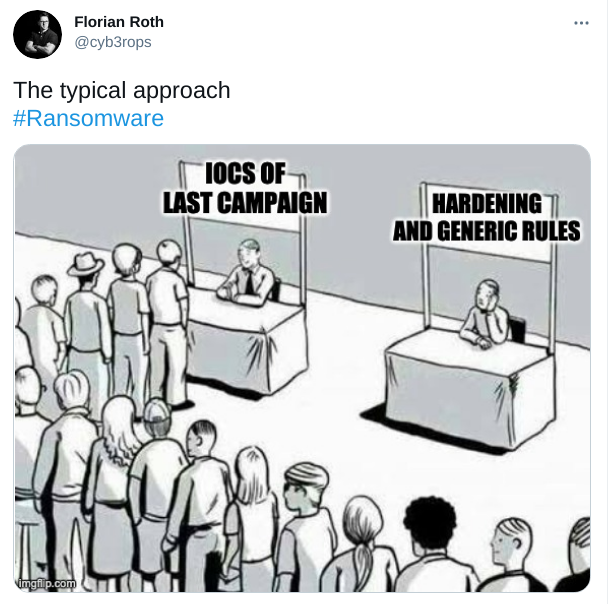

Den 3. Teil der Ransomware-Serie, der sich mit möglichen Schutzverfahren beschäftigt, möchten wir mit einem Statement von Florian Roth beginnen:

Why we lose it // src

Ein Teil des Problems, warum Ransomware über den Angriffsvektor IT-Infrastruktur so erfolgreich ist und aktuell nur partiell, aber nicht in der Fläche einzudämmen sein wird, liegt sicherlich u.a. an dem Punkt, dass die besten Methoden dazu (Asset- und Patchmanagement, Überwachen der Anrgiffsoberfläche, Hardening, Defense in Depth, Durchsetzen von Best-Practice-Emfpehlungen) wenig sexy sind und die neuen Stars am Cyberhimmel ThreatIntel, ThreatHunting, AI-Driven-Defense usw wesentlich mehr blinken, blitzen und glittern und deswegen mehr Aufmerksamkeit erhalten.

Das häufig anzutreffende Ausgangslage "zu große Angriffsoberfläche, zu wenig Überblick" ist altbekannt, aber erst seit 2020 zu einem wirklich drückenden Schuh geworden.

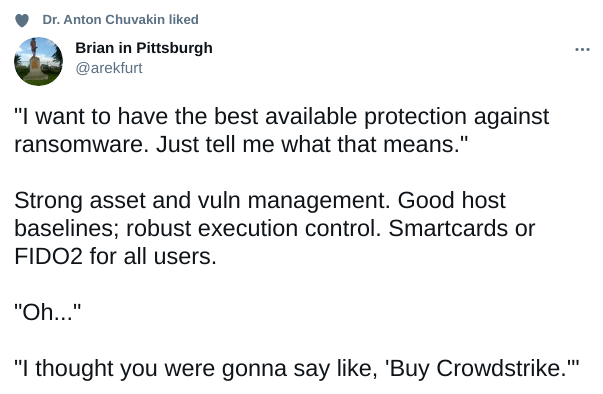

Gegenmaßnahmen // src

Die wichtigsten Punkte, um sich gegen Infrastruktur-basierte Ransomwareattacken zu schützen, kurz zusammengefasst:

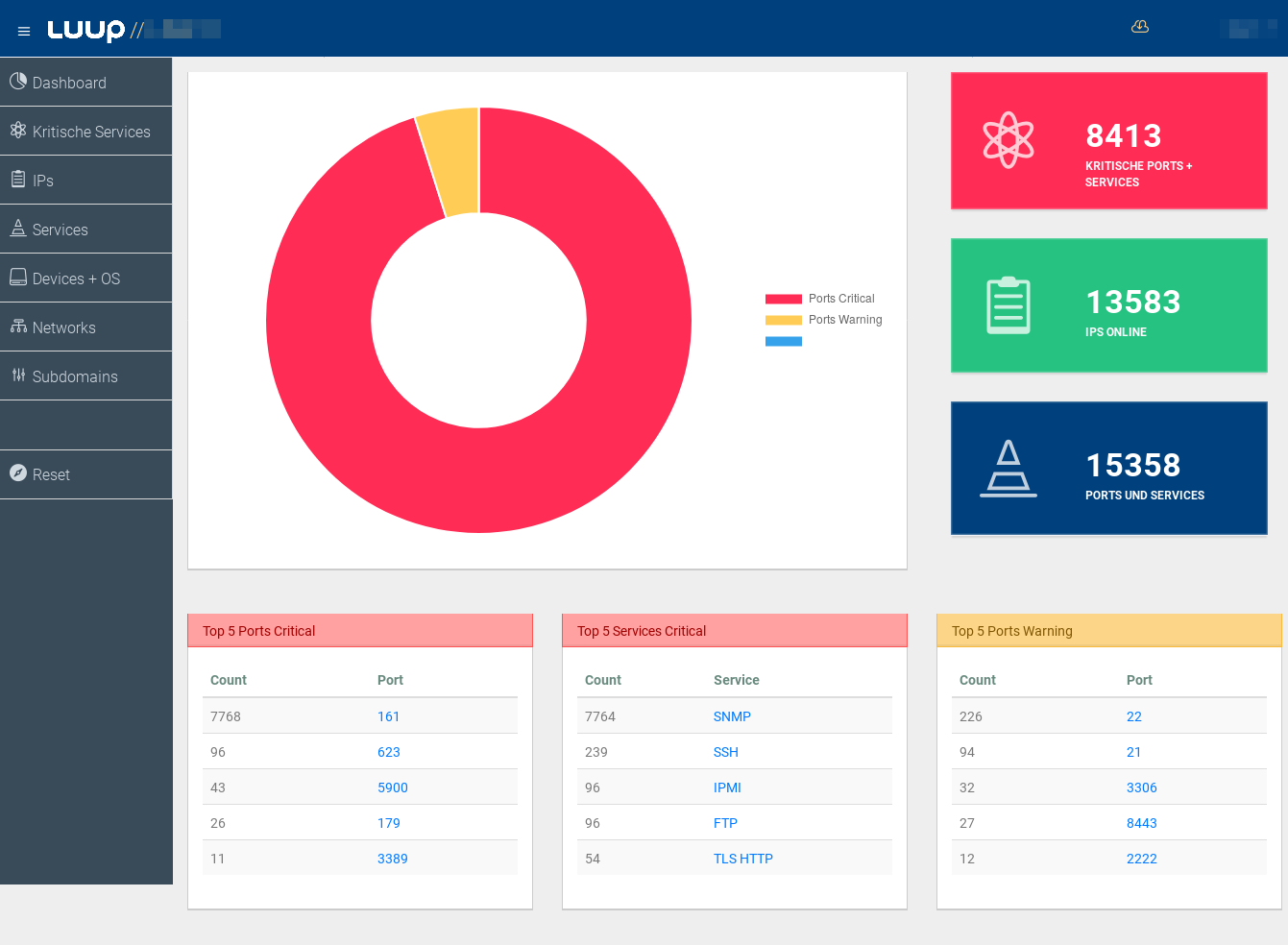

- Reduzierung und Monitoring der externen Angriffsoberfläche, z.B. über ein Tool wie LUUP

- reibungsloses Patch-Management und unverzügliches Einspielen von Sicherheitspatches

- 2FA für alle Accounts, die von aussen auf das Unternehmensnetz zugreifen müssen (VPN, ApplicationManagement, Mail, ...)

- Web/Application-Proxies für ausgehenden Traffic

- Application-Whitelists auf allen Systemen

- Inspiration: 1, 2, 3

Ziel muss es sein, die externen Angriffspunkte soweit zur reduzieren, dass

das Risiko einer potentielle Attacke minimiert wird.

An den Punkten, an denen externe Dienste angeboten werden müssen,

können bewährte Methoden, die man unter dem Oberbegriff "Defense in Depth"

zusammenfassen kann, eine potentielle Kompromittierung eindämmen

(DMZ, Netzsegmentierung, Least-Priviledge-Prinzip, Application-Whitelists,

Logging, SIEM etc)

Wie im Teil 2 herausgearbeitet, operieren die Ransomware-Gangs professionell und effizient, und da mehr als genug Ziele vorhanden sind, reicht es statistisch gesehen, wenn man keine von aussen potentiell angreifbaren Systeme betreibt oder diese, sofern sie notwendig sind, im Falle von Exploitwellen, so schnell wie möglich patcht.

Die Ransomware-Gangs werden immer den Weg nehmen, der schneller zum Erfolg führt.

AttackSurfaceMonitoring mit LUUP // src

<< zurück zu Teil 2 - Operations und Verfahren

Referenzen

- Ransomware Prevention | Practical Steps to Reducing Your Attack Surface

- ReadTeam defensive Settings

- Low Level Malware Protection

- True costs of Ransomware

Fragen? Kontakt: info@zero.bs