weitere Ressourcen und Hilfsangebote (english version)

- RiskIQ: Investigate | COVID-19 Cybercrime Daily Update

- RiskIQ: Feed und tägliche Updates mit Covid-Spam/Phishing-Domains

- John Bambenek COVID-Feed with additional Infos / Manual

- Coveware und Emsisoft: COVID-19 Response: Free Ransomware Assistance for Coronavirus Healthcare Providers

Freiwilligen-Initiativen und Hilfsangebote:

- DontPanic-Group: Slack-Channel und Austauschplattform für IT-Security-Verantwortliche (DACH-Region)

- COVID-19-CTI: Slack-Channel with CTI and Security-Experts, CERTs, Telcos, created by Ohad Zaidenberg from Clearsky / Announcement

- COVID19 Cyber Threat Coalition: Slack-Channel with CTI and Security-Experts, lots of national CERTs, Registrars / created by Joshua Saxe from Sophos / Announcement

- Coveware und Emsisoft: COVID-19 Response: Free Ransomware Assistance for Coronavirus Healthcare Providers

2020-06-04 [+]

- einige neue kritische CVEs

- Grafana hat eine SSRF-Lücke, die zu einer RCE ausgenutzt werden kann (CVE-2020-13379); siehe dazu auch unser Bulletin SB 20.20 mit mehr Infos

- "Ignition" von Inductive Automation, das als Tool im Energiesektor eingesetzt wird, hat mehrere schwerwiegende RCE - Lücken mit einem CVSS von 9.8 (CVE-2020-10644, CVE-2020-12000 )

- Cisco hat Advisories mit kritischen Lücken in IOS for Industrial Routers und IOx veröffentlicht

- zum VMWare vCloud-Director post-auth-RCE (CVE-2020-3956) wurde ein hervorragendes writeup/PoC nebst exploits veröffentlicht)

- OpenSSH wird RSA-Keys verbannen

- Cisco wurde durch die Salt-Lücke von vor knapp einem Monat gehackt

2020-05-26 [+]

- some new critical CVEs

- eine Lücke in MariaDB ermöglicht wahrscheinlich RCE (CVE-2020-13249, siehe auch unser Bulletin); wir rechnen innerhalb der nächsten Woche mit einem PoC

- RangeAMP: ein neues DDoS-Angriffsvektor für HTTP wurde veröffentlicht der CDNs für Refleection und Amplififcation mißbraucht

2020-05-20 [+]

- einige neue kritische CVEs

- ein neuer Angriffsvektor auf DNS-Server wurde unter dem Namen NXNSAttack veröffentlicht;

tl;dr: ein einfacher Weg, um DNS-Resolver anzugreifen, indem man sie mit vielen NXDOMAIN-Anfragen nach Nameservern überhäuft; dies verstärkt den Angriff und setzt die DSN-Server massiv unter Druck

updates für existierende weit verbreitete DNS-Server (ISC Bind, Unbound, PowerDNS) wurden bereits veröffentlicht - RubyOnRails' "actionpack_page-caching", im Rails-Core bis Version 4.0 inkludiert,

hat eine kritische Sicherheitslücke, die einen Angreifer Dateien schreiben lassen, was ggfs zu RCE führt

CVSS 9.8, CVE-2020-8159 - wir beobachten kritische Lücken in CentOS WebPanel (CVSS 9.8), die von der ZDI für nächste Woche avisiert wurden for 2020-05-27

2020-05-14 [+]

- einige neue kritische RCEs durch den Microsoft-Patchday

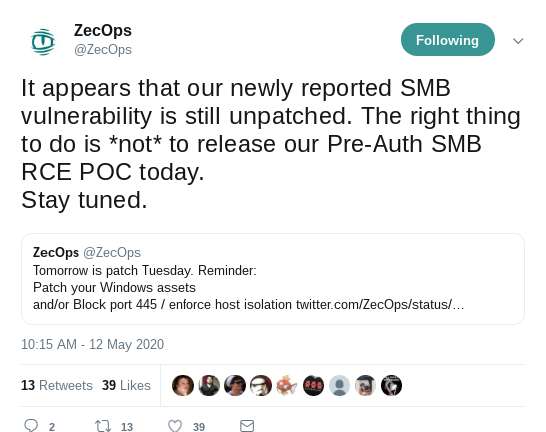

- die Gerüchte verdichten sich. dass es einen neuen PreAuth RCE für Windows/SMB against SMB; we already mentioned it gibt; wir sind wahrschenlich nur einen Patchday von einem PoC und womöglich einem neuen SMB-Wurm entfernt (WannaBlue? BlueCry?)

-

Sharepoint hat einige Post-Auth - Low-Complexity-Lücken, die einfach auszunutzen sind, wenn man einmal valide Zugangsdaten hat

- CVE-2020-1069

- CVE-2020-1102

- CVE-2020-1024

- CVE-2020-1023

- kurze Erinnerung: triviale PoCs für ähnliche Sicherheitslücken sind bereits im Umlauf, und Sharepoint wird als eines der Ziele für automatisierte Exploits genannt

-

für einige Sicherheitslücken aus dem letzten Monat sind PoCs aufgetaucht:

2020-05-07 [+]

- 98 new CVEs, a couple of them critical

- Cisco had patchday and released

a couple of CVEs released with CVSS > 9; we're still investigating impact, but here is a couple of interesting unauth-vulns (all DoS-related skipped)

- CVE-2020-3125 Cisco Adaptive Security Appliance Software Kerberos Authentication Bypass Vulnerability

- CVE-2020-3259 Cisco Adaptive Security Appliance Software and Firepower Threat Defense Software Web Services Information Disclosure Vulnerability

- CVE-2020-3187 Cisco Adaptive Security Appliance Software and Firepower Threat Defense Software Web Services Path Traversal Vulnerability

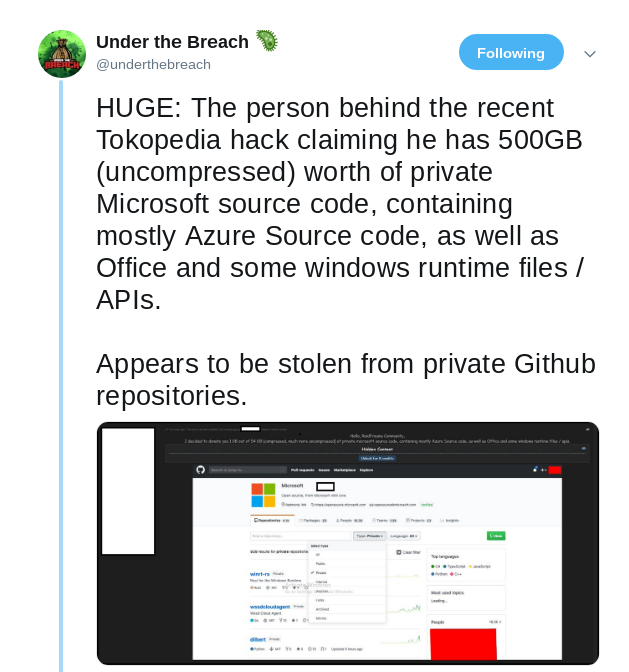

- Microsoft apparently lost some source-code

2020-05-07 [+]

- 98 neue CVEs, ein paar kritisch

- Cisco hatte Patchday und veröffentlichte

ein paar CVEs mit CVSS > 9; wir untersuchen das gerade noch, aber hier sind ein paar interessante PreAuth-Lücken

- CVE-2020-3125 Cisco Adaptive Security Appliance Software Kerberos Authentication Bypass Vulnerability

- CVE-2020-3259 Cisco Adaptive Security Appliance Software and Firepower Threat Defense Software Web Services Information Disclosure Vulnerability

- CVE-2020-3187 Cisco Adaptive Security Appliance Software and Firepower Threat Defense Software Web Services Path Traversal Vulnerability

- Microsoft hat anscheinend etwas SourceCode verloren

2020-05-06 [+]

- 31 neue CVEs, none critical

- Citrix ShareFile hat Unauth-RCE und Unauth - Data-Access, siehe auch dazu unser Bulletin: [SB 20.17] RCE and unauthorized Access on Citrix ShareFile Storage-Appliances (CVE-2020-8982)

2020-05-05 [+]

- 38 neue CVEs, none critical

- wir haben ein Bulletin für die SaltStack-Lücke (CVE-2020-11651) veröffentlicht, die DigiCert, Ghost-Platform und LineageOS kalt erwischt hat; der Hack war jeweils innert 24h passiert, und das waren garantiert nicht die einzigen Ziele

2020-05-04 [+]

- XXX neue CVEs, eine sind noch in der Auswertung

- FSecure hat ein Advisory veröffentlicht und warnt vor einer Lücke in Saltstack (CVE-2020-11651), die Angreifern Daten auf dem Saltmaster lesen lassen

- ZDI hat "CVE-2020-0932: Remote Code Execution on Microsoft SharePoint Using TypeConverters" mit einer detaillierten RCE-Lücke in Sharepoint (CVE-2020-0932); die Lücke ist Post-Auth, PoCs sind aktuell noch nicht gesichtet worden

- einige BIG-IP/BIG-IQ - Advisories wurden letzten Freitag publiziert

2020-04-28 [+]

- 51 neue CVEs, none critical

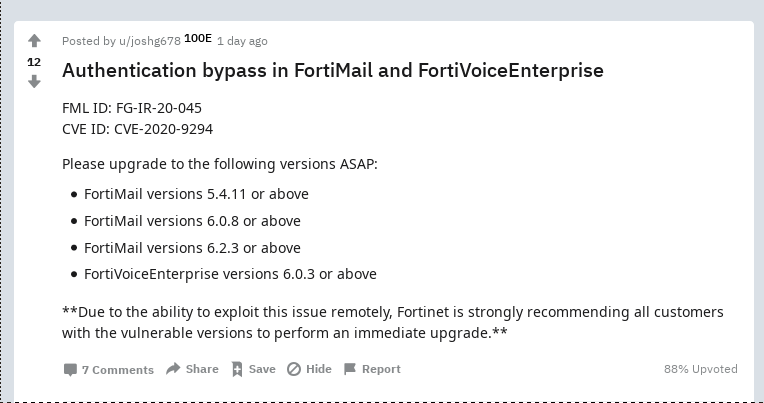

- Fortinet hat PSIRT-Notes und CVE-Details zu der Lücke in FortiMail/FortiVoice veröffentlicht, über die wir letzte Woche berichteten; immernoch kein CVSS-Score, aber betrachtet man das überhastete Release, dann ist mit 9.0 und drüber zu rechen

2020-04-27 [+]

- 121 neue CVEs seit letztem Donnerstag, 2 neue kritisch

- Sophos berichtet eine Lücke in XG-Firewalls

mit unerlaubtem Datenzugriff:

The data ... may include usernames and hashed passwords for the local device admin(s), portal admins, and user accounts, but no LDPA/AD-Credentials - HP hat ein Advisory mit Sicherheitslücken in HPE UIoT veröffentlicht, wir untersuchen aktuell noch die Angriffsoberfläche (CVE-2020-7134)

2020-04-24 [+]

- 92 neue CVEs, 1 critical

- FortiMail/FortiVoice hat anscheinend ein Sicherheitsproblem, siehe dazu auch unser Bulletin SB 20.13

2020-04-23 [+]

- 120 neue CVEs, 1 critical

- SysAid on_premise hat eine Bug-Chain, die am Ende RCE erlaubt, ein POC ist verfügbar

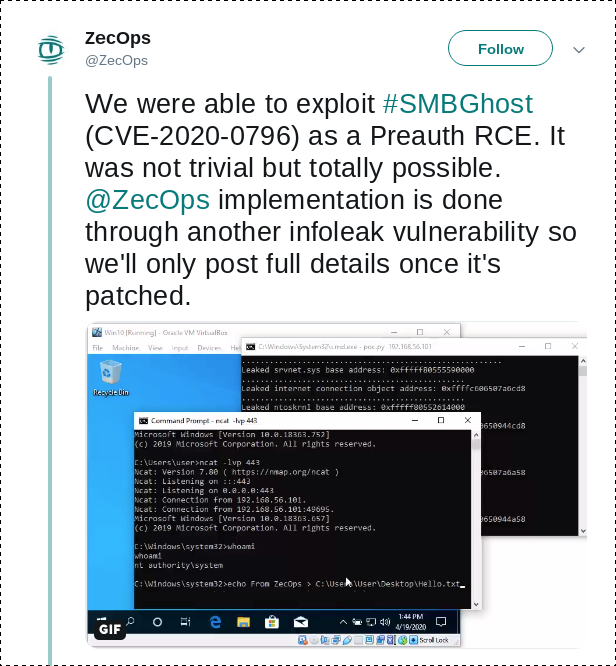

- die SMBv3 - Lücke (SMBGhost) mit möglicher RCE wird imernoch analysiert

2020-04-22 [+]

- 42 neue CVEs, none critical

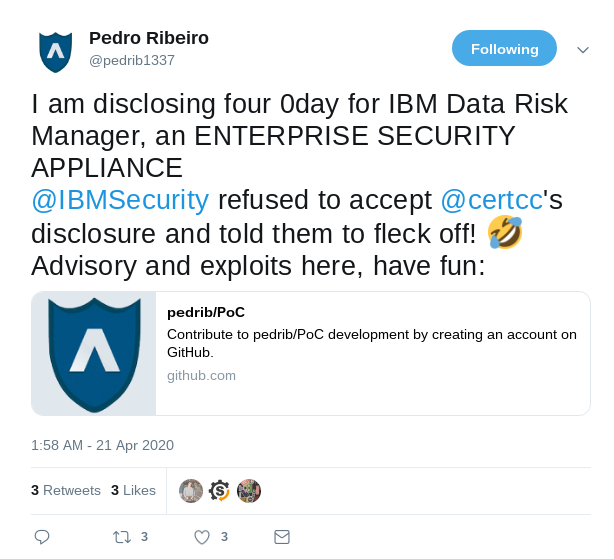

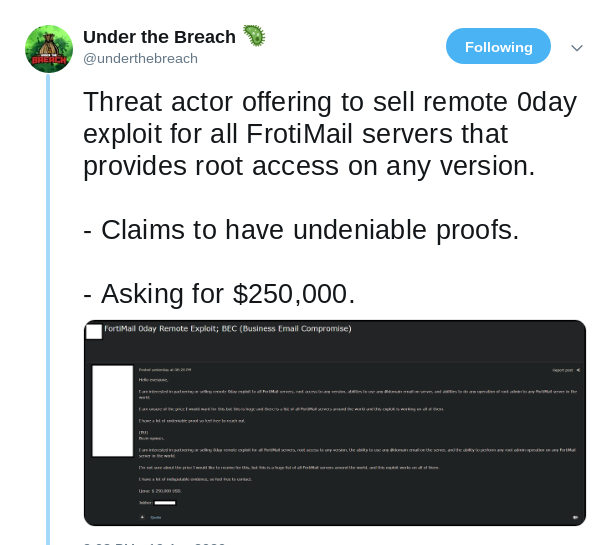

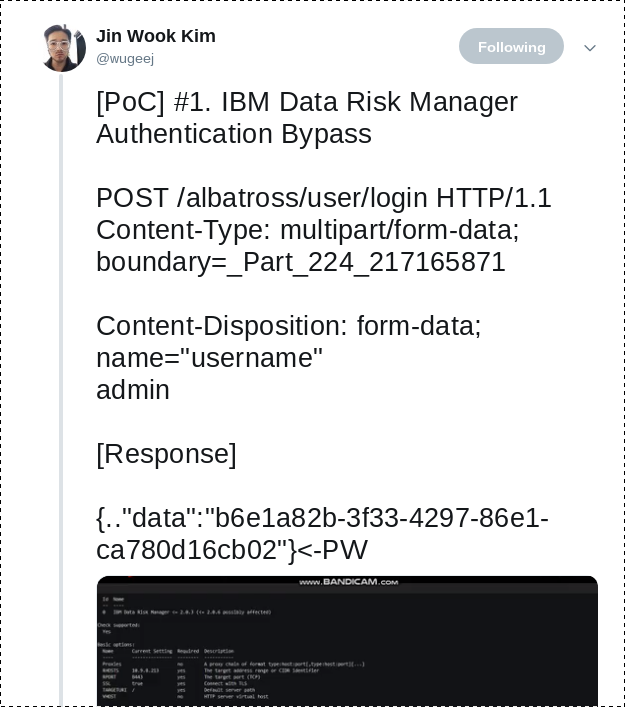

- Gestern war der Tag der 0-Days, und ein paar mehr POCs sind aufgetaucht

- Pedro Ribeiro: "I am disclosing four 0day for IBM Data Risk Manager"

- Under The Breach: "Threat actor offering to sell remote 0day exploit for all FrotiMail servers that provides root access on any version."

- ZecOps: "We were able to exploit #SMBGhost (CVE-2020-0796) as a Preauth RCE. It was not trivial but totally possible."

- Jin Wook Kim: "[PoC] #1. IBM Data Risk Manager Authentication Bypass"

2020-04-21 [+]

- 51 neue CVEs, keine kritischen

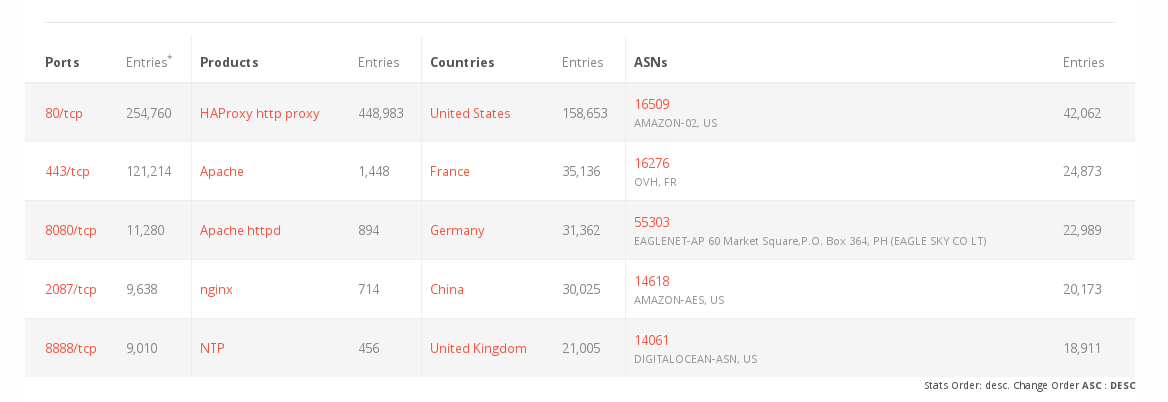

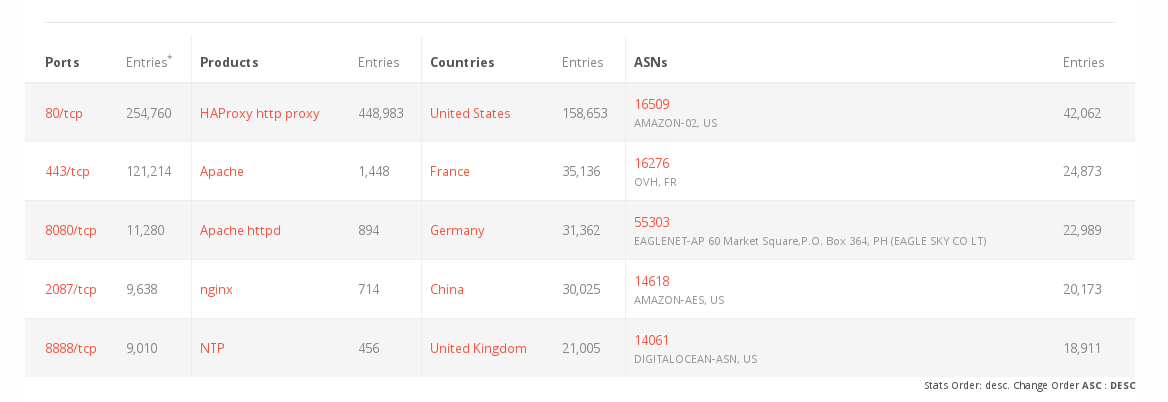

- HAPRoxy-RCE (CVE-2020-11100): ein öffentlicher POC ist verfügbar

für die aktuelle HAPRoxy-RCE-Lücke, die am

2020-04-04 veröffentlicht wurde

direkter link zum Project Zero Advisory - SMBGhost (CVE-2020-0796): ein nicht-öffentlicher POC mit möglicher RCE für eine Sicherheitslücke im SMB-Protokoll, die von Microsoft am 2020-03-12 gemeldet wurde ist seit gestern verfügbar.

2020-04-20 [+]

- 78 neue CVEs über's Wochenende, keine kritischen

- es sieht so aus, als wenn die Nexus Repo-Manager-Lücke von vor 12 Tagen dann doch pre_auth ist, wenn man einem Statement von Rahul Maini folgen will

- in einem Darknet-Forum steht ein FortiMail - 0day zum Verkauf

2020-04-18 [+]

- ungezählte neu CVEs in den letzten 4 Tage, da die Patchdays von Microsoft, Oracle und Cisco in diese Woche fielen, diverse davon kritisch

- re: VMware vCenter: POC-Code ist aufgetaucht, der das Anlegen/Zugriff auf Amdin-User in VMWare vCenter erlaubt

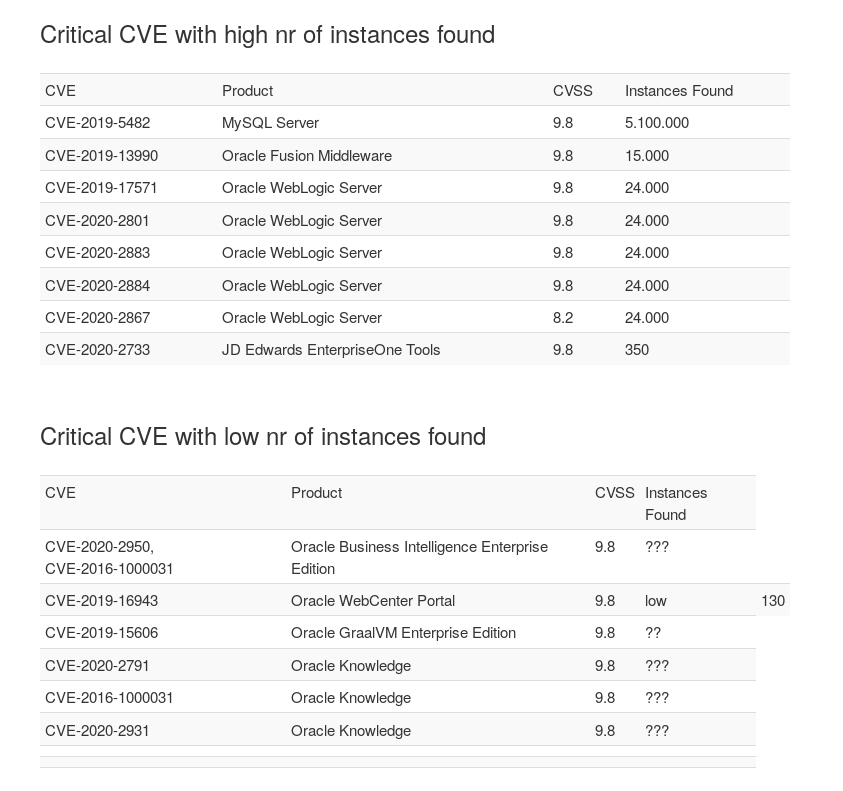

- Oracle hat einige kritische CVEs (CVSS 9.8) in den folgenden Produkten:

- MySQL Server

- Fusion Middleware

- WebLogic Applicationserver

- JD Edwards Enterprise Tools

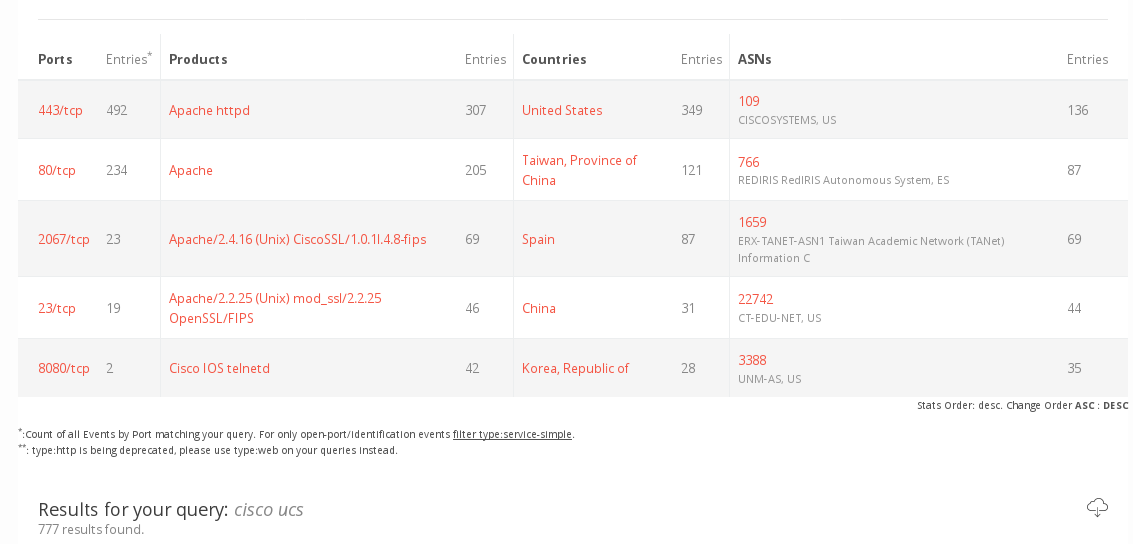

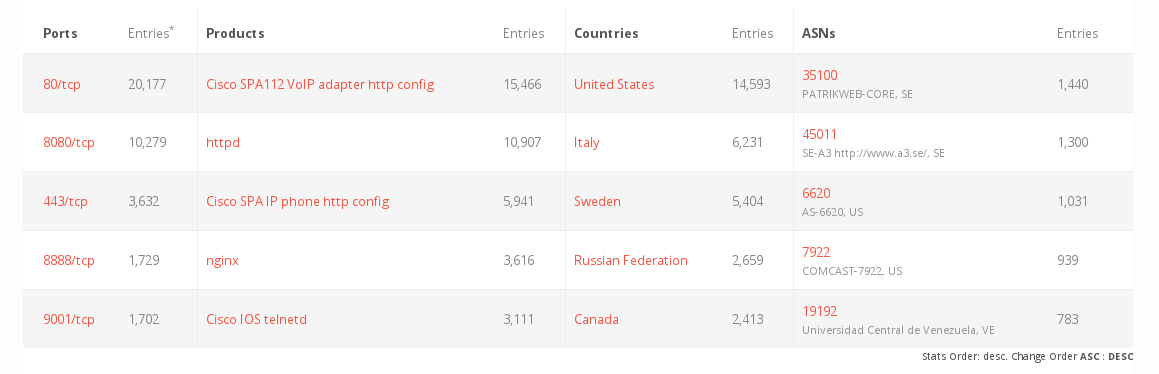

- re: Oracle -> Cisco sagt: hold my beer und veröffentlicht Advisories zu einigen kritischen Lücken (CVSS: 9.8) im UCS Director (CVE-2020-3240) und Cisco IP - Phones (CVE-2016-1421) (ja, der Bug ist seit 2016 bekannt)

- ein POC liegt bereits für die UCS-Lücke vor, deswegen DONT PANIC

2020-04-14 [+]

- 40 neue CVEs seit 2020-04-11, keine kritisches

- für jene, die ggfs längere Osterferien hatten: es gab eine schwerwiegende Lücke im VMWare vCenter, die am Karfreitag veröffentlicht wurde. Online sind ca 85.000 vCenter-Installationen zu finden

2020-04-11 [+]

- 15 neue CVEs, some critical

- VMWare vCenter vceröffentlichte ein Advisory CVE-2020-3952 mit einem CVSS - Score 10; Betreiber von VMWare vCenter oder PSC sollten dringend updaten

- jemand löscht gerade alle ElasticSearch - Instanzen; mittlerweile sind 15.000 von 34.000 Installationen gelöscht

2020-04-10 [+]

- 109 neue CVEs, some critical

- Juniper veröffentlicht eine große Anzahl Advisories für verschiedene Produkte, die jeder, der Juniper/JunOS - basierte Lösungen einsetzt, sich ansehen sollte

- das an anderer Stelle erwähnte Symantec-Problem ist nicht ganz so tragisch, da es ein EOL-Produkt betrifft:

Symantec Secure Web Gateay hat anscheinend einen PreAuth und einen PostAuth - 0day, der in beiden Fällen zu RCE führt

2020-04-08 [+]

- RCE in Dell iDRAC, CVE-2020-5344

- RCE in Zoho ManageEngine ADSelfService, CVE-2020-11518

- RCE in Paessler PRTG, CVE-2020-10374

- RCE/Java-EL-Injection in Nexus Repository Manager, CVE-2020-10199

2020-04-06 [+]

- 12 neue CVEs, einige kritische

- CVE-2020-11527 + CVE-2020-11518 Zoho ManageEngine RCE and arbitrary file read

- CVE-2020-10199 Nexus Repository Manager RCE

- wir werden im Laufe des Tages Alerts dazu veröffentlichen

- (Old News, Replay): ein russischer Provider hat ein paar ASNs von Google, Cloudflare und AWS gehighjacked: Rostelecom involved in BGP hijacking incident this week impacting more than 200 CDNs and cloud providers.

2020-04-04 [+]

- 57 neue CVEs, einige untersuchen wir

- wir haben ein Security-Bulletin wegen des HAProxy - Problems von gestern (CVE-2020-11100) mit weiteren Details veröfentlicht:

[SB 20.08] RCE in HAPROXY (CVE-2020-11100)

2020-04-03 [+]

- 124 neue CVEs, 1 Critical HAPROXY, (CVE-2020-11100)

Link zur Ankündigung - wir untersuchen gerade die Lage (460.000 Installations finden sich online) und werden später eine Analyse bereitstellen

2020-04-02 [+]

- 31 neue CVEs, none critical

- vermehrt Angriffe auf RDP und Firmenzugänge

"Sadly we have seen some orgs drop "domain users" into their VPN groups to scale up WFH. We're discovering more valid creds during brute forcing with generic usernames such as meeting-room, conference, vendor, and other dormant but not disabled accounts."

2020-04-01 [+]

- 53 neue CVEs, 1 critical (Paessler PRTG)

- unauthenticated RCE im Paessler Monitoring-System PRTG (CVE-2020-10374), noch kein CVSS-Code verfügbar

Knowledgebase - Artikel mit Mitigationen

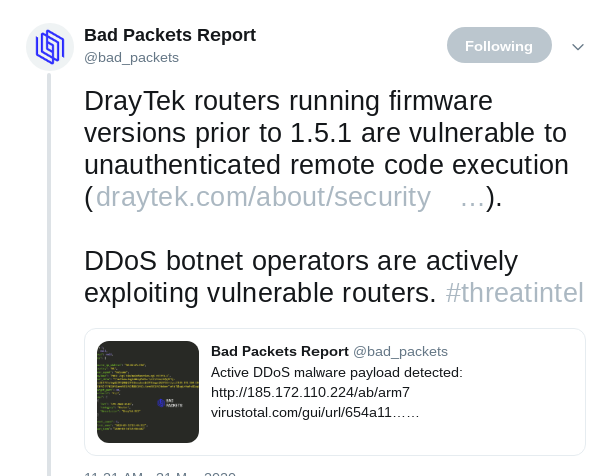

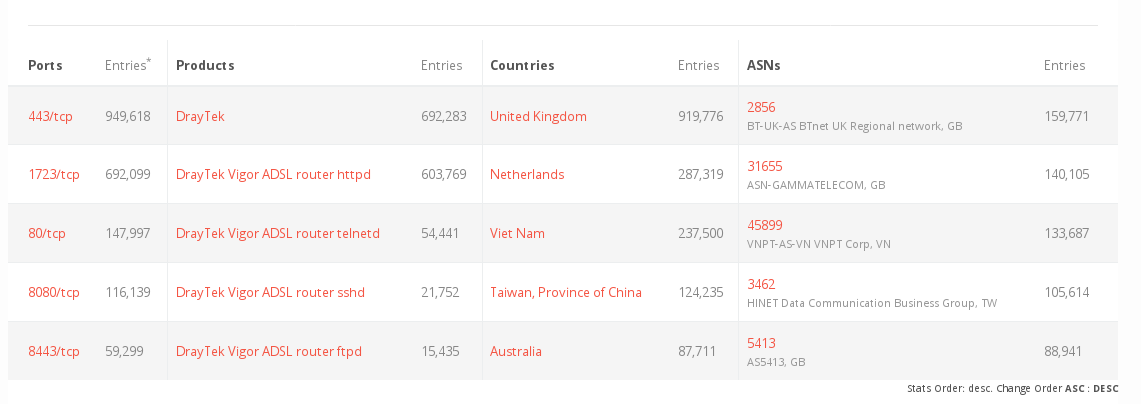

Advisory von cirl.lu - Die RCE-Lücke im Draytek-Router von gestern wird mittlerweile aktiv von Botnetz-Betreibern ausgenutzt

2020-03-31 [+]

- 32 neue CVEs, none critical

- einige POCs sind zu einer Lücke in Draytek-DSL-Routern aufgetaucht, (CVE-2020-8515, CVSS 9.8, from early Feb 2020),

die einen überraschend hohen Verbreitungsgrad in UK und NL haben

total: 2.5 Mio Geräte

2020-03-30 [+]

- 43 neue CVEs, none critical (über's Wochenende)

2020-03-26 [+]

- 104 neue CVEs, none critical

- Google (Cloud, GPC, Apps) hatte ein paar Probleme um 6Uhr UTC, die aber schnell gefixt wurden, Story via ycombinator

- massive Zunahme von Scans nach angreifbaren Appliances (VPN-Gateways) und RDP-Brute-Force von verschiedenen Stellen beobachtet

PulseSecure, Netscaler, RDP

2020-03-25 [+]

- 134 neue CVEs, none critical

- kleiner Schluckauf im DNSSEC bei älteren BIND9-Installationen ( =< 9.11.2 ) mit einer veralteten Validation-Methode aktiviert (DLV, gefixed nach 6 Stunden)

Link to short analysis

2020-03-24 [+]

- 120 neue CVEs, none critical

- ein Problem mit memcached DOS, RCE möglich, aber nur eine Handvoll betroffen (v1.6.[0,1])

Twitter-Link

2020-03-23 [+]

- Critical: CVE-2020-7962 - einfacher RCE in Liferay - Portal, POC vorhanden, 33.000 IPs betroffen

- Critical: Microsoft: ADV200006 | Type 1 Font Parsing Remote Code Execution Vulnerability

2020-03-22 [+]

- 20 neue CVEs, keine kritischen

- das Grundrauschen aus COVID - bezogenem Malware/Scam/Phishing bleibt weiter hoch

- seit Sonntag sind wir Teil der weltweit vernetzten COVID-19-CTI und damit in der Lage,

Gesundheitsorganisationen im Angriffsfall schnell wirksame Hilfe zu vermitteln

siehe dazu auch der Artikel: All hands on deck: Infosec volunteers to protect medical organizations during COVID-19 crisis

2020-03-21 [+]

- 3 neue CVEs, keine kritischen

- COVID - bezogenes Malware/Scam/Phishing nimmt weiter stark zu (via RiskIQ)

- wir arbeiten an weiteren internationalen Kooperationen zum Schutz vor und Hilfe bei Angriffen

2020-03-20 [+]

- 57 neue CVEs, keine kritischen

- RiskIQ bringt ein tägliches Update (oben verlinkt)

Investigate | COVID-19 Cybercrime Daily Update

2020-03-19 [+]

- 140 neue CVEs, keine kritischen

- lautes Grundrauschen aus der Phishing/Ausnutzen der Krise - Ecke

- DDoS-Angriffe auf die Webseiten des US-Gesundheitsminuisteriums

2020-03-18 [+]

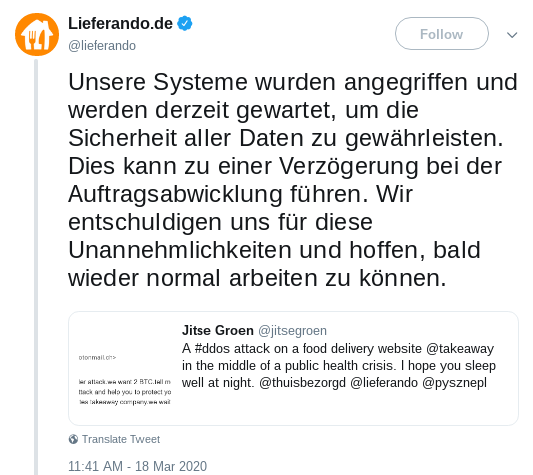

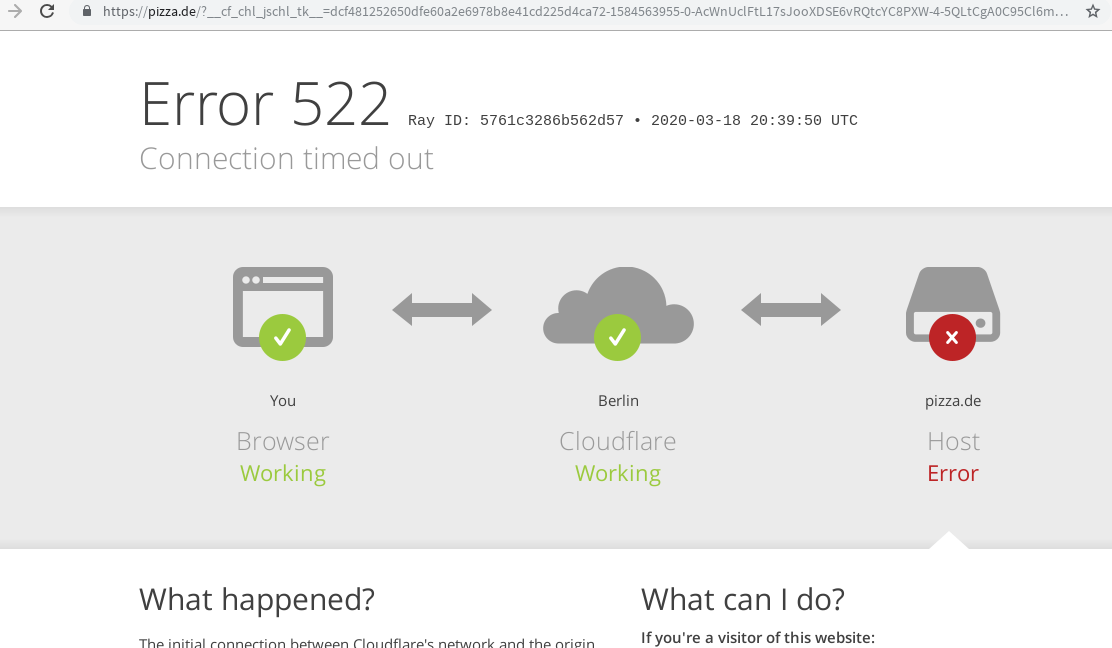

- DDoS-Attacks on takeaway-delivery-services in germany (pizza.de/lieferando.de)

- ca 35.0000 Spam/Phishing - domains related to corona/covid registered daily, -> ZDNet - article

RiskIQ provides free-access-datafeeds

Kurzeinschätzung Ausfall Pizza.de

- DDoS-Angriff oder Überlastung, beides möglich

- pizza.de/lieferando sollten mit solch einem Ansturm eig. umgehen können, Stichwort Fußball-WM

- Lieferdienste sind in der Anfangsphase durch DDoS-Wars gegangen und sind gut gegen Angriffe aufgestellt

-

beide Dienste sind via Fastly/Cloudflare geschützt

-

wenn DDoS, dann hat der Angreifer auf jeden Fall seine Hausaufgaben gemacht: das FrontEnd lief noch normal weiter, Bestellungen konnten plaziert und bezahlt werden, nur der Datenfluß Richtung Restaurants fand nicht mehr statt, dh der Angreifer hat es geschafft, das Backend zu finden und anzugreifen

--------[ ASN_INFO -> lieferando.de ]---------

AS | IP | BGP Prefix | AS Name

54113 | 151.101.194.135 | 151.101.192.0/22 | FASTLY, US

--------[ ASN_INFO -> pizza.de ]---------

AS | IP | BGP Prefix | AS Name

13335 | 104.25.129.24 | 104.25.128.0/20 | CLOUDFLARENET, US

Fragen? Kontakt: info@zero.bs