Die Ransomware-Welle, die im Schlepptau des Corona-Chaos seit Wochen Unternehmen weltweit

bedroht, schwappt jetzt langsam nach Cyberien Deutschland über; als eines

der ersteren großen Opfer hat es am 7.5. den Energieversorger

"Technische Werke Ludwigshafen TWL" getroffen, wie

Heidelberger Medien berichten.

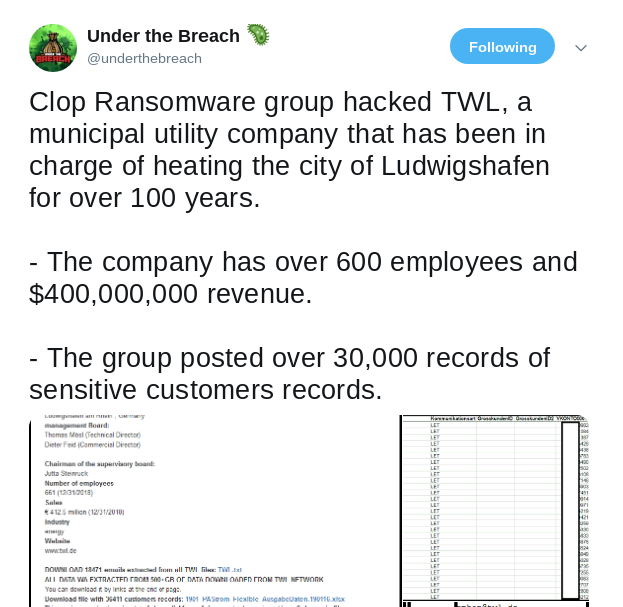

Nach dem ursprünglichen Ransomware-Angriff wurden die Daten dann am 11. Mai von der Clop-Gruppe veröffentlicht

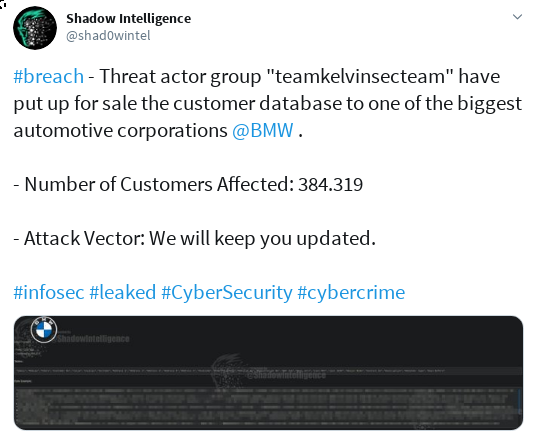

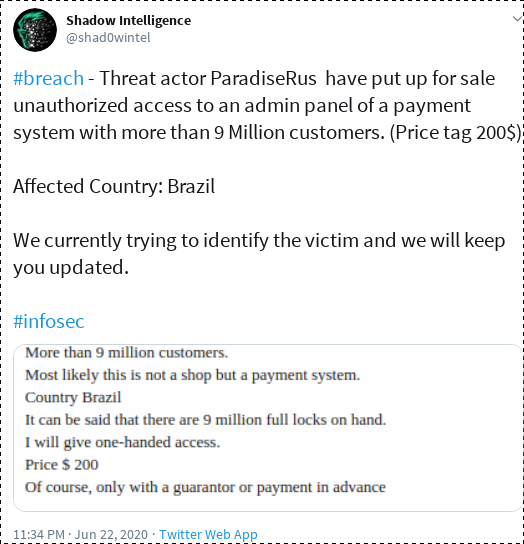

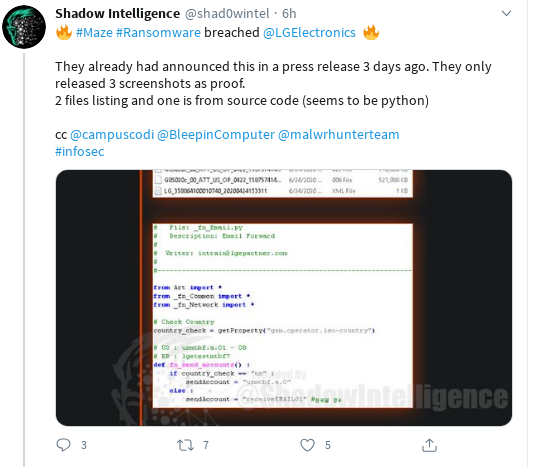

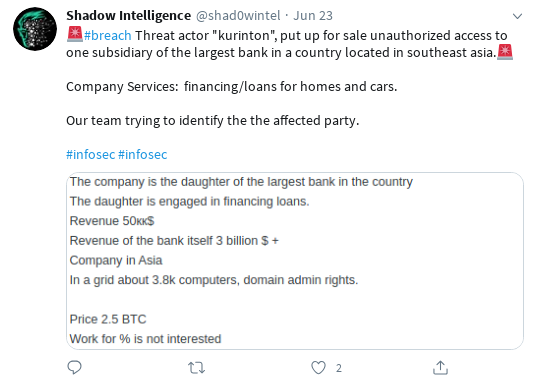

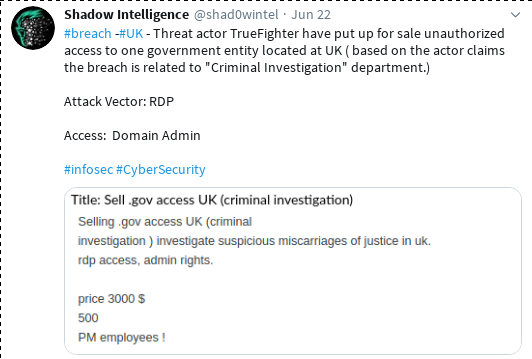

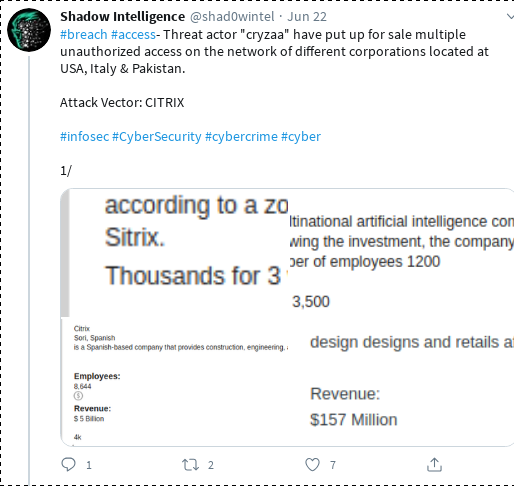

Update: der ursprüngliche Artikel wurde am 14. Mai veröffentlicht; 6 Wochen später, Ende Juni, haben sich die hier getroffenen Vorhersagen mehr als erfüllt, wie die nachstehenden Screenshots von Leaks, Breaches und zu Verkauf stehenden Zugängen zeigt (BMW, LG, Banken, Payment-Provider etc ...), die eine Auswahl aus den letzten 3 Tage (21.-24. Juni 2020) zeigt; Honda hatte es bereits Anfang Juni erwischt.

Ransomware-Gangs greifen Infrastruktur direkt an

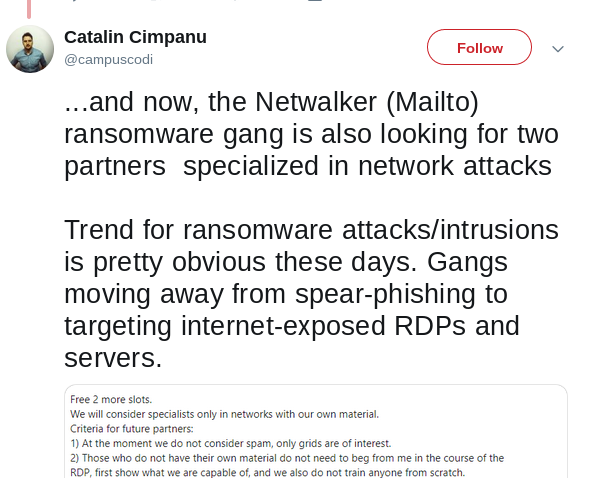

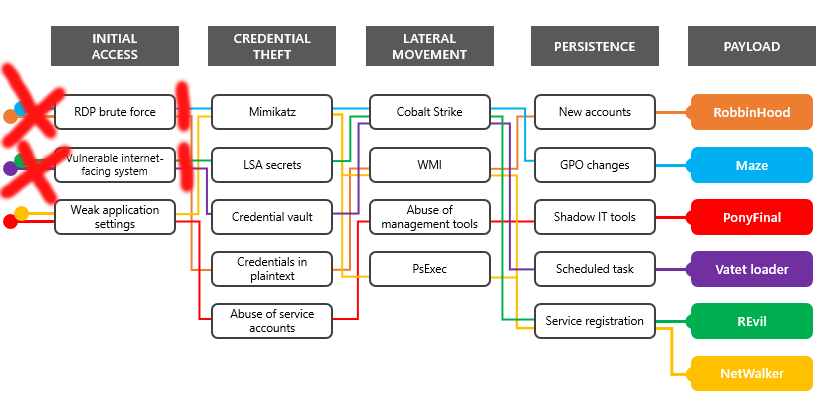

Neben dem üblichen Angriffsvektor via Spam/Malware-Mails ist seit dem Frühjahr 2020 ein neuer Trend zu erkennen, der von verschiedenen Medien und Analysen bestätigt wird: die Ransomware-Gangs dringen zunehmend entweder über Sicherheitslücken oder via gestohlener/gehackten RDP-Zugängen in Netzwerke ein, und finden in vielen Rechenzentren eine große Auswahl an Zielen.

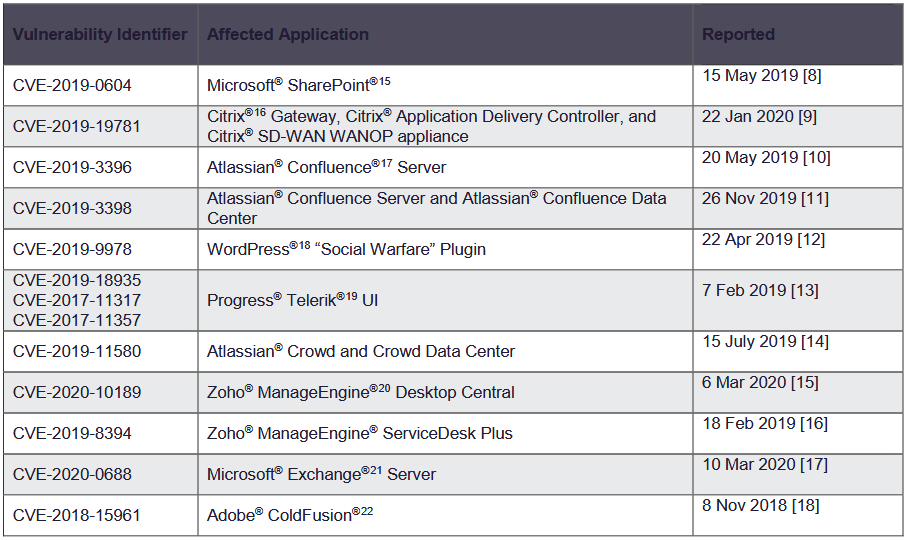

Wir monitoren kontinuierlich die Bedrohungslage für Infrastrukturbetreiber und haben in den ersten Monaten 2020 mehr Security-Bulletins mit kritischen Schwachstellen veröffentlicht, als sonst in einem Jahr, und wir hatten da ungefähr alles dabei; Webserver, ApplicationServer, Infrastruktur-Tools, Firewalls, VPN-Gateways ... eine Auswahl:

- Citrix Sharefile Datenzugriff

- SaltStack RCE

- Fortimail Auth-Bypass

- vCenter RCE

- HAProxy RCE

- Paessler PRTG RCE

- Exchange RCE

- Sophos Firewall RCE

- ...

Auch Microsoft hat diesen Trend bemerkt und in einer Analyse am 28.04. mit einer Reihe von Gegenmaßnahmen veröffentlicht. ( Ransomware groups continue to target healthcare, critical services; here’s how to reduce risk )

Weiterhin hat die NSA hat ein Dokument veröffentlicht, in dem analysiert wurde, auf welche Wege sich Angreifer Zugriff auf Netze verschaffen, um dann weitere Aktionen (Daten-Exfiltration, Ransomware) durchzuführen.

Die Probleme lassen sich wie folgt zusammenfassen:

-

viele Unternehmen haben am Anfang der Corona-Krise überstürzt gehandelt und entweder RDP-Zugänge nach aussen geöffnet oder andere Fehler mit teilweise fatalen Auswirkungen begangen:

"Sadly we have seen some orgs drop "domain users" into their VPN groups to scale up WFH. We're discovering more valid creds during brute forcing with generic usernames such as meeting-room, conference, vendor, and other dormant but not disabled accounts."; wir haben bereits im März dazu eine Denkhilfe veröffentlicht -

Sicherheitsverantwortlichen, denen das Konzept der "externen Angriffsoberfläche" nicht geläufig ist, und die das Argument "unsere Firewall erledigt das" nicht hinterfragen, sind von Sicherheitsvorfällen überrascht, zumal der entsprechenden Überblick fehlt

-

der Patchstand ist häufig ungenügend

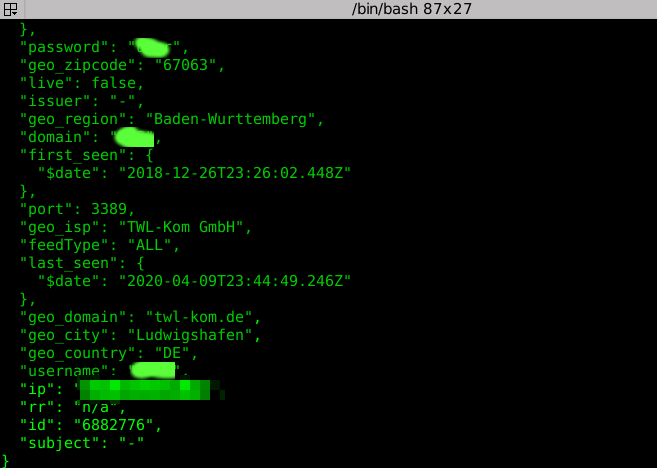

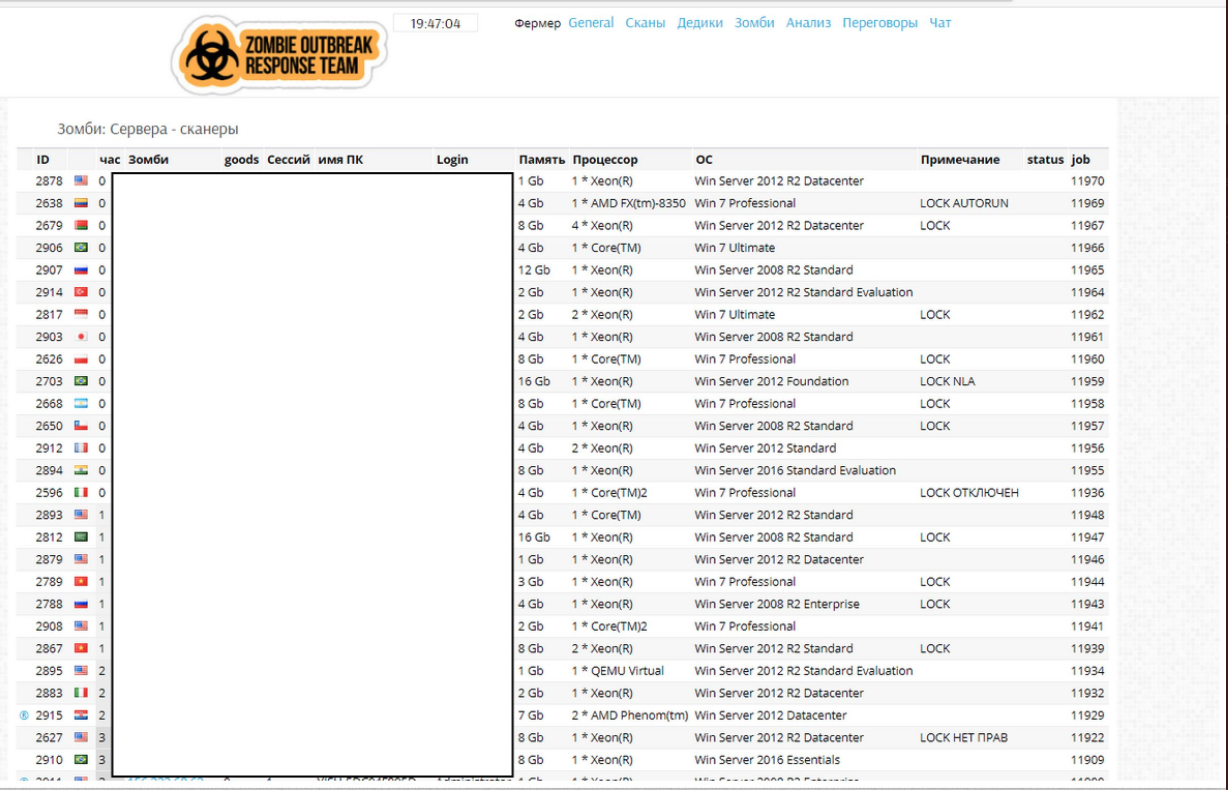

Als Resultat blüht im Darknet ein reger Handel mit RDP-Zugängen; wir haben über einen Kooperationspartner Zugriff auf eine Datenbank, in der aktuelle und vergangene Zugänge zu Servern, Services und Systemen verzeichnet sind, die im Darknet gehandelt werden. In der Datenbank sind 2.3 Mio Zugänge auf 870.000 Systemen, wobei seit März ca eine halbe Million dazugekommen sind; soviel, wie sonst in einem Jahr; für Deutschland sind 37.000 IPs verzeichnet; aus dem TWL-Netz (AS 9022) werden 5 Systeme gelistet, für die Zugangsdaten im Darknet verfügbar sind.

SUMMARY for rdp_trading_darknet

IPs : 876.249

Networks : 116.752

ASNs : 16.819

Countries : 220

Top 10 Countries

Country | Count

--------+-----------

US | 222304

CN | 139160

BR | 69952

DE | 36941

IN | 23189

GB | 20993

FR | 20175

ES | 17807

CA | 15755

IT | 15037

Cybercrime-Shop verkauft 43.000 gehackte Server, via ZDNet

Gegenmaßnahmen

Jeder IT-Security-Verantwortliche, dessen Organisation der mehr als eine öffentliche IP betreibt sollte sich des Problems bewußt sein, und kann mit ein paar simplen Maßnahmen Sichtbarkeit herstellen, die Grundlage für Verbesserungen ist:

- Messen der aktuellen externen Angriffsoberfläche durch eine manuelle Recon oder ein automatisiertes Tool wie Luup (Asset-Discovery und Asset-Management)

- Identifizieren von möglichen Schwachpunkten, internen oder kritischen Systemen, die nicht für die ganzen Welt verfügbar sein sollten

- Abstellen der Angriffspunkte

- GOTO 10: kontinuierliches Monitoring der externen Angriffsoberfläche

Mit diesen einfachen Maßnahmen, die kein großes Invest in neue Hardware, Appliances oder Lösungen erfordert, lassen sich schnelle und effektive Maßnahmen umsetzen, um das Sicherheitsniveau gegen externe Angriffe signifikant zu erhöhen und zu verhindern, der nächste Eintrag auf der Leak-Liste von Ransomware-Gangs zu sein.

Wie teils desaströs die Lage ist, haben wir in unserer Lehrlingsserie Cyberien im Winterschlaf analysiert.

Referenzen

- Ludwigshafen: Hacker-Angriff auf TWL betrifft ALLE Kunden – welche Gefahren jetzt drohen

- UTB: Clop Ransomware group hacked TWL

- ZDNet: NSA shares list of vulnerabilities commonly exploited to plant web shells

- Campuscodi: The list of commonly exploit vulnerabilities includes popular tools like Microsoft SharePoint, Microsoft Exchange, Citrix, Atlassian Confluence, WordPress, the Zoho ManageEngine, and Adobe ColdFusion

- Campuscodi: Ransomwaregangs goes Infra-Attacks and RDP

- nsacyber / Mitigating-Web-Shells via Github

- NSA-Report: Detect and Prevent Web Shell Malware (PDF)

- Microsoft: Ransomware groups continue to target healthcare, critical services; here’s how to reduce risk

- Microsoft: Ghost in the shell: Investigating web shell attacks

Addendum

- aktuelle Zahlen (2020-05) von angreifbaren Systemen mit verschiedenen Sicherheitslücken, weltweit

--[ CVE-2020-0796 | MS SMBv3 RCE (SMBGhost) ]------------------------------

Total number of results: 130575

--[ CVE-2019-19781 | Citrix RCE (Shitrix) ]------------------------------

Total number of results: 5819

--[ CVE-2019-1653 | Cisco WAN VPN Router unauth access ]------------------------------

Total number of results: 7332

--[ CVE-2019-0708 | Windows RDP RCE (BlueKeep) ]------------------------------

Total number of results: 386229

--[ CVE-2019-11510 | PulseSecure VPN RCE ]------------------------------

Total number of results: 1226

Fragen? Kontakt: info@zero.bs