- Update 27.04.2017: Rückgang der Scanaktivitäten

Am 24.04. berichtete das 360 Network Security Research Lab über ein neues IoT-Botnetz, dass über einen neuen Exploit seit einer Woche aktiv ist. Die Lücke wurde von Pierre Kim Anfang März 2017 gefunden und publiziert, da die Herstellerfirma auf seine Anfragen nicht reagierte.

Auch in diesem Fall sind, wie bei Mirai, Hersteller mehrerer Kameras betroffen, da die zugrunde liegende Software von mehreren Herstellern genutzt wurde.

Kimchi hat gleich mehrere schwerwiegende Sicherheitslücken gefunden, die Komplettzugriff auf die Kamera und damit Übernahme und Integration ins Botnet erlauben:

- Backdoor account (admin:888888)

- RSA key and certificates

- Pre-Auth Info Leak (credentials) within the custom http server

- Authenticated RCE as root

- Pre-Auth RCE as rootGoAhead-Webs

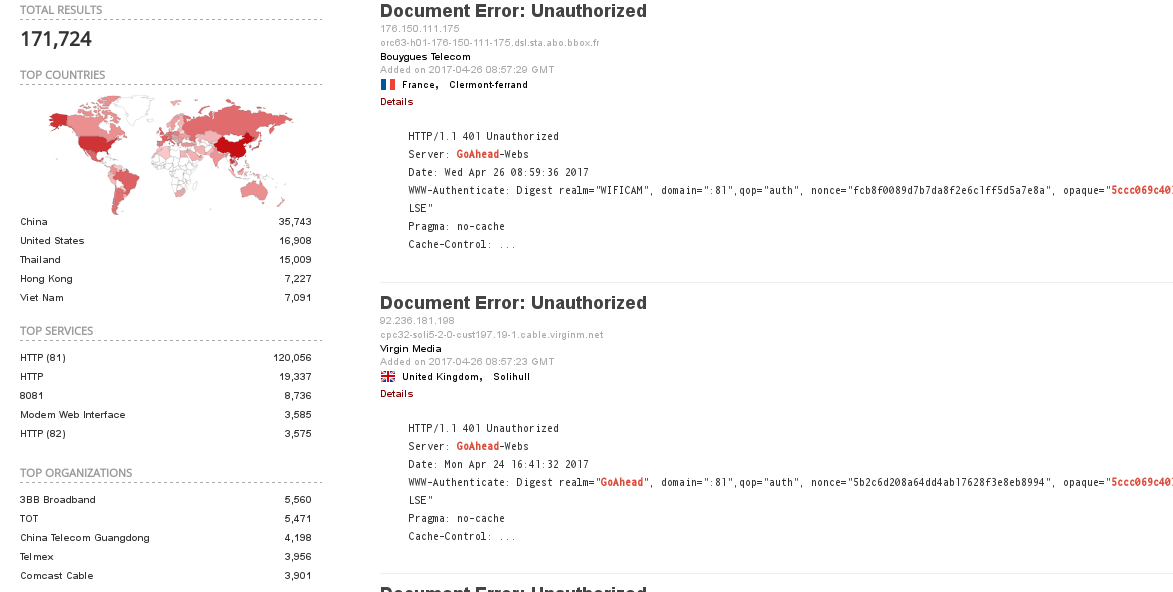

Nach unserer Analyse sind ca 170.000 Devices im Internet zu finden, auf die die genannten Spezifikationen zutreffen:

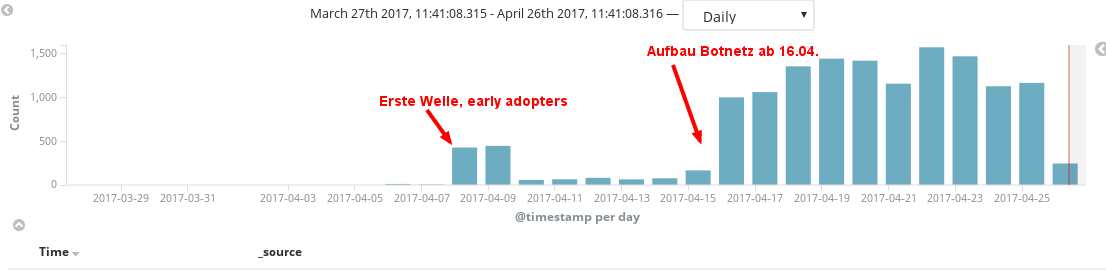

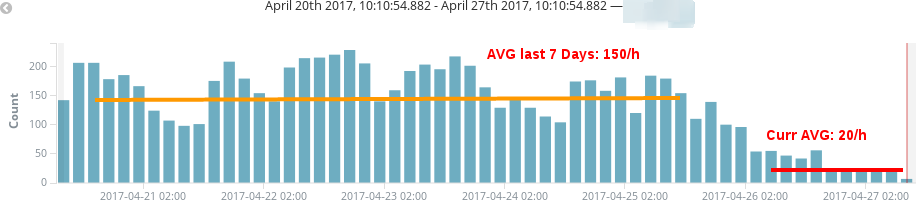

Wir sehen die Angriffe in unserem Honeynet seit dem 16.04. Gescannt wurde von 1500 unterschiedlichen IPs. Die Scanner wiederum sind bereits gekaperten Kameras zuzuordnen. (Update:) Seit dem 26.04. ist ein starker Rückgang der Scanning-Aktivitäten zu sehen.

Bei der Größe des Botnetzes widersprechen sich die Angaben. Pierre Kim geht von ca 1.500 Devices aus, Netlab berichtet von 50.000 Devices. Wir selber sehen Scans von ca 1.500 IPs innerhalb von 24h und sehen auch bei den Angriffsanalysen der letzten Tage vor allem von XMR_Squad eher Zahlen von max 10.000.

Eine erste Kurzanalyse des Botnetzes hat gezeigt, dass es sich hierbei nicht um einen Mirai-Clone handelt. Die Bots sind etwas intelligenter und haben ein Modul, um 1. die Lücken hinter sich zu schließen und 2. das OS der Kamera soweit zu ändern, dass ein weiteres Eindringen sehr schwierig ist, d.h. das in der "erbeuteten" Kamera alle Möglichkeiten für eine weitere Infektion geschlossen werden.

Diese Entwicklung haben wir im Herbst bei Mirai schon gesehen: Botmaster implementieren Funktionen in ihre Bots, die Fremdbots aufspüren und löschen können.

Verbindung zu XMR_SQUAD

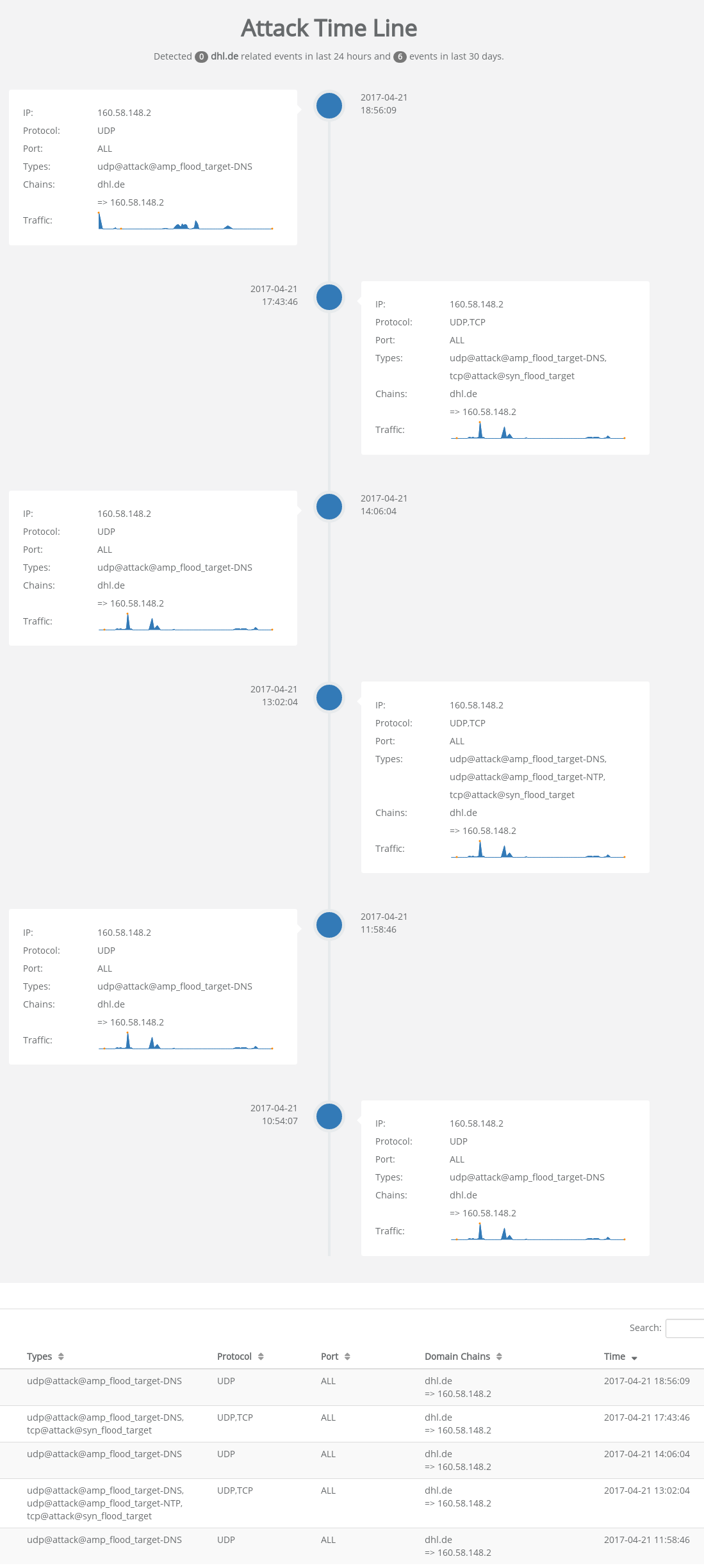

Uns wurde Logs aus den XMR_SQUAD - Angriffen zur Verfügung gestellt, nach erster Schnellanalyse lassens ich Verbindungen zwischen dem P81-Botnet herstellen. Bei den Angriffen wurden u.a. auch Bots aus dem P81-Botnet benutzt, wenngleich die Anzahl angreifender Systeme geringer ist als die vermutete Anzahl von 50.000 infizierten Kameras.

Referenzen

- New Threat Report: A new IoT Botnet is Spreading over HTTP 81 on a Large Scale

- Multiple vulnerabilities found in Wireless IP Camera (P2P) WIFICAM cameras and vulnerabilities in custom http server

Fragen? Kontakt: info@zero.bs