Disclaimer: Wir haben für unseren Stresstest Angriffsmethoden entwickelt,

die In-The-Wild selten oder garnicht zu finden und die gemäß DRS-Score

eher auf Stufe 5 und aufwärts zu beobachten sind. Dieser Artikel beschäftigt sich mit einem

solchen Angriff, den wir 2015 entwickelt und seitdem wiederholt erfolgreich eingesetzt haben.

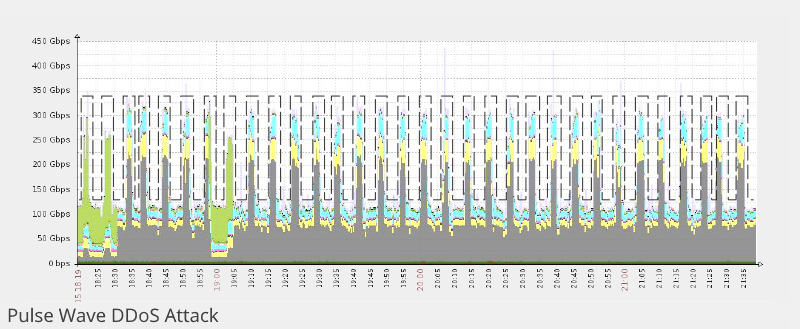

Bleeping-Computer hat vor knapp einem Jahr darüber berichtet,

(Pulse Wave - New DDoS Assault Pattern Discovered),

dass diese Angriffmethode als Teil eines Botnetz-Angriffs gesichtet wurde, insofern sehen wir kein Problem,

unsere eigene Informationen dazu zu veröffentlichen.

Thors Hammer

Im Rahmen unserer DDoS-Assessments und dem intensiven Arbeiten mit den Tech-Teams unserer Kunden entstehen häufig neue Ideen über Angriffswege und Angriffsmethoden.

Unsere automatisierte Stresstest-Plattform hatte von Anfang an ein "Tsunami" - getauftes Feature, bei dem der Angriffstraffic in einer großen Welle auf das Ziel traf, so, wie es bei einem echter Botnetz-Angriff auch zu erwarten ist: Ramp-Up-time == 0.

Dieses Feature haben wir weiterentwickelt, sodass unser Stresstest-"Botnet" koordiniert in Zeitintervallen feuern kann, und zwar alle zur gleichen Zeit, z.B. 10 Sekunden ON, dann 10 Sekunden OFF, koordiniert und orchestriert durch den Stresstest-Master, der den An/Aus-Befehl auf die Millisekunde genau timen kann. Wir haben den Angriff "Thors Hammer" getauft, denn der Angriff hat uns sehr stark an ein "draufhämmern-mit-großem-Gerät" erinnert.

Die Methodik ist unabhängig von der Angriffsart und funktioniert für Volumenangriffe und Layer-7-Angriffe gegen verschieden Devices, Appliances und Lösungen.

Hier ein paar Beispiele, auf welche Probleme wir beim Einsatz dieser Angriffsmethode stießen:

-

Hybrid-Lösungen mit On-Premise-Appliance, die automatisch ins Scrubbing.Center umroutet (und auch zurück) konnte ins "Flapping", also häufiges Hin-und-Herschalten gebracht werden Resultat: 50% Paket-Loss Mitigation: Switch ins Scrubbingcenter automatisch, switch zurück manuell

-

Hybrid-Lösungen mit falsch konfiguriertem Rückmeldekanal gingen mit der ersten Welle Offline und waren nicht mehr fähig, ein leises "Please Help!" abzusetzen

-

Loadbalancer/TLS-Offloader gingen bei jedem Hammerschlag in eine Reboot-Cycle, selbst als nur 25% der definierten Anzahl an HTTPS-Session genutzt wurden (hier: 5k Bots bei beworbenen 20k parallelen Sessions)

-

Firewalls gingen entweder komplett offline, auf Bypass, oder waren mit 100% CPU-Zeit unbedienbar und mussten manuell rebootet werden

Und wenn dann doch ein Angriff mal bis zum eigentlichen Server durchkam, brachte die erste Welle die CPUs zum Glühen, während die nachfolgenden Wellen immer dann aufschlugen, wenn die Ladezeit gerade dabei war, sich zu erholen.

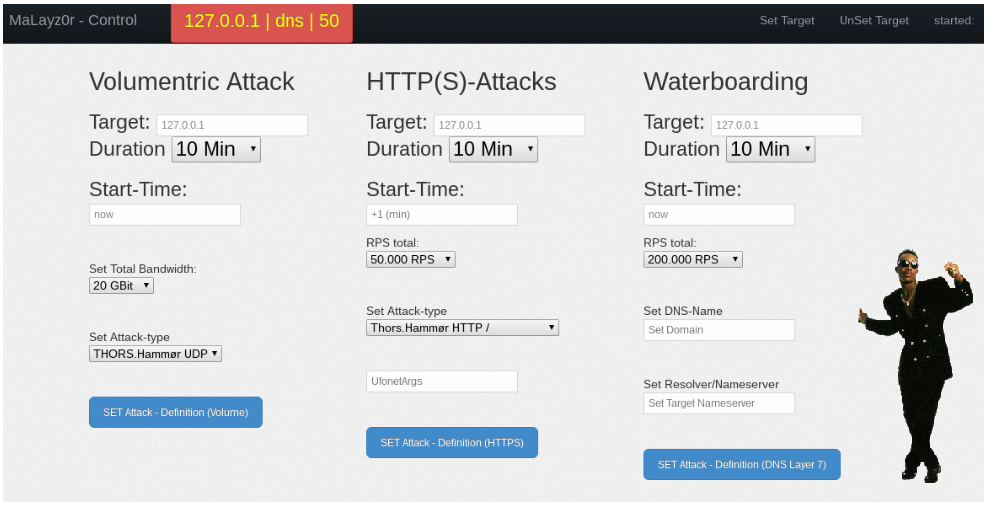

Diese Angriffsmethode ist seit 2016 (limitiert) über unsere Stresstest-Plattform verfügbar, nachstehend ein Screenshot des wahrscheinlich häßlichsten WebUI der Welt, das wir übrigens gerade neu designen, um die Stresstest-Plattform auch unseren Kunden zur Verfügung stellen zu können.

Referenzen

- Bleeping-Computer: Pulse Wave - New DDoS Assault Pattern Discovered),

- DDoS-Stresstest by zeroBS

- Prior Art: Understanding Pulse Wave DDoS Attacks by Imperva (PDF)

Fragen? Kontakt: info@zero.bs