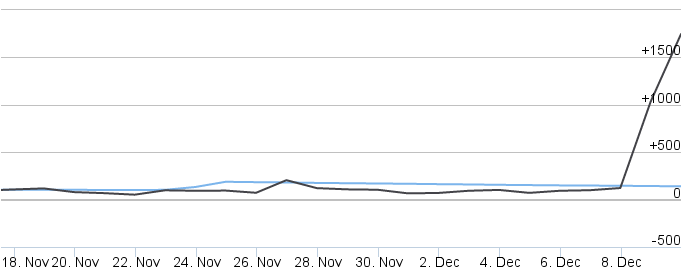

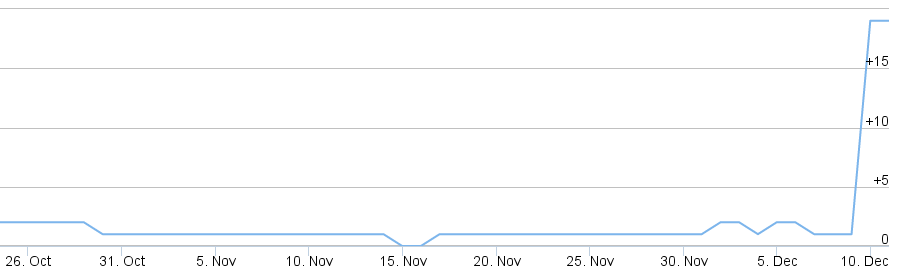

Seit Anfang Dezember, beginnend mit dem 08.12., registrieren wir einen Anstieg der SSH-Brute-Force-Angriffe um das 10fache. Während das normale Level bei 80-120 Angriffen je Tag und Honeypot liegt, steigerten sich die Angriffe von 1300 (8.12.) auf mehr als 1700 (9.12.) pro Tag, wie in untenstehender Grafik zu sehen ist: die blaue Linie kennzeichnet den 90-Tage-Durchschnitt, während die schwarze Linie die Angriffe eines Tages zeigt.

Nach erste Analyse sind an diesen Angriffen hauptsächlich (Web)Server beteiligt, was wiederum darauf hindeutet, dass eine Lücke in einer oder mehren Webapplikationen massiv ausgenutzt wird. Worin diese Lücke besteht kann momentan nicht genau gesagt werden, wir haben uns einige Server angesehen und u.a. folgende Applikationen gefunden:

- Plesk, hauptsächlich ältere Versionen (9.x)

- Apache Tomcat 6.x und 7.x

- Typo3 4.x

- Drupal 6

- XTCommerce

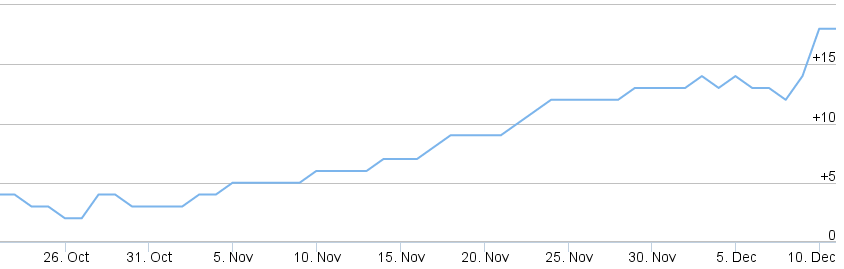

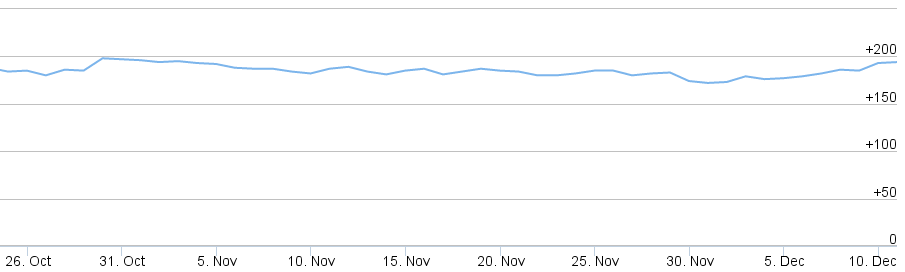

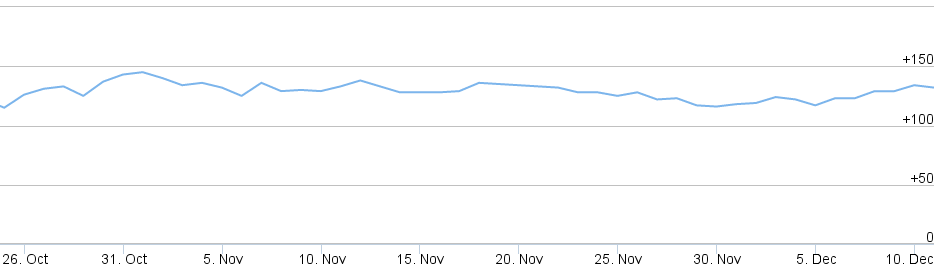

Aufgrund der in unserem Honeynet registrierten Provider-Netzen können wir die Angriffe unter anderem auf folgende Provider zurückführen; die Prozentzahlen geben die Zunahme der Angriffe, ausgehend von diesen Providern, im Vergleich zum 30-Tage-Durschnitt an.

- Schlund 1und1 (DE): +170%

- OVH (FR): + 50%

- Hosteurope (DE): +350%

- Plusserver (DE): +145%

- Axarnet (ES): + 800%

- Deutsche Telekom Static IPs (DE): + 50%

Andere Provider wie z.B. Rackspace (US), Cloudflare (US), Hetzner (DE) oder Leaseweb (US), die wir auch überwachen, zeigen keine Auffälligkeiten.

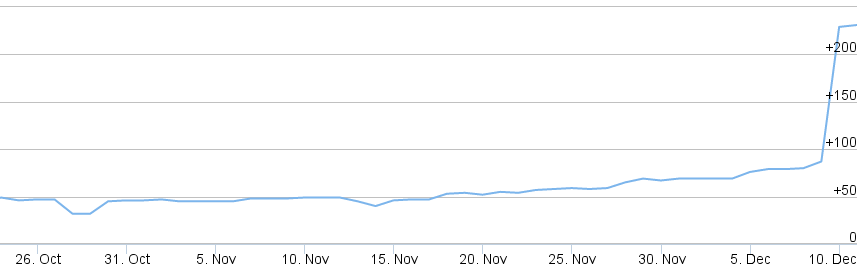

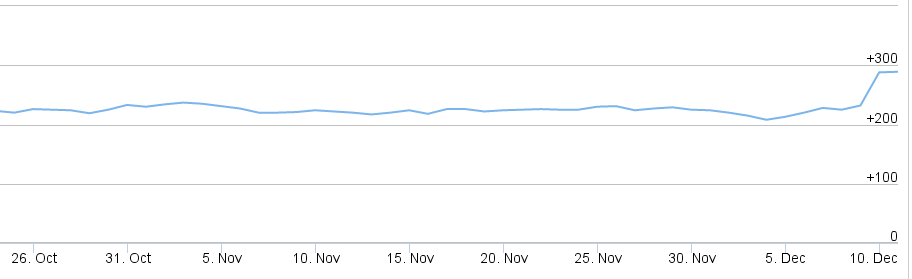

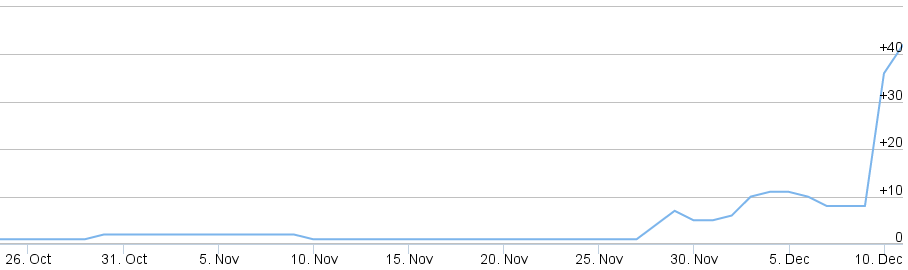

Untenstehend ein paar Grafiken, die unsere Analysen unterstützen; die Grafiken sind jeweils verlinkt und führen zu den Grafiken und Auswertungen, die wir für die einzelnen Providern tagesaktuell aufbereiten.

Schlund - 1und1

OVH

Hosteurope

Plusserver

Axarnet

Deutsche Telekom Static IPs

Hier eine Auswahl von Server-Providern ohne besonderen Anstieg der registrierten Angriffe:

Rackspace

Hetzner

Cloudflare

Fragen? Kontakt: info@zero.bs