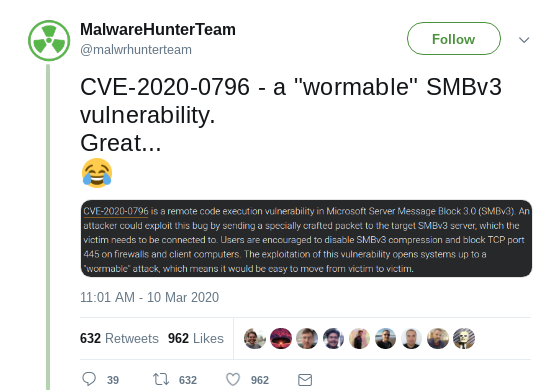

Auf Twitter kursieren Informationen über eine kritische Lücke in Microsoft's SMB-Protokoll.

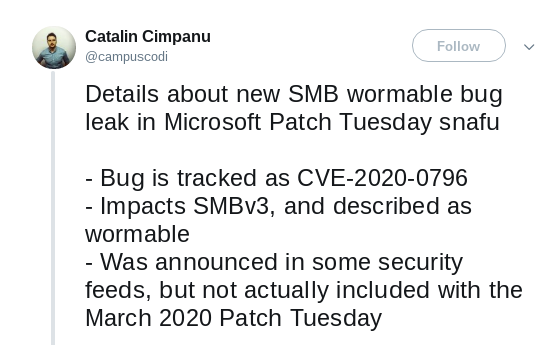

Es geht dabei um einen Patch, der anscheinend ursprünglich heute am Patch-Tuesday ausgeliefert werden sollte, dann aber wohl zurückgezogen wurde:

In einem Advisory von der höchsten Kritikalität:

Microsoft is aware of a remote code execution vulnerability in the way that the Microsoft Server Message Block 3.1.1 (SMBv3) protocol handles certain requests. An attacker who successfully exploited the vulnerability could gain the ability to execute code on the target SMB Server or SMB Client.

To exploit the vulnerability against an SMB Server, an unauthenticated attacker could send a specially crafted packet to a targeted SMBv3 Server.

Patches und Mitigationen sind aktuell (11.03. 2020, 0700 UTC) nicht verfügbar; Best-Practice ist es, den Zugriff auf SMB aus dem Internet generell an der Firewall zu sperren.

Wir empfehlen, über das Internet erreichbare SMBv3-Server per Firewall zu schützen, bis weitere Details verfügbar sind.

8h nach der ersten Meldung zur Lücke tauchen POCs auf; nicht-öffentlich bisher, aber das ist nur eine Frage der Zeit.

Selbsttests

Auf Github erschienen verschiedene Anleitungen mit NMAP-Scripten, wie man seine eigenen Netze von aussen prüfen kann:

#!/bin/bash

if [ $# -eq 0 ]

then

echo $'Usage:\n\tcheck-smb-v3.11.sh TARGET_IP_or_CIDR {Target Specification - Nmap}'

exit 1

fi

echo "Checking if there's SMB v3.11 in" $1 "..."

nmap -p445 --script smb-protocols -Pn -n $1 | grep -P '\d+\.\d+\.\d+\.\d+|^\|.\s+3.11' | tr '\n' ' ' | tr 'Nmap scan report for' '@' | tr "@" "\n" | tr '|' ' ' | tr '_' ' ' | grep -oP '\d+\.\d+\.\d+\.\d+'

if [[ $? != 0 ]]; then

echo "There's no SMB v3.11"

fi

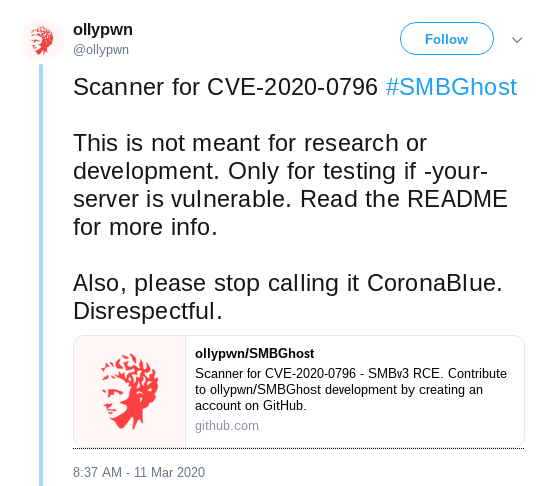

Ein Script zum Testen (kein POC) tauchte sehr schnell auf Twitter auf:

Updates

- POCs verfügbar (ca 8h nach Bekanntwerden der Lücke)

Referenzen

- Twitter: CVE-2020-0796 - a "wormable" SMBv3 vulnerability.

- ZDnet: Details about new SMB wormable bug leak in Microsoft Patch Tuesday snafu

- Microsoft: ADV200005 | Microsoft Guidance for Disabling SMBv3 Compression

- Selbsttests

- Twitter-Suche

- Twitter: Test by ollypwn

- Twitter: POC by Malwaretechblog

Fragen? Kontakt: info@zero.bs