TL;DR: Path-Traversal-Lücke auf PulseSecure-VPN-Gateways erlaubt

- Auslesen von Login-Daten

- Auslesen von Active-Directory-Credentials

- Infektion von VPN-Usern mit Schadsoftware (**)

Im April gab PulseSecure ein Advisory SA44101 für die PulseConnect-VPN-Gateways heraus, in der vor einer Path-Traversal-Lücke gewarnt wurde, über die beliebige Dateien auf dem Gateway ausgelesen werden können.

Anfang August hielt der chinesische Security-Forscher Orange Tsai, der die Lücke entdeckt und gemeldet hat, einen Vortrag zu dem Thema, indem er weitere Details zum Ausnutzen der Lücke verriet (TL;DR: einfaches Path-Traversal ../../)

Seit dem 22. August wurde von verschiedenen Seiten berichtet, dass intensiv nach der Lücke gescannt und diese aktiv auch schon ausgenutzt wird, entsprechende PoCs sind weit verfügbar

Impact

folgende schwerwiegendde Probleme können für Unternehmen und Organisationen auftreten, wenn diese Lücke ausgenutzt wird.

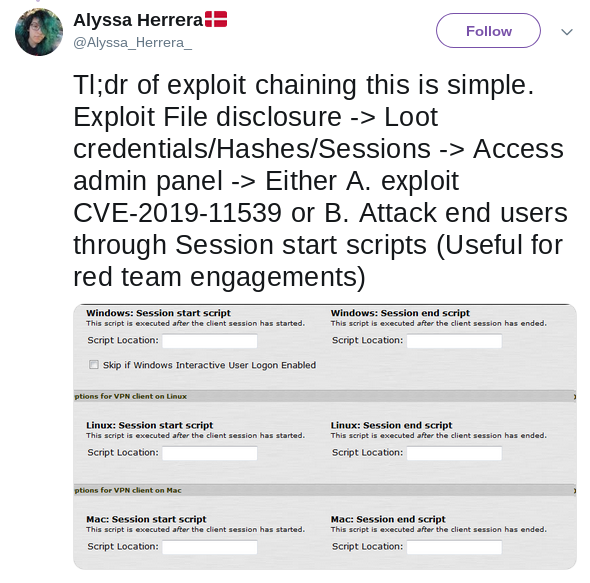

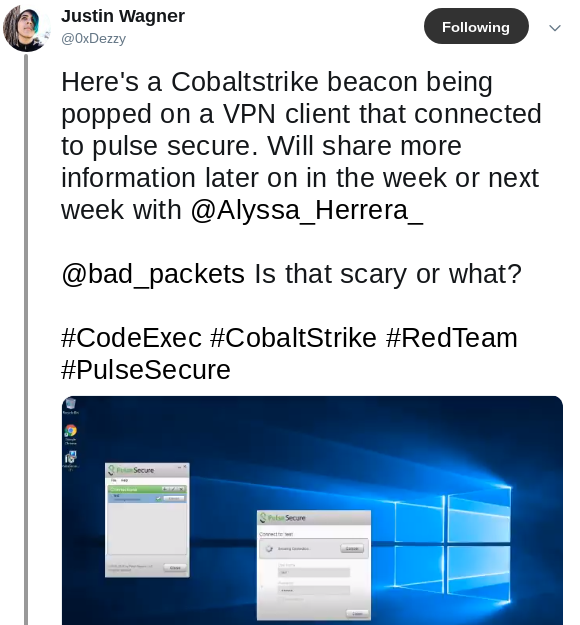

Infektion aktiver Benutzer mit Malware über folgende Exploit-Chain: via Twitter/Alyssa Herrera. Dies wurde in einem PoC von Justin Wagner gezeigt.

Auslesen lokaler Anmeldedaten auf dem VPN-Gateway -> Anmelden als Admin -> Infektion von VPN-User via Session-Start-Scripts

Auslesen von Active-Directory-Credentials (aka aktive User-Logins), via Twitter/Kevin Beaumont

For those who missed part #300 of Pulse Secure SSL VPN issue, which is being exploited at scale in the wild, the vulnerability allows you to access 'encrypted' Active Directory credentials - which are encrypted with a static key, allowing easy decryption

Remote Code Execution auf dem VPN-Gateway, (Post-Auth) fast schon das Geringste der Probleme

Angriffsoberfläche

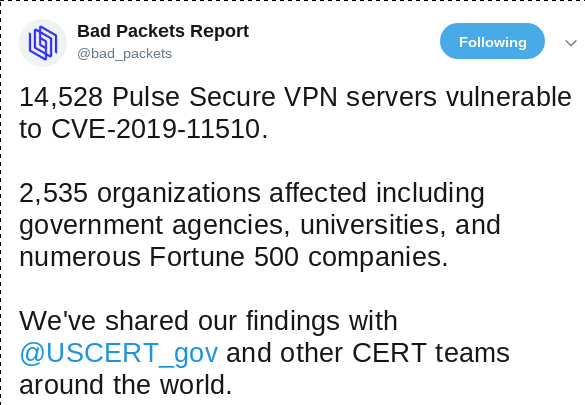

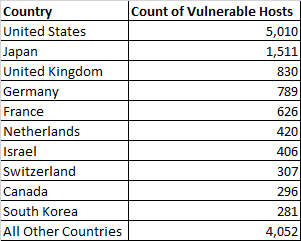

BadPackets haben einen Scan durchgeführt, und dabei insgesamt 14.500 verwundbare Server gefunden, in Deutschland alleine sind 780 VPN-Gateways betroffen.

Wir haben uns einen Teil der Scandaten von Binaryegde besorgt und konnten 300 verwundbare VPN-Gateways indentifizieren, die in folgenden Netzen zu finden sind:

ASNs mit 5 oder mehr Treffern:

ASN_NR | Count | ASNName

----------+--------+-----------------------------------

3320 | 44 | DTAG Internet service provider operations, DE

12337 | 28 | NORIS-NETWORK IT Service Provider located in Nuernberg, Germany, DE

34520 | 10 | DFG-AS, DE

3209 | 10 | VODANET International IP-Backbone of Vodafone, DE

6830 | 9 | LGI-UPC formerly known as UPC Broadband Holding B.V., AT

8422 | 9 | NETCOLOGNE, DE

8220 | 9 | COLT, GB

8767 | 9 | MNET-AS Germany, DE

680 | 8 | DFN Verein zur Foerderung eines Deutschen Forschungsnetzes e.V., DE

12693 | 7 | EDISCOM Am Kanal 4a, 14467 Potsdam, DE

553 | 7 | BELWUE BelWue-Koordination, DE

33988 | 5 | PROACT, DE

16205 | 5 | DSINET-ASN, DE

6805 | 5 | TDDE-ASN1, DE

CIDR mit 3 oder mehr Treffern

Top 100 Networks

NW | Count | NetworkName

------------------+--------+-----------------------------------

213.95.0.0/16 | 28 | NORIS-NETWORK IT Service Provider located in Nuernberg, Germany, DE

83.143.0.0/21 | 10 | DFG-AS, DE

193.196.0.0/15 | 7 | BELWUE BelWue-Koordination, DE

62.156.0.0/14 | 7 | DTAG Internet service provider operations, DE

212.204.32.0/19 | 6 | EDISCOM Am Kanal 4a, 14467 Potsdam, DE

193.158.0.0/15 | 5 | DTAG Internet service provider operations, DE

194.150.190.0/24 | 5 | PROACT, DE

81.201.144.0/20 | 5 | DSINET-ASN, DE

147.75.235.0/24 | 4 | ARYAKA-ARIN - Aryaka Networks, Inc., US

185.9.110.0/23 | 4 | ZGT-AS, DE

217.80.0.0/12 | 4 | DTAG Internet service provider operations, DE

212.4.224.0/19 | 4 | MSH Autonomous System, DE

89.0.0.0/15 | 4 | NETCOLOGNE, DE

80.144.0.0/13 | 4 | DTAG Internet service provider operations, DE

131.173.0.0/16 | 3 | DFN Verein zur Foerderung eines Deutschen Forschungsnetzes e.V., DE

193.174.0.0/15 | 3 | DFN Verein zur Foerderung eines Deutschen Forschungsnetzes e.V., DE

37.24.0.0/17 | 3 | LGI-UPC formerly known as UPC Broadband Holding B.V., AT

62.245.128.0/17 | 3 | MNET-AS Germany, DE

62.153.0.0/16 | 3 | DTAG Internet service provider operations, DE

217.110.0.0/15 | 3 | COLT, GB

145.253.0.0/16 | 3 | VODANET International IP-Backbone of Vodafone, DE

217.0.0.0/13 | 3 | DTAG Internet service provider operations, DE

213.61.0.0/16 | 3 | COLT, GB

Betroffene Versionen

- Pulse Connect Secure 9.0R1 - 9.0R3.3

- Pulse Connect Secure 8.3R1 - 8.3R7

- Pulse Connect Secure 8.2R1 - 8.2R12

- Pulse Connect Secure 8.1R1 - 8.1R15

- Pulse Policy Secure 9.0R1 - 9.0R3.3

- Pulse Policy Secure 5.4R1 - 5.4R7

- Pulse Policy Secure 5.3R1 - 5.3R12

- Pulse Policy Secure 5.2R1 - 5.2R12

- Pulse Policy Secure 5.1R1 - 5.1R15

Updates

- ** 2019-08-29 - Cobaltstrike-POC via User-Infektion durch Justin Wagner

Referenzen

- PulseSecure: SA44101 - 2019-04: Out-of-Cycle Advisory: Multiple vulnerabilities resolved in Pulse Connect Secure / Pulse Policy Secure 9.0RX

- Orange_Tasi @ Blackhat: Infiltrating Corporate Intranet Like NSA

- Pulse Secure SSL VPN vulnerability being exploited in wild

- Exploit-Chain by @Alyssa_Herrera_

- BadPacket - Scan

- Justin Wagner - Exploitation-POC

Fragen? Kontakt: info@zero.bs