Am 10.07.2019 veröffenlichte Atlassian ein Security Advisory: JIRA Security Advisory 2019-07-10 / Jira Server - Template injection in various resources - CVE-2019 , in dem vor einer kritischen Lücke gewarnt wird, die zu einer Remote Code Execution auf dem betroffenen System führen kann.

Betroffene Versionen:

- Jira Server und Jira Data Center

- alle Versionen ab 4.4

Gefixte Versionen:

- 7.6.14

- 7.13.5

- 8.0.3

- 8.1.2

- 8.2.3

Das Problem besteht in der genutzten Templating - Engine, und lässt sich unter den folgenden Bedingungen ausnutzen:

- ein SMTP-Server ist konfiguriert und das "Contact Administrators Form" ist aktiviert, oder or

- ein SMTP-Server ist konfiguriert und ein Angreifer hat "JIRA Administrator" - Rechte

Mititgation

Updates stehen bereit.

kurzfristiger Workaround:

- Deaktivieren des "Contact Administrators Form"

- blockierend es

/secure/admin/SendBulkMail!default.jspa- Endpoints

POCs

POCs sind anscheinend verfügbar, wir werden den Impact im Laufe der Woche prüfen:

Analyse:

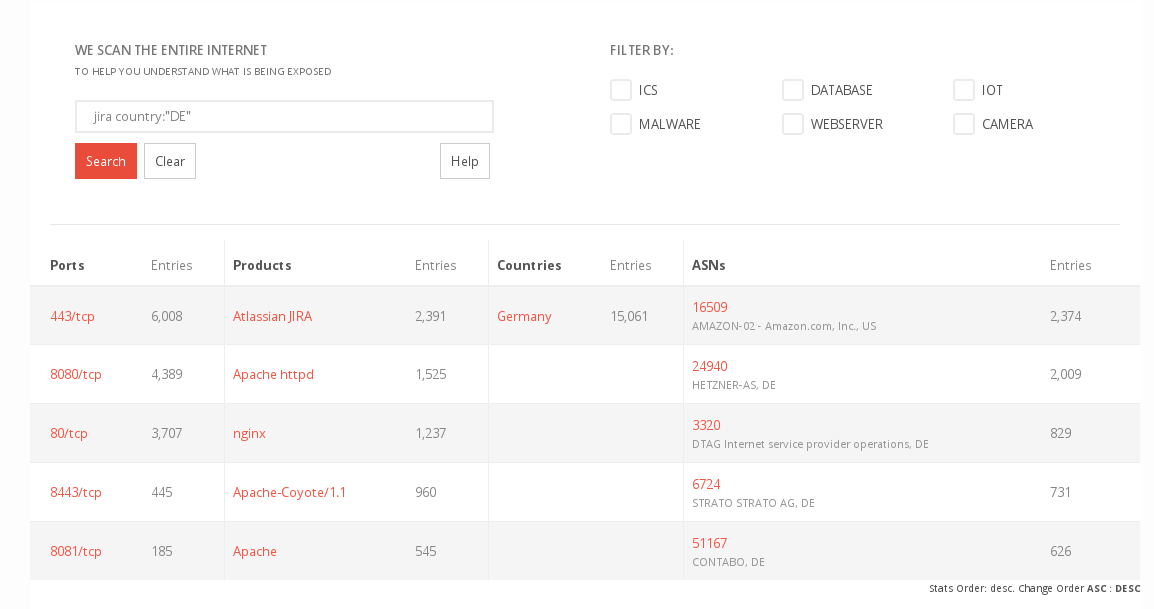

Weltweit sind zwischen 80.000 (Binaryedge) und 70.000 (Zoomeye) Jira-Instanzen online, die meisten verwundbar.

Allein im DE-Raum lassen sich über 15.000 Installationen online finden.

Referenzen

- Security Advisory: JIRA Security Advisory 2019-07-10 / Jira Server - Template injection in various resources - CVE-2019

- erster POC

Fragen? Kontakt: info@zero.bs