Intro

Am 1. Mai gab Intel ein Advisory heraus, indem vor einer Lücke in Intels AMT/ME gewarnt wird. In Kürze: Intel-Chipsets werden mit eine Technologie ausgeliefert, die einen Zugriff und Management von aussen und am OS vorbei ermöglicht (AMT: Active Management Technology, ME: Management Engine). Wenn AMT aktiviert ist wird jedes Paket auf den Ports 16992 und 16993 am OS vorbei zur Management-Engine weitergeleitet. Der Zugang zu AMT geschieht über ein passwortgeschütztes Webinterface, und dieser PW-Schutz kann nun umgangen werden.

Wer ist betroffen

Das ist momentan unklar. Nach Aussage von Intel sind Workstations betroffen, aber keine Consumer-PCs.

Wie es in der Server-Welt aussieht ist noch offen.

Nach Aussage von Matthew Garret ist es eher nicht die große Masse, da die meisten Hersteller AMT nicht lizensiert haben, aber YMMV. (siehe Abschnitt "weltweite Systeme" weiter unten)

Ein Kommentar bei reddit:

AMT is only available on certain business chipsets by Intel (usually B/Q-series, such as the Kaby Lake B250/Q270 chipsets) which have the required ME firmware (and OEM UEFI support). Most (but certainly not all) consumer systems do not use these chipsets and do not seem to be affected (AMT functionality is disabled on these).

For example, Xeno Kovah (now a firmware security researcher at Apple) confirmed that Macs do not ship with AMT support.

Note that ThinkPads/etc tend to use the businesses chipsets, so they would be affected by this vulnerability, as Lenovo does support AMT on these systems. This would still require AMT to enabled.

wer ist NICHT betroffen

- Applehardware und MacBooks, wenn man folgendem Tweet eines Apple-Mitarbeiters glauben darf

Vorraussetzungen zum Ausnutzen der Lücke

Ob AMT überhaupt anktiviert und erreichbar ist hängt von mehreren Faktoren ab:

- die CPU muss ME unterstützen

- das Chipset des Mainboards muss ME unterstützen

- das NIC muss ME unterstützen

- der Hersteller muss AMT lizensiert und aktiviert haben

Testen, ob man Betroffen ist

WARNUNG: Moving Target, diese Sektion ist noch nicht final*

Aussagen treffen aktuell auf Linux zu:

der folgende Befehl prüft, ob ME grundsätzlich unterstützt wird

$ lspci | grep MEI

z.B.:

$ lspci | grep MEI

00:16.0 Communication controller: Intel Corporation Lynx Point MEI Controller #1 (rev 04)

Systeme, die ME verfügbar haben, kann man von aussen mit einem Portscanner auf Port 16692/16693 überprüfen. Ist dort ein Dienst verfügbar., so ist AMT auf jeden Fall verfügbar.

Um wirklich sicherzugehen, ob AMT/ME aktiviert ist empfiehlt Intel, das System zu rebooten und im BIOS nachzusehen. Wo dies nicht möglich ist sollte man den Hersteller/Provider zu Rate ziehen.

Look, Who's scanning

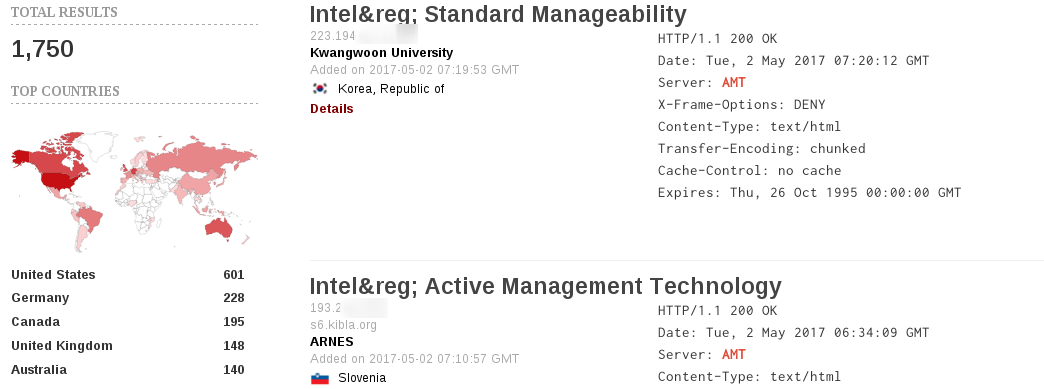

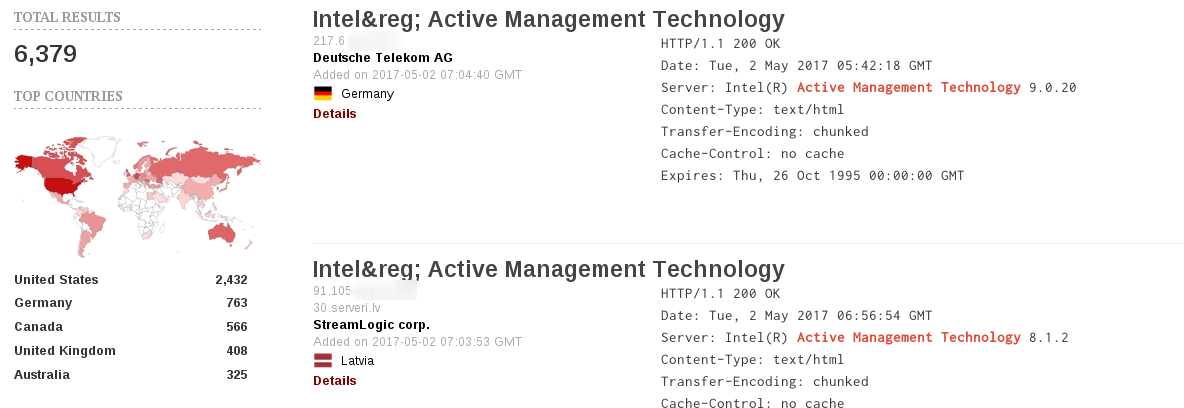

weltweite Systeme

Shodan listet einige Systeme (unter 9.000) auf, die AMT aktiviert haben und im Internet erreichbar sind:

Referenzen

- Intel: Intel Active Management Technology, Intel Small Business Technology, and Intel Standard Manageability Escalation of Privilege

- Matthew Garret:Intel's remote AMT vulnerablity

- YT

Fragen? Kontakt: info@zero.bs