Viele unser Interessenten beschäftigen sich umfangreich mit Pentest/Schwachstellenscan/SIEM/IDS und können über diese Tools für einzelne Dienste eine sehr qualifizierte Aussage zum Bedrohungsstand machen. Auch Maßnahmen sind dann schnell abgeleitet. Dabei fallen dann häufig die gewachsenen Strukturen, Testsysteme etc.pp. die seit längerem aktiv oder vergessen sind, hinten rüber, und spätestens bei mehr als 50 aktiven IPs, DevOps und Cloud-First-Strategien geht die Übersicht und Kontrolle schnell verloren.

In diesem Fall braucht man Werkzeuge, die einen schnellen Überblick erlauben, aber trotzdem in die Tiefe gehen können. Dafür nutzen wir OSINT-Methoden und unser Tool Luup als Ergänzung zu den Pentests und Scans.

Hier ein paar Punkte, wo sich diese beiden Methoden unterscheiden und warum man auf keine von beiden verzichten sollte.

Pentest: Fokus auf den Patchstand und Applikation: Ein Pentest/Schwachstellenscan findet Lücken und Schwachstellen in Applikationen und Services; wenn alle Systeme gepatcht sind und keine Lücken existieren, dann wird das Ergebnis immer OK sein.

Recon: Fokus auf das Risiko und Infrastruktur: Bei der Recon wird geschaut, ob es generell Risiken für Verfügbarkeit, Integrität, Vertraulichkeit in der Infrastruktur gibt. Dies kann z.B. eine vollkommen gepatchte ElasticSearch-DB sein, die beim Pentest ein komplettes OK erhält, einem Angreifer aber Datenzugriff erlaubt. Oder eine browserbasierte Konsole mit Rootzugriff. Oder interne Systeme, die durch inkorrekte ACLs/Firewall-Policies plötzlich extern erreichbar sind, wie das Videokonferenzsystem des Bundestages[*].

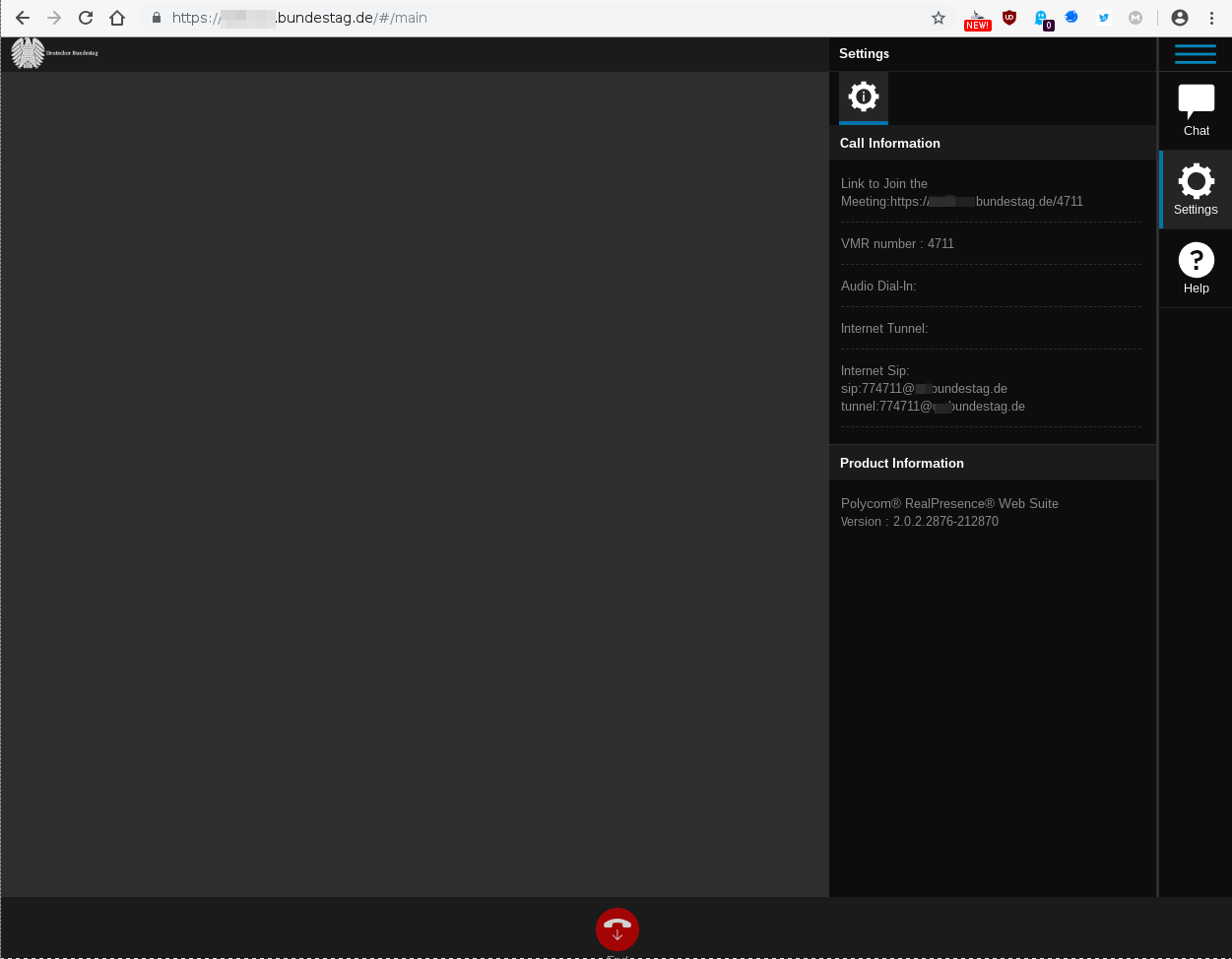

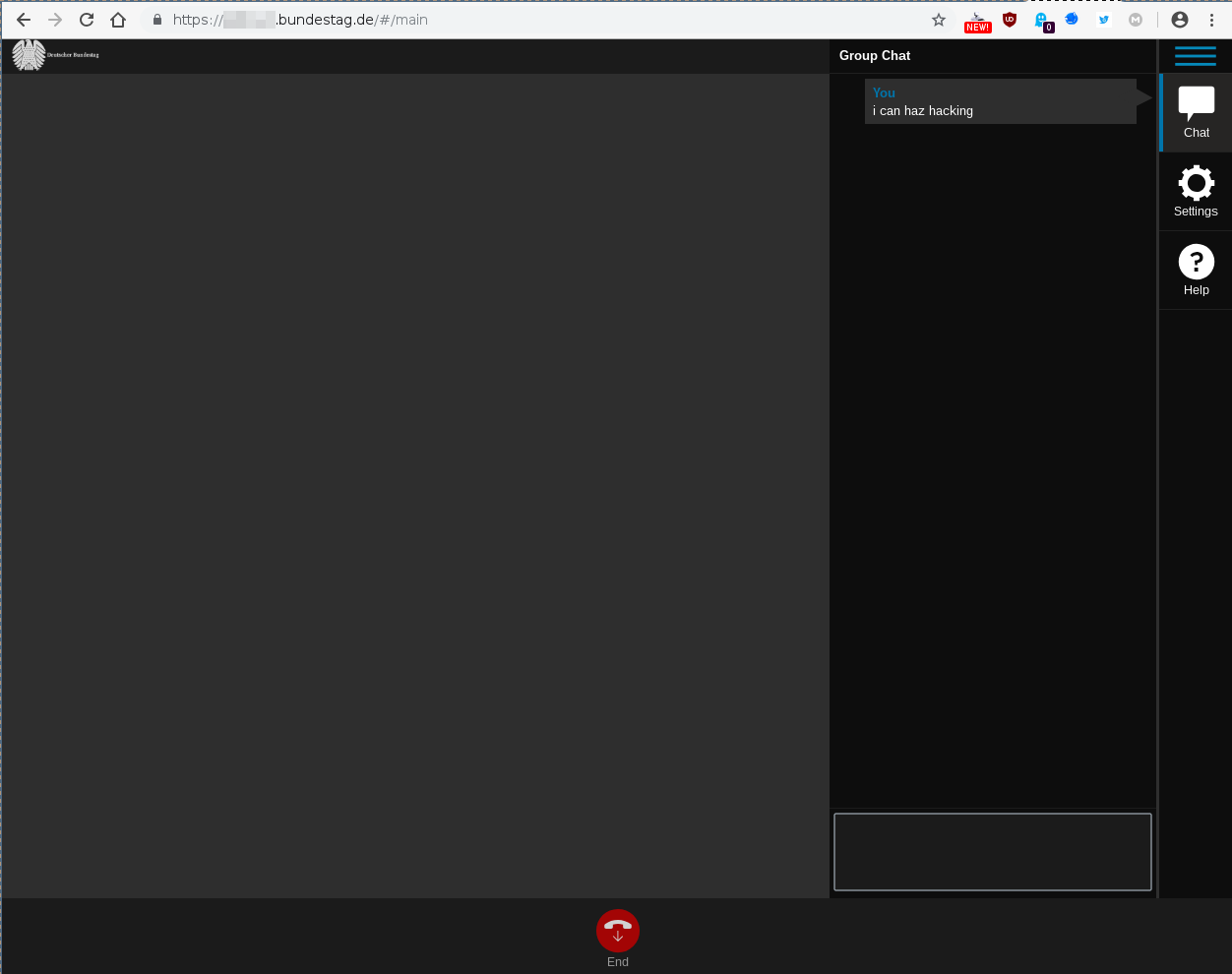

*) Im Dezember erhielten wir einen Tip mit einer bundestag.de - URL und mehreren Screenshots, die auf ein nach außen offenes Videokonferenzsystem hindeuteten. Nach Informationen unseres Tipgebers kann man sich anonym an dem System anmelden, Video/Chatkonferenzen anlegen, den Link dazu teilen und andere einladen, an dem Chat teilzunehmen. Dies eröffnet unserer Meinung nach einiges an Mißbrauchspotential.

Das System selber ist nach eigenen Recherchen ein seit 3,5 Jahren ungepatchtes Polycom-Konferenzsystem.

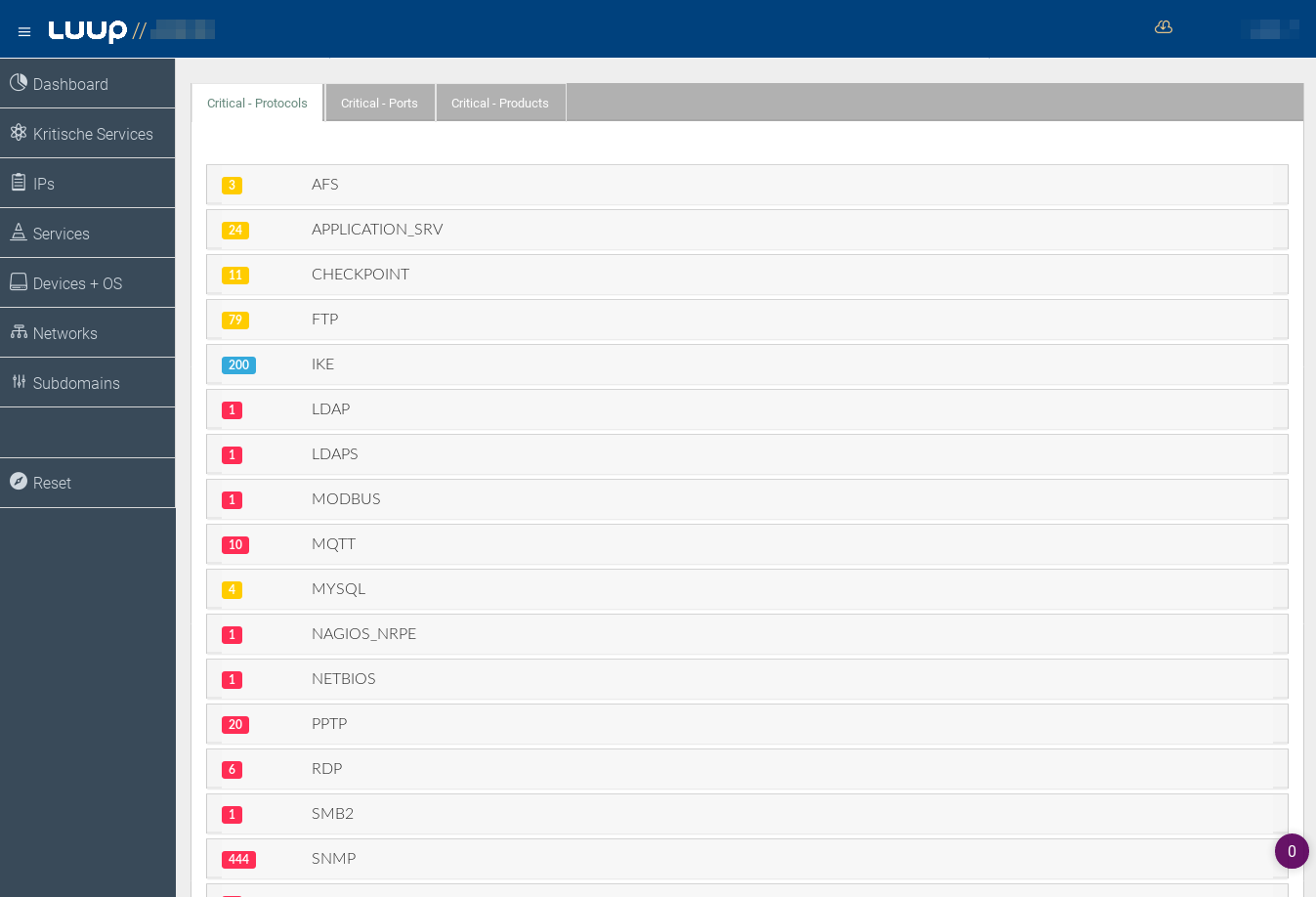

Weitere Goodies, die wir u.a. mit unserem OSINT-Tool Luup gefunden haben:

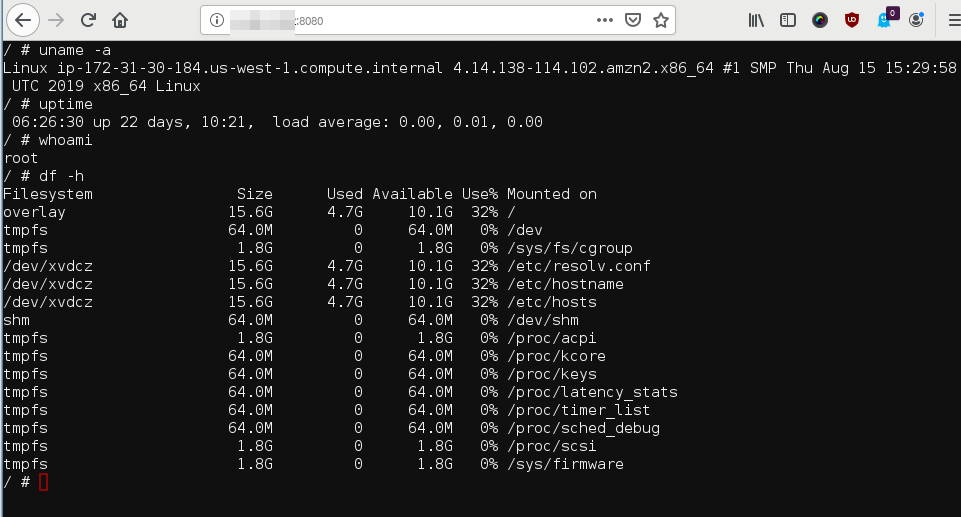

- "vergessene" Root-Shell eines Entwicklers

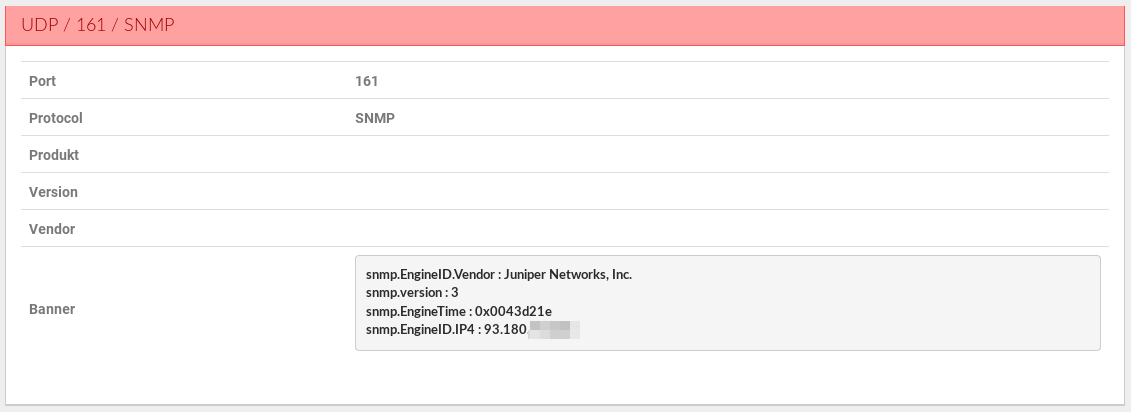

- diverse SNMP-Informationsleaks

- falsche/vergessene FW-Einstellungen, die interne Systeme von außen erreichbar gemacht haben

Fragen? Kontakt: info@zero.bs