Intro

Am 5. Januar 2019 wurden Details eines umfangreichen Leaks bekannt, bei dem neben Journalisten, Youtubern und Künstlern auch hunderte Politiker betroffen waren. Neben geschützen Telefonnummern und Emails wurden teilweise auch sehr persönliche Informationen wie Chatverläufe, Scans von Personalausweisen, Emailverläufe und weitere persönliche, teils brisante Daten veröffentlicht (Neuland 2.0 - Leaks). Die Links zu den Daten wurden auf einem mittlerweile gelöschten Twitteraccoun bekannt gemacht, die eigentlichen Daten sind heute, am 7.1. größtenteils noch online, da der Haxxer (Mischung aus Hacker und Doxxer) die jeweiligen Informationen auf verschiedenen Portalen hochgeladen hat.

Die Datensets lassen sich in 2 Bereiche einteilen: Doxxing, also dem Zusammentragen von Informationen, die den Großteil der Betroffenen ausmacht (Email-Adressen, Anschriften, geheime Telefonnummern), und Einbruch in die Accounts und damit Zugang zu weiteren Informationen. Wenn jemand z.B. Zugang zu einem Email-Account hat, so öffnen sich hier weitere Türchen, sowohl was Daten und Zugänge zu weiteren Accounts angeht, als auch die Möglichkeit, den so gehackten mit Malware über eine Spearfishing-Email zu infizieren.

Die nachfolgende Analyse beschäftigt sich mit dem 2. Teil, also den Ursachen, die es dem Angreifer ermöglicht hat, in die Accounts einzubrechen.

TL;DR: Credential-Stuffing

Abgleich der Email-Adressen mit Leaks im Darknet

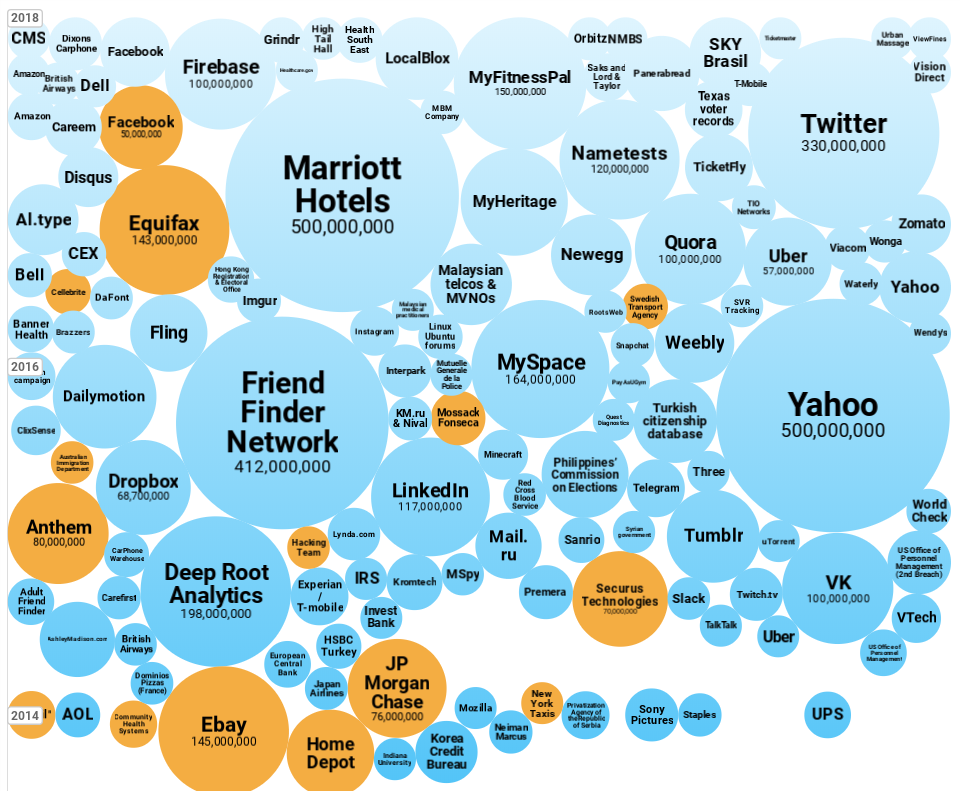

Wir haben uns am 4.1. die Text-Dateien der Datensets angesehen und sehr schnell festgestellt, dass ein Groß der veröffentlichten Daten aus Online-Accounts stammen (Emailarchive, Chatverläufe, Scans von Dokumenten, Photos, Smartphone-Daten) Unsere Vermutung war, dass der Angreifer Zugriff auf Daten großer Webseiten-Hacks (sog. Darknet-Leaks) hatte, in denen über 5 Milliarden Unique Emails und Passwörter aus mehr als 200 Hacks und Leaks zu finden sind. Mit diesen Daten wäre dann ein Credential-Stuffing-Angriff möglich.

Um diese Theorie zu überprüfen, haben wir die Email-Adressen aus den Neuland 2.0 - Leaks extrahiert und gegen eine Identity-Theft-API getestet, um zu sehen, ob die Adressen in Leaks auftauchen.

Wir haben uns hierbei aus Zeitgründen auf Youtuber, Künstler und Journalisten beschränkt; die folgende Tabelle gibt das Ergebnis wieder, das uns in unserer Annahme stärkt.

Felder:

- Name: Name der Person, Künstlername

- Leaks: Anzahl der Darknet-Leaks, in denen eine der Person zuordtbare Email vorkommt

- Passwörter: waren Passwörter in den Darknet-Leaks vorhanden?

- wahrscheinlich: Aussage, welcher Darknet-Leak verantwortlich für den Passwort-Klau ist, sofern diese getroffen werden kann

| Name | Leaks | Passwörter | wahrscheinlich |

|---|

Wie man sieht, haben wir zu allen Personen, die von der Veröffentlichung sensibler persönlicher Daten betroffen sind, die weit über ein "normales" Doxing hinausgeht, mehrere Darknet-Leaks gefunden, in denen auch Passwörter enthalten waren. Wir gehen darum davon aus, dass die Betroffenen die Passwörter mehrfach verwendet haben. Wir gehen weiterhin davon aus, dass sich der Angreifer die Darknet-Daten besorgt hat, mit den darin enhaltenen Email/Passwortkombinationen in die jeweiligen Accounts eingebrochen ist und sich weitere Daten und Zugänge beschafft hat.

Am wahrscheinlichsten ist, dass der Angreifer in einigen Fällen Zugriff auf das Email-Konto hatte, um dort entweder gültige Passwörter zu weiteren Diensten zu finden, oder einen Passwort-Reset für diese auszulösen. Damit lässt sich die reihenweise Übernahme von Social-Media-Accounts erklären, sowie die große Zahl an gescannten und abfotografierten Documenten. In anderen Fällen wird der Angreifer die Zugangsdaten zu den Accounts (Facebook, Twitter etc) anhand der Darknet-Leak-Daten direkt gefunden haben können.

Unter der Prämisse, dass unsere obigen Annahmen stimmen: die Ursache für den Datenleak bestand in einem laxen Umgang mit Zugangsdaten Seitens der Betroffenen. Wir wollen die strafwürdigen Aktionen des Angreifers nicht relativieren, aber sollte Credentail-Stuffing zu den leaks geführt haben, dann wurde es dem Angreifer sehr einfach gemacht, an die Zugänge und Daten zu kommen; es ist als würde man die Tür zu seiner Wohnung nur anlehnen.

Wie kann man sich schützen?

- 2-Faktor-Authentisierung (2FA)

- je Account ein separates Passwort

- Passwörter NICHT Online (z.B im Email-Account) speichern, sondern in einem Offline-Passwort-Manager

Leak-Infos

Die folgende Grafik veranschaulicht die Größe der Darknet-Leaks/Hacks der letzten Jahre.

-

Apollo (Appollo, Linkedin/Salesforce-Daten) Juli 2018, Datenleck, ungeschützte Dateien, 126 Mio Emails und zugehöhrende Daten

Gefährdete Daten: E-Mail-Adressen, Arbeitgeber, geografische Standorte, Berufsbezeichnungen, Namen, Telefonnummern, Anreden, Profile in sozialen Medien -

Exartis: Juni 2018, Datenleck, 340 Millionen Datensätze mit persönlichen Daten

Gefährdete Daten: Informationen zum Kreditstatus, Geburtsdatum, Bildungsniveau, E-Mail-Adressen, Ethnien, Familienstruktur, Finanzanlagen, Geschlecht, Eigenheimbesitz, Einkommensniveau, IP-Adressen, Familienstand, Namen, Vermögen, Berufe, Persönliche Interessen, Telefonnummern, Adressen, Religionen, gesprochene Sprachen -

XSplit: 2013, Hack, 3 Millionen Namen, E-Mail-Adressen, Benutzernamen und Passwörter

Gefährdete Daten: E-Mail-Adressen, Namen, Passwörter, Benutzernamen -

We Heart It

2013, Hack, 8,6 Millionen Benutzerdatensätze

Gefährdete Daten: E-Mail-Adressen, Passwörter, Benutzernamen

Disclaimer: Icons by IconsPNG

Fragen? Kontakt: info@zero.bs