"Impact", (c) copyright Erik Johansson www.erikjohanssonphoto.com

Corero berichtet in einem Blogartikel vor einer neuen Angriffsmethode aus dem Bereich UDP Reflection/Amplification. Als Service wird diesmal LDAP in der Geschmacksrichtung CLDAP benutzt, ein Protokoll aus dem Jahre 1995 (RFC 1798), das per RFC seit 2003 als "Historic" (RFC 3352) markiert wurde und aufgrund technisch bedingter Einschränkungen nicht mehr so recht zum Einsatz kommen sollte.

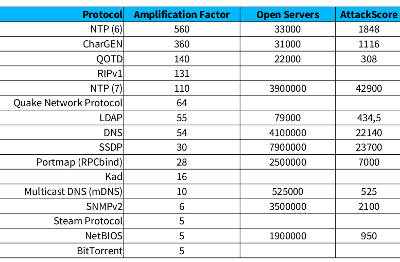

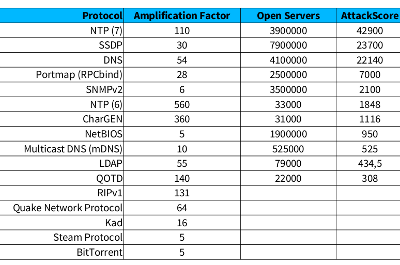

Der neue Attackvektor besteht durch die Möglichkeit, einen Request mit einer gefälschten Absendeadresse (Reflection) an den LDAP-Server zu senden, der dann mit einer größeren Antwort (Amplification ) an das Ziel gesandt wird. Der Verstärkungsfaktor liegt bei 40-60, was LDAP damit einen Platz im Mittelfeld der UDP-Reflektoren einräumt.

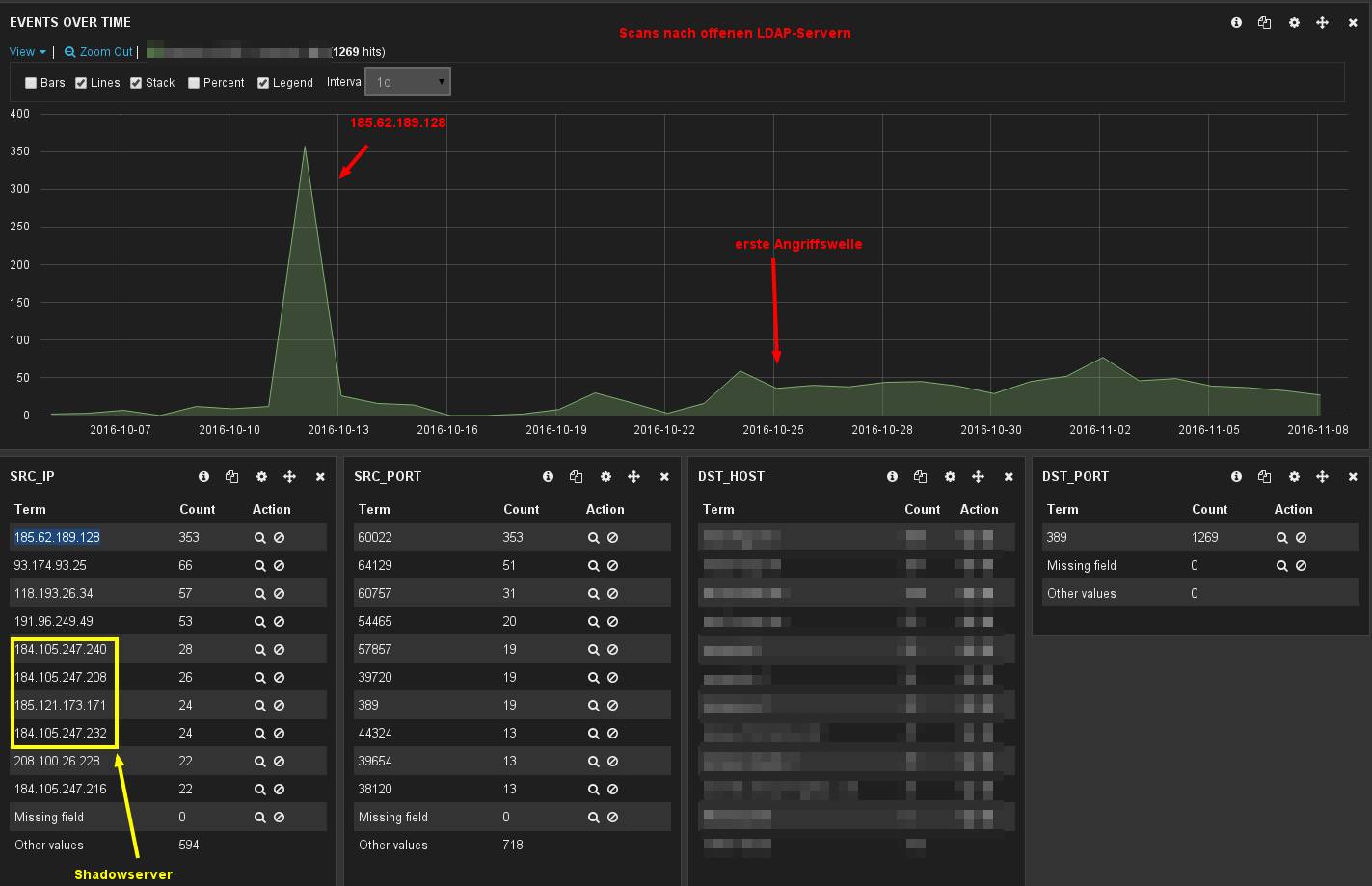

Anfang November haben sowohl Shadowserver als auch Project Sonar internetweite Scans nach offenen LDAP-Servern durchgeführt, die für CLDAP-Angriffe mißbraucht werden können. Die Daten sind übereinstimmend: von den 270.000 gefunden LDAP-Instanzen lassen sich knapp 77.000 (Shadowserver) bzw. 79.000 (Project Sonar) Server für diesen Angriff mißbrauchen.

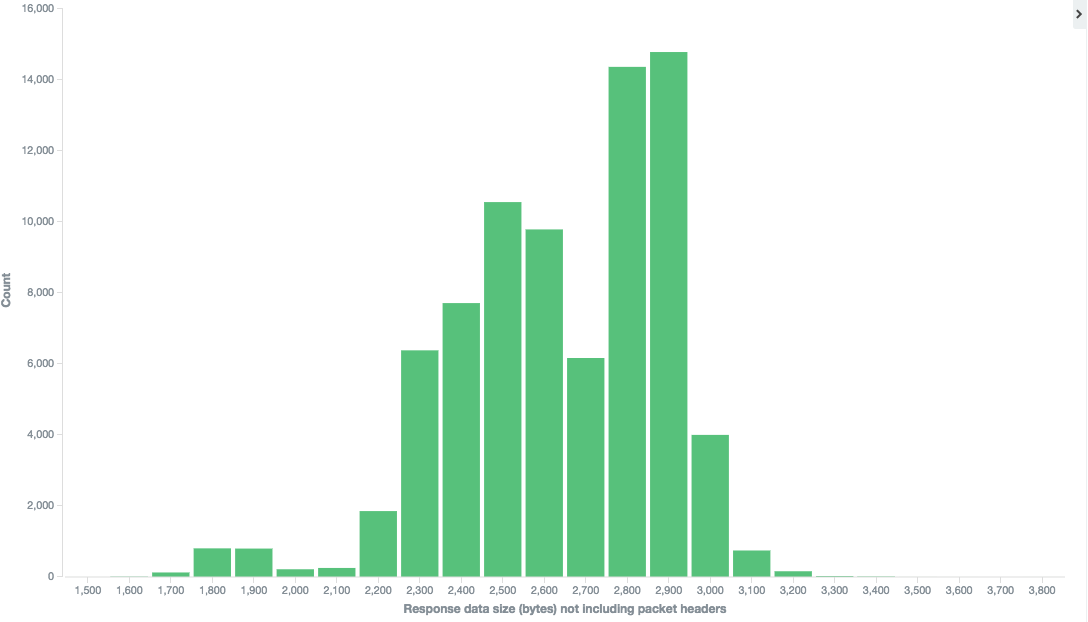

Wie der Scan von Project Sonar gezeigt hat wird CLDAP vorwiegend von Microsoft-Active-Directory-Servern bereitgestellt (98%), die Untersuchung hat weiterhin gezeigt, dass der Amplification-Faktor bis zum 58fachen des Requests betragen kann

"The services returning a 3,000 bytes in response data are providing a 58x bandwidth amplification factor. We didn't track the number of packets returned but using almost any reasonable MTU value will result in a packet amplification factor of 2x or 3x. Based on this finding CLDAP is effective as a DRDoS amplification source." SRC: Projekt Sonar

Amplification-Faktor nach Paketgröße, (c) copyright Project Sonar

In Relation zu den DNS- (4.150.000) bzw NTP-Reflektoren (3.900.000/33.000) ist die Anzahl der gefundenen LDAP-Reflektoren nicht erschreckend, es sind aber in Zukunft die eine oder andere Attacke aus dieser Richtung zu erwarten.

Wenn man den Score berechnet, gewichtet aus dem Amplification-Faktor und der Anzahl der verfügbaren Reflektoren, landet LDAP hier im unteren Mittelfeld.

In unserer eigenen Honeypot-Infrastruktur sehen wir eine Verdoppelung der Scan-Aktivitäten um den 23.10. herum, als kurz vor dem ersten gemeldeten Angriff; die ersten Scans von verschiedenen Projecten wie Shadowserver oder Project Sonar erfolgen nach dem 27.10, der Anstieg ist aber bei weitem nicht so massiv wie bei dern Mirai-Scans der der letzten Zeit.

- 185.62.189.128 (Blazingfast.io, Ukraine)

- 93.174.93.25 (Quasi Networks LTD, Seychellen)

- 118.193.26.34 (Capital Online Data Service, Honkong)

- 191.96.249.49 (Dmzhost Limited, Seychellen)

- 185.121.173.171 (In & Outbound Datacenter, Denmark)

- 208.100.26.228 (Steadfast, USA)

Referenzen

-

- Bildnachweis: Titelbild "Impact" mit freundlicher Genehmigung von Erik Johansson

(c) copyright Erik Johansson www.erikjohanssonphoto.com

- Bildnachweis: Titelbild "Impact" mit freundlicher Genehmigung von Erik Johansson

Fragen? Kontakt: info@zero.bs