Intro

Der folgende Artikel beschäftigt sich mit dem sicheren Betrieb von Home-Arbeitsplätzen und ist an Organisationen gerichtet, die einen Teil ihrer Arbeitsplätze ins Homeoffice verlegen und Inspiration für Ihre Checklisten brauchen.

Diese Liste ist Work-in-Progress und besitzt keinen Anspruch auf Vollständigkeit.

Stand: 2020-03-30

Inhaltsverzeichnis

Generelle Überlegungen und Herausforderungen

- Application-Access ist einem kompletten VPN-Zugang vorzuziehen (kleinere Löcher in der Firewall)

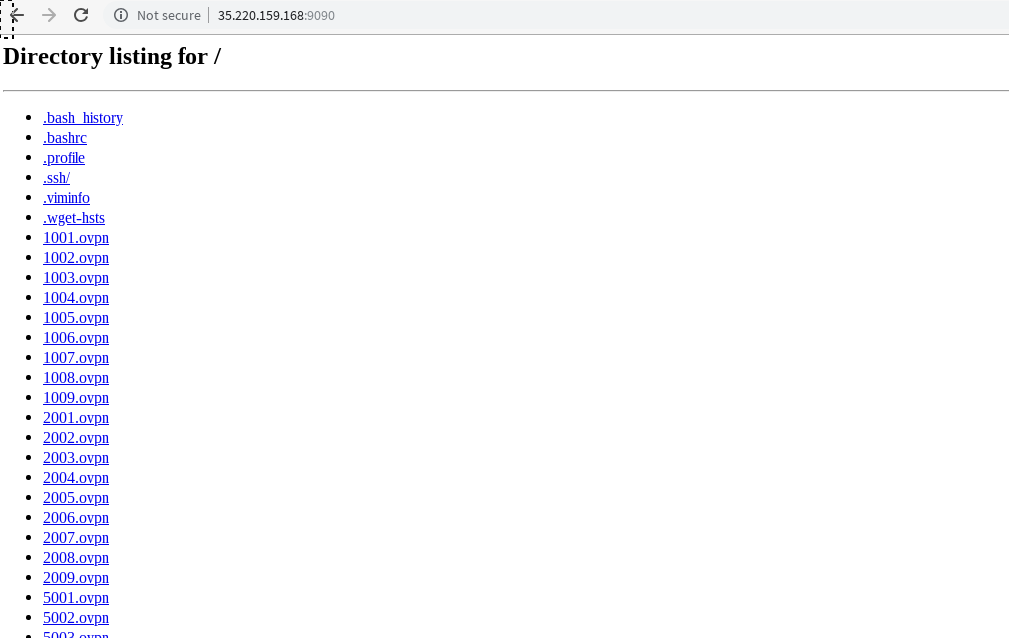

- öffnen Sie unter keine Umständen ihre Terminalserver und internen Applikationen zum direkten Zugriff von aussen

- es kann aus Performance-Aspekten sinnvoll sein, mit Teilen der Infrastruktur und Applikationen in die Cloud zu gehen

-

halten Sie Ihre Security-Policies und Compliance - Regeln weiterhin im Blick

-

Active-Directory: Achten Sie darauf, dass Sie NICHT die Gruppe "domain user" zur Gruppe "VPN user" hinzufügen. Grund:

"Sadly we have seen some orgs drop "domain users" into their VPN

groups to scale up WFH. We're discovering more valid creds during

brute forcing with generic usernames such as meeting-room, conference,

vendor, and other dormant but not disabled accounts."

-

nachdem Sie die Remote-Arbeitsfähigkeit sichergestellt haben: machen Sie auf jeden Fall im Nachgang einen Check, ob die Sicherheitsvorgaben erfüllt wurden

-

achten Sie darauf, dass Ihre Online-Meetings und Chats mit einem Zugangspasswort gesichert sind; Stichwort: Zoombombing

So wird's gemacht:

So nicht:

folgende Anregungen aus einem Blog von Bruce Schneier

-

MA arbeiten aus Ihrem Heimnetzwerken und auf privater Hardware, die eher ungepatcht, out-of-date oder ungeschützt sind

-

sensitive Unternehmensdaten wehrden wahrscheinlich aus dem internen Netz herauswandern. Verbunden mit Pkt. 1 besteht die Gefahr, dass diese Daten gehackt und/oder gestohlen werden.

-

MA haben kein Problem damit, über ungesicherter Verbindungen auf das Organisationsnetzwerk zuzugreifen. Das plötzliche Ausrollen und Nutzung größerer VPN/Remote-Access-Installationen ohne Training und umfassenden Support kann zu Fehlern führen; kein VPN ist aber noch schlimmer.

-

In den normalen Workflow mischen sich neue Tools wie Videochat und Kollaborationsplattformen, die die 1-zu-1 - Kommunikation ersetzen müssen. Zu hastiges Setup kann zu Fehlern führen.

-

Das allgemeine Chaos und der Druck, Dinge schnell erledigt zu bekommen, öffnet die Tür für Angriffe aller Art, insb. auch gerichtetes und ungerichtetes Social Engineering (CEO-Fraud, Phishing, Ransomware)

folgende Empfehlung als Nachgang zum Bereitstellen von Heimarbeitsplätzen wurden in der COVID-CTI - Gruppe erarbeitet, um das Sicherheitslevel gegen Angriffe verschiedenster Art zu erhöhen:

- In firewalls or proxies, block access to any unclassified domains or any newly registered domains.

- In spam filters, block/quarantine any emails containing links to unclassified domains or any newly registered domains.

- Set your spam filter to strip out macros and other executable content from Office documents and PDF files if this functionality is supported. Hospitals are also encouraged to disable macros and executable content within PDFs on all endpoints where this is possible.

- For hospitals without an international presence or a need to communicate internationally, turn on Geoblocking in firewalls and spam filters.

- Make use of dynamic block lists as a way to ingest and put into action external sources of threat intelligence (e.g. https://www.dshield.org/block.txt) as well as implement an internal block list. An internal block list is a great way of speeding phishing incident response as putting a rule in a firewall or proxy typically requires escalation to a network team, whereas anyone on the helpdesk can edit a text file with a little bit of training as to what appropriate additions are. This can reduce the implementation of blocks to a matter of minutes.

- Embed a canary email in your hospital website that is machine ingestible but in no way human readable. Any email coming to this address is at best spam and it can be used as a kind of “IDS” for ongoing phishing attacks that IT may otherwise be unaware of.

- Implement software restriction policies or AppLocker to prevent executables from running within the user’s profile as a signatureless way to prevent malware that AV may not detect.

- Implement a DNS Sinkhole as it’s a great way to identify infected medical and IoT devices that cannot typically run an endpoint security suite.

- Audit your external perimeter to ensure that no unneeded devices or services are exposed and remove public facing access to anything not required to be public.

- Audit your remote access configuration to ensure a compromised home PC does not turn into a vector for a compromised hospital network.

P.S.: Access-Gateways und VPN-Gateways werden hier synonym benutzt

Monitoring

- Access-Gateway auf Verfügbarkeit, Performance und Auslastung überwachen

- DNS-Logs achten, idealerweise mittels SIEM

Zugangskontrolle

- 2FA sollte zur Absicherung der Zugänge genutzt und implementiert werden, soweit es möglich ist

- unter keine Umständen sollten Terminalserver und internen Applikationen zum direkten Zugriff von aussen geöffnet werde

- AD: nur ausgewählte Gruppen sollten

Risiken und Angrifsszenarien

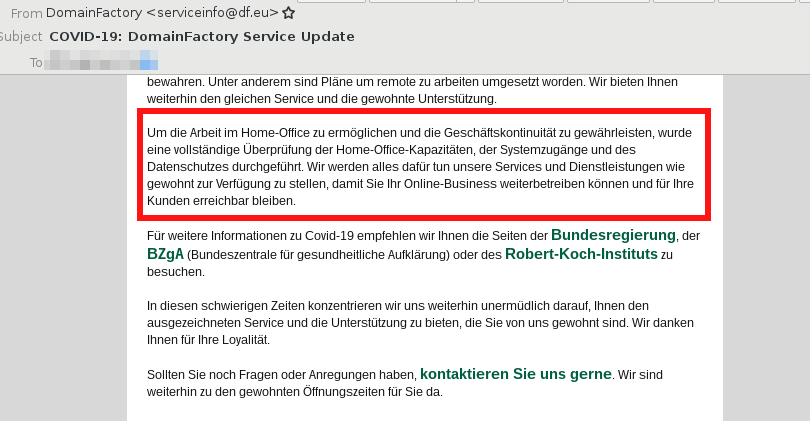

- intensive Phishing-Kampagnen auf allen Ebenen, die die aktuelle Corona-Krise ausnutzen werden

ZDnet: Nasty phishing scams aim to exploit coronavirus fears -

kompromittierte Endpoints ausserhalb der eigenen Perimeter

-

BruteForce und Ransomware-Angriffe gegen RDP und Access-Gateways

[]Link1](https://zero.bs/anstieg-der-angriffe-auf-rdp-durch-verstarkten-einsatz-von-homeoffice.html) -

DDoS gegen Access-Gateways und Webapplikationen

-

Exploit-Kampagnen gegen alle nach aussen sichtbaren Dienste, vor allem Access-Gateways

Referenzen

- RiskyBusiness Podcast: Securing a work from home workforce

- Bruce Schneier: Work-from-Home Security Advice

- Melani: Home Office: Securing Remote Access

Changelog

- v1.4 - 2020-03-30 - COVID-CTI - Empfehlungen eingearbeitet

- v1.2 - 2020-03-23 - weitere Artikel

- v1.1 - 2020-03-19 - bruce schneier update

- v1.0 - 2020-03-17 - inital

Fragen? Kontakt: info@zero.bs