Disclaimer: Die F&E-Abteilung von ehemals 8ack ist komplett in zero.bs

aufgegangen; die Analysen wurden unter der Marke 8ack durchgeführt, die Rechte an den entsprechenden Artikeln liegen aber bei der zeroBS GmbH.

Updates

- 2015-04-28 - 4. Welle, je 2 einstündige Angriffe von 05:30-06:30 und 07:30-08:30, wieder gegen 0x2A

- 2015-04-29 - 5. Welle, von 09:00 - 14:00, wieder gegen 0x2A

Die 8ack GmbH betreibt in Kooperation mit einem deutschen DDoS-Schutz Anbieter ein Honeypot-Netzwerk zur Erprobung eines DDoS-Frühwarnsystems.

In den letzten Tagen kam es vermehrt zu DDoS - Angriffen gegen ukrainische und russische Rechenzentren. Die Honeypots haben 5 Wellen registriert, die zwischen dem 19.04. und 29.04. 4 verschiedene Rechenzentren getroffen haben. Die kompletten Rechenzentren mit mehreren tausend IPs und Servern waren jeweils mehrere Stunden offline. Hauptziel der Angriffe war ein Rechenzentrum Kiew, dass bei allen Wellen angegriffen wurde und jeweils für Stunden komplett unerreichbar war.

Disclaimer: die von uns bei den Angriffen eingesetzten HoneyBots haben die Angriffe jeweils nur simuliert, aber nicht real durchgeführt; eine Gefahr für Rechenzentren und Internet-Infrastruktur geht von unseren HoneyBots also nicht aus.

Zusammenfassung

- Angreifer waren eher Profis und keine Scriptkiddies

- Angreifer hatten Tools zur Verfügung um die Angriffe gut dosiert über längere Zeiträume durchzuführen

- Angreifer hatten genügend Ressourcen für einen massiven DDoS-Angriff

- Ziel der Angriffe war womöglich, komplette Rechenzentren aus dem Netz zu schießen; dies ist jeweils auch gelungen

- Hauptziel war das Rechenzentrum von 0x2A aus Kiew, das in allen Phasen erfolgreich angegriffen wurde

- ob die kurzzeitigen Angriffe gegen russische Rechenzentren zufällig stattfanden oder im Zusammenhang mit den Angriffen gegen ukrainische Rechenzentren zu sehen sind ist unklar; auf jeden Fall wurden in beiden Fällen die gleiche Methoden benutzt, ein Zusammenhang ist also möglich.

In der erste Welle vom 19.04.-21.04. waren 2 Kiewer Rechenzentren betroffen: HighLoadSystems, wahrscheinlich ein Anti-DDOS-Dienst, der seine Angebote im Stillen anbietet, und 0x2A Datacenter, ein klassisches Online-Rechenzentrum. Ab der zweiten Welle dann konzentrierten sich die Angriffe auf 0x2A Datacenter.

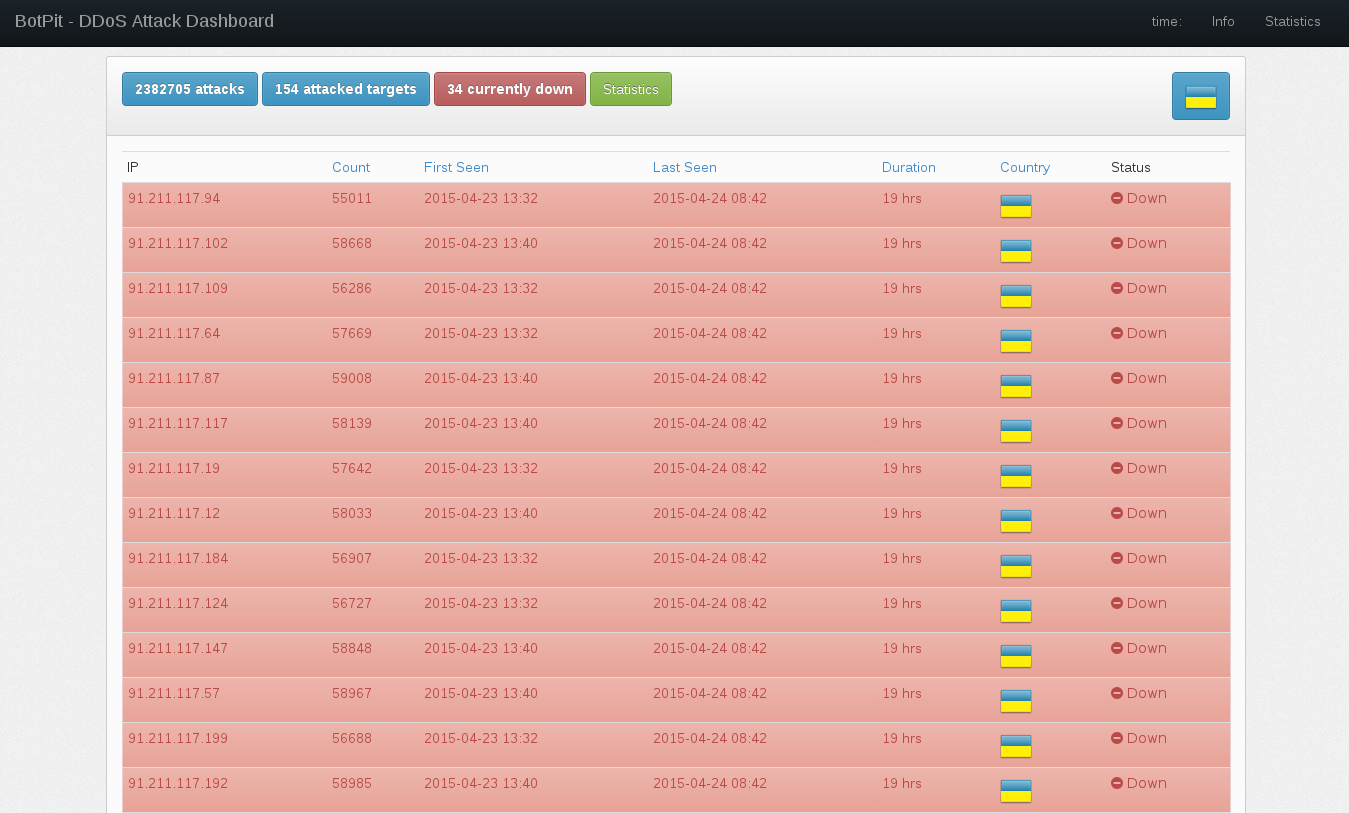

Wir haben Kontakt mit 0x2A aufgenommen und folgende Info zu dem Vorfall bekommen:

Hello, today was our Addiction attack power of 100GB / s network

**. ***. 117.0 / 24 for each of the

addresses including 117.0 and 117.255.

It was _very hard_ because the scale of the attack is almost

impossible to fight off a few hours,

our company was simply helplessness.

Eine Einschätzung zur Dimension des Angriffs durch unseren Partner:

was bedeutet ein 100GBit/s - DDoS-Angriff für einen Hoster/Provider?

- in Europa haben Hoster üblicherweise Anbindungen von mindestens 1Gbit/s bei kleinen Hostern, über 20-40 Gbit/s bei mittelgroßen Hostern bis hin zu über 100 Gbit bei großen Hostern. Von daher sorgt ein Angriff mit 100Gbit/s zu einer Überlastung der Anbindung und damit zum Ausfall des ganzen Rechenzentrums; selbst einige große Hoster hätte mit einem Volumen von 100 Gbit/s erhebliche Probleme da dies meist über wenige Routen reinkommt.

wie kann man solch einen Angriff überleben?

- insbesondere die Außenanbindung muss die entsprechende Kapazität verarbeiten können und auch genug freie Bandbreiten Ressourcen vorrätig haben. Bei großen DDoS Attacken ist es dann zudem wichtig über welche IP Transit Leitungen die Attacke eintrifft, um hier keine Überlastung der wichtigen IP Transit Leitungen auszulösen und damit eine Kettenreaktion in Gang zu bringen. Für einen solchen Angriff muss man also gewappnet sein UND die entsprechende Kapazität vorhalten.

warum denken Sie wurden alle IPs der RZs angegriffen und nicht einzelne?

- Das hat einen einfachen Grund. Es gibt bei den meisten Providern die Möglichkeit Ziel-IPs zu 'Nullrouten'. Das bedeutet, sämtlicher Traffic zu der IP wird bereits im Backbone weggeworfen und erreicht nicht das Rechenzentrum. Das angegriffene Ziel ist dabei natürlich auch nicht mehr zu erreichen, da im Gegensatz zu einer DDoS-Protection sämtlicher Datentransfer weggeworfen wird und nicht nur der Attack-Traffic. Wenn der Angreifer nun aber gezielt das ganze Rechenzentrum angreift, um einen möglichst großen Impact zu haben, kann er einfach alle IPs aus dem Datacenter angreifen dann kann das Datacenter kein Nullrouting mehr anstoßen, da sonst auch alle IPs nicht erreichbar sind.

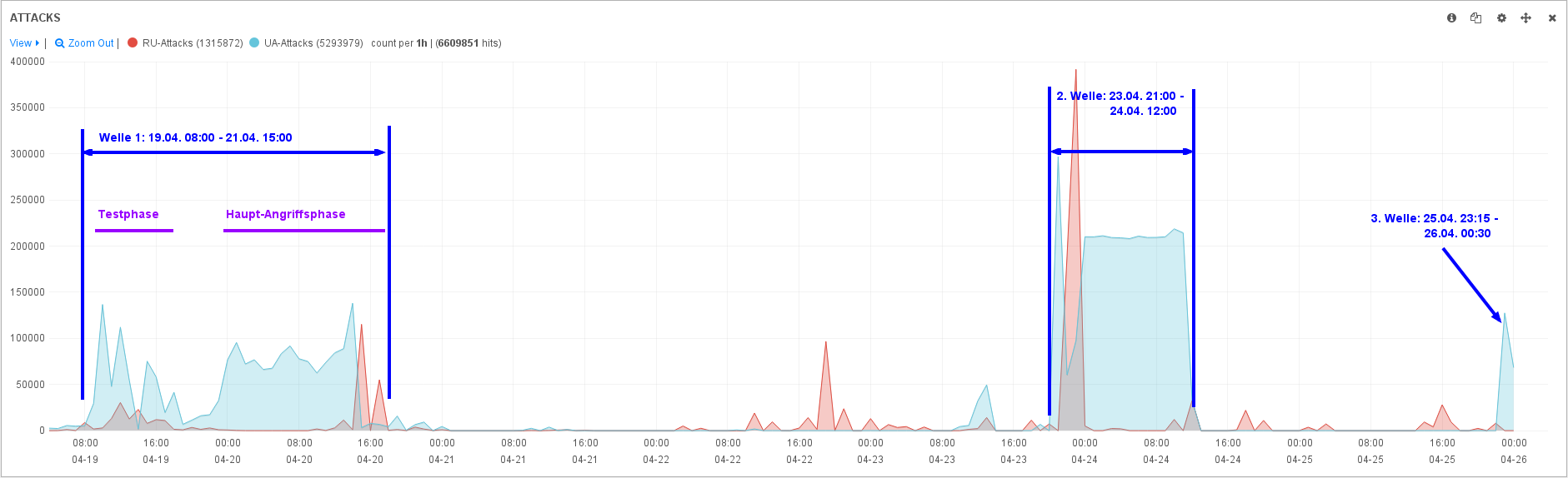

Angriffe in Wellen

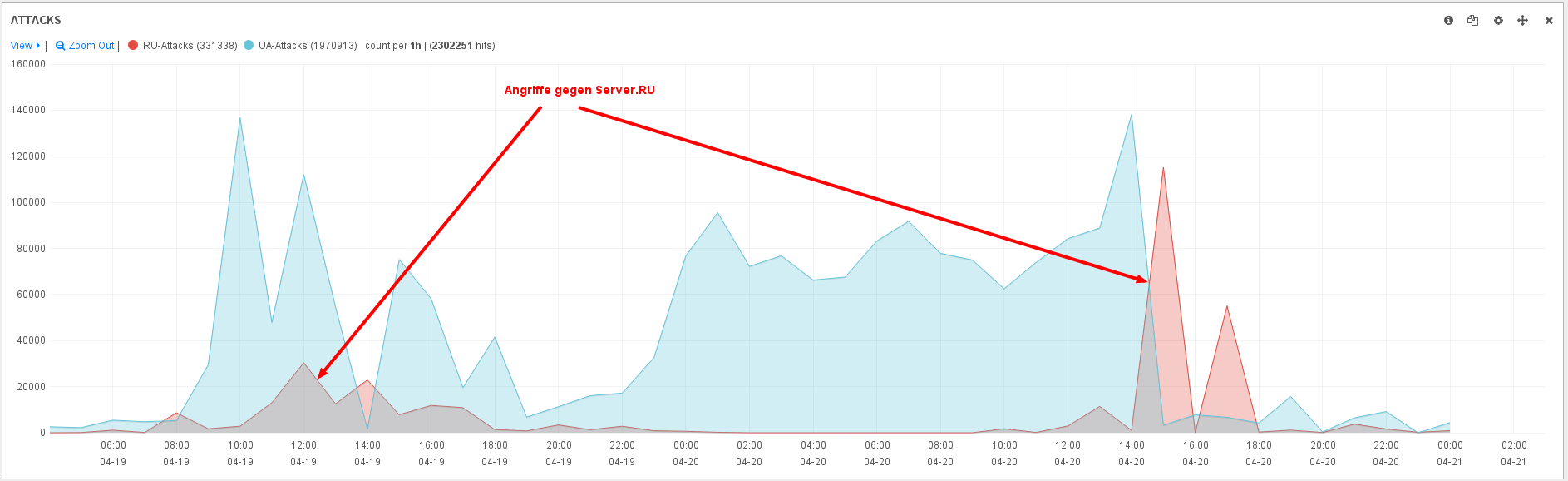

Die erste Welle richtete sich gegen "0x2A" und "HighLoadSystems" und dauerte insgesamt 30 Stunden. In der ersten Phase dieser Welle testeten die Angreifer die Angriffswege, in der 2. Phase, die insgesamt 16h dauerte, waren die beiden Rechenzentren komplett unerreichbar. Das ungewöhnlich an den Attacken: die Angreifer hatten es nicht auf einzelne Server / Webseite abgesehen sondern mit ihrem Angriff dafür gesorgt, dass alle Server und Dienste in diesen Rechenzentren nicht mehr verfügbar sind. DDoS-Attacken gegen mehrere Server/IPs eines ISPs oder Hosters sehen wir recht häufig; dass aber alle IPs attackiert werden, selbst solche, die nicht Online sind, ist bisher in dieser Art bei unseren Honeypots nicht aufgefallen. Die Angreifer wollten auf jeden Fall sicherstellen, dass das komplette Rechenzentrum down ist; welches Ziel hinter dieser Methode steht bleibt unklar; ob das eigentlich Ziel des Angriffs verschleiert werden sollte oder ob die Angreifer es tatsächlich auf die Betreiber des Rechenzentrums abgesehen haben, können wir anhand der vorliegenden Daten nicht sagen; gegen letztere Sichtweise spricht eventuell, dass verschiedene Rechenzentren sowohl in der Ukraine als auch in Russland angegriffen wurden.

Beginnend mit der 1. und zum Ende der 2. Welle wurde auch ein Rechenzentrum in Russland angegriffen THEServer.ru / ISPSystem.net, und es gelang den Angreifern auch hier, das jeweiligen RZ komplett zu überfluten und unerreichbar zu machen. Die Angriffsmethode war die gleiche, nur die Zeiträume waren jeweils kürzer.

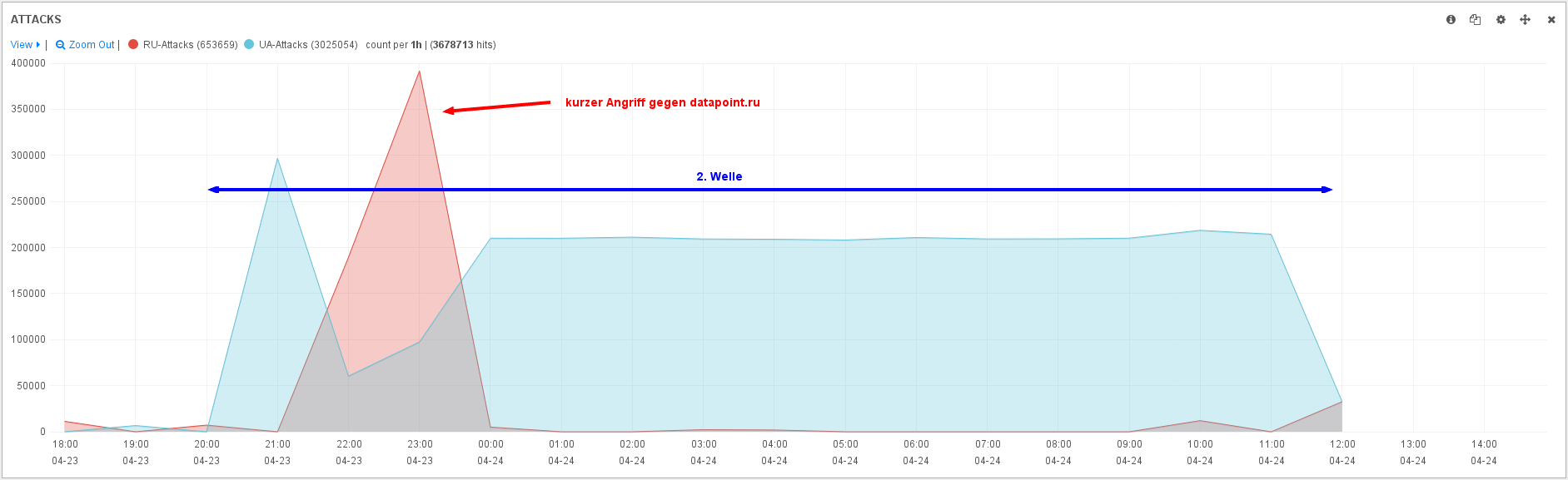

Die 2. Welle konzentrierte sich auf ukranischer Seite komplett auf den bereits getroffenen Hoster "0x2A", der diesmal für 14h angegriffen wurde und in diesem Zeitrum nicht erreichbar war. Auch bei diesem Angriff waren alle Server und IPs von der Attacke betroffen. Im Vergleich zur 1. Welle war dieser Angriff zeitlich kürzer, dafür doppelt so stark; nach Angabe von 0x2A wurde das Rechenzentrum mit 100 GB/s geflutet und war damit hoffnungslos überlastet.

Auffällig bei der 2. Welle ist ein kurzer aber heftiger Angriff am Anfang der gegen ein weiteres russisches RZ, infobox/datapoint.ru, der dieses Rechenzentrum für 2-3h traf und komplett unerreichbar machte.

In der 3. und letzten Welle war nur noch "0x2A" betroffen, diese Phase dauerte 45 Minuten, traf den Hoster aber nicht weniger schlimm als die vorhergehenden Angriffe

In allen Phasen konnten auch Angriffe gegen einzelne IPs bei DIAWEST, einem weiteren Kiewer ISP, beobachtet werden. Diese Angriffe waren kurz und heftig, aber nicht gegen das gesamte Rechenzentrum gerichtet, und damit vom Provider auch einfacher zu bekämpfen.

Analyse der Angriffe

Alle Angriffe wurden via DNS Amplification Attack ausgeführt, das Volumen betrug nach Aussage eines von uns angeschriebenen Hosters 100 GB/s.

Wenn das Ziel der Angreifer war, die Rechenzentren jeweils komplett unerreichbar zu machen, wurde dieses Ziel erreicht. Dazu wurde ein massiver Angriff gegen alle IPs des betroffenen Rechenzentrum geführt, sodass dem Betreiber keine Chance blieb, den Angriff durch Nullrouting/Blackholing abzuwehren. Diese Taktik kann aus unterschiedlicher Motivation seitens der Angreifer gewählt worden sein: entweder man will einen größtmöglichen Schaden beim betroffenen Rechenzentrum anrichten oder das eigentliche Ziel des Angriffs verschleiern.

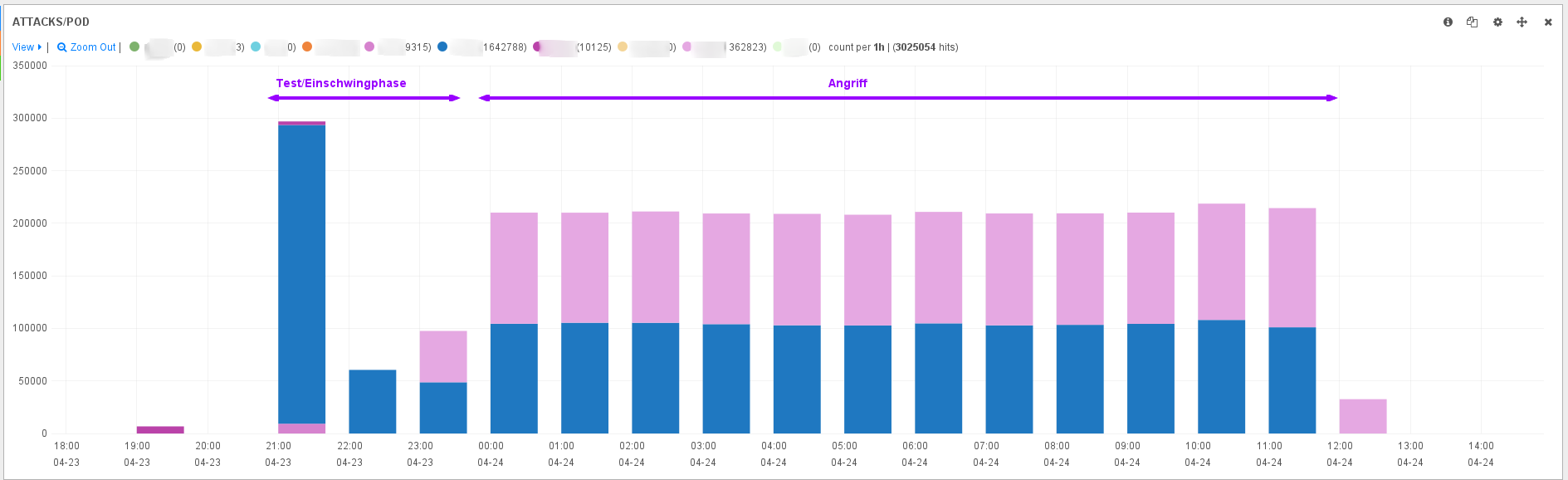

Ein weiteres Merkmal, vor allem der beiden längeren Wellen, ist eine Testphase am Anfang, bei der die Angreifer womöglich getestet haben, welche und wieviele Server (Bots) für den DDoS-Angriff zur Verfügung stehen, um dann auf einen Schlag das komplette Rechenzentrum anzugreifen. Der Hauptangriff gegen alle IPs geschah innerhalb von 2 Minuten, um dann für mehrere Stunden bei gleicher Intensität weiterzugehen. Genauso schlagartig, wie der Angriff begann, endete er auch wieder: innerhalb einer Minute stoppte die Attacke und kam komplett zum Stillstand.

Die Grafik oben zeigt die Analyse für 2 an den Angriffen simuliert teilnehmenden HoneyBots und es ist zu sehen, dass beide HoneyBots während er Hauptphase des Angriffs die gleiche Auslastung zeigen (100.000 Angriffe/h -> knapp 30 Angriffe/Sekunde). Verglichen mit anderen Angriffen, bei denen wir teilweise bis zu 2 Mio Angriffe/Minute gesehen haben, wurde der Angriff je HoneyBot bei allen 3 Phasen immer nur im unteren Lastbereich gefahren; umgerechnet bedeuten die simulierten 30 Angriffe/Sekunde ca 1 MBit/s. Warum die Angreifer unsere HoneyBots nur mit 1 Mbit/s genutzt haben, auch wenn diese mit 1Gbit/s angebunden sind ist unklar; möglich ist, dass sie einer Entdeckung durch die Betreiber der missbrauchten Systeme entgehen wollten, oder aber so viele Systeme zur Verfügung hatten, dass jeder angreifende Server mit geringen Kapazitäten am Angriff teilnehmen konnten; hochgerechnet hiesse dies: die Angreifer hatten ca 100.000 Systeme zum Angriff unter ihrer Kontrolle.

Fragen? Kontakt: info@zero.bs