In der Serie The Art of Defense geben wir Einblick in unsere tägliche Arbeit bei der Abwehr von Angriffen auf Server, Applikationen und Netze.

In diesem Artikel beschreiben wir einen DDoS-Angriff, der meist nur lästig ist und die Abwehrmöglichkeiten immer mal wieder überprüfen soll: das sog "Poking", auf deutsch "Stochern", eher zu übersetzen mit "an der Tür rütteln".

Diese Attacken sehen wir sehr häufig und regelmäßig und zeichnen sich durch folgende Faktoren aus:

- Zeit: kurzfristig, 30 Sekunden - 5 Minuten

- Stärke: Level 1 - 3 / bis 10.000 Requests/Sekunde (rps)

- Layer: 7 (HTTP/HTTPS) und 3/4 (Volumenangriffe)

Poking hat verschiedene Zwecke:

- grundsätzlich dienen diese Angriffe dem Ziel, die DDoS-Abwehr zu testen

- bei vorhergegangene, längerfristigen Kampagnen überprüfen die Angreifer immer mal wieder, ob die Ziele geschützt sind und sich ein weiterer Angriff lohnt.

- manchmal schauen Erpresser, ob sich ein Angriff generell lohnt und z.B. eine Erpressung potentiell erfolgreich sein kann

Ein Poking-Angriff soll also nicht primär erfolgreich sein sondern dient der Aufklärung und Tests der Abwehr. Man sollte diese Angriffe als Ernst nehmen, zumindest aber beobachten.

In Bildern gesprochen:

(Bilder anklicken zum Vergrößern)

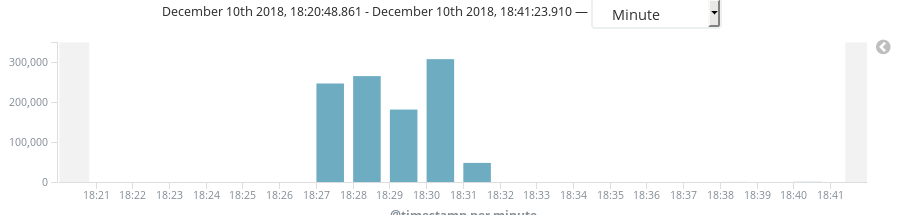

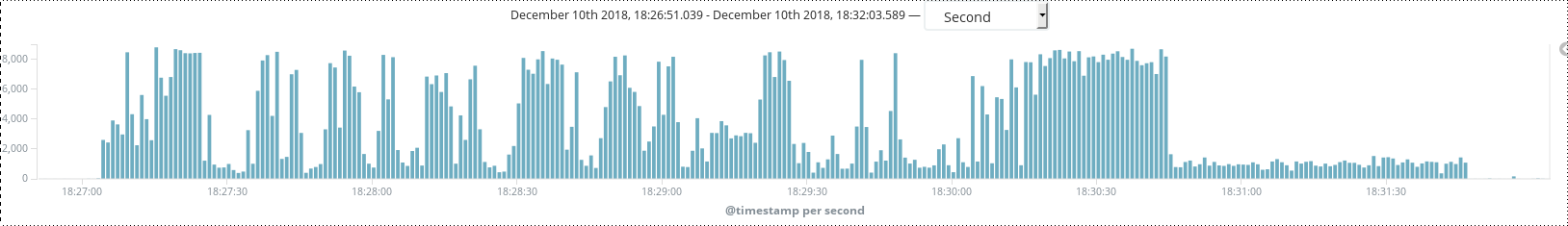

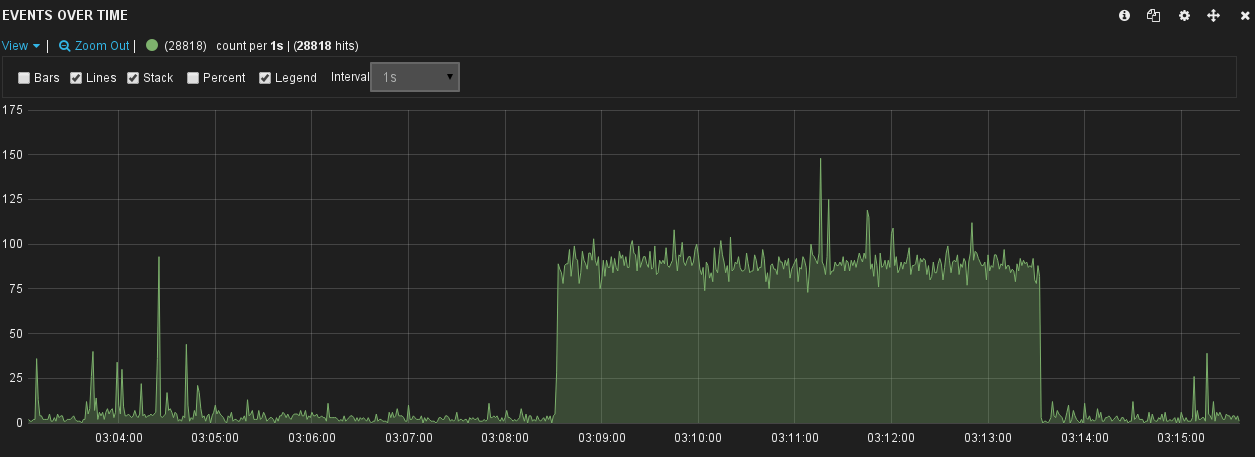

Eine kurze und heftige Layer-7-Attacke gegen unsere Webseite mit 8000 rps / 300.000 Requests pro Minute mit dem Versuch, die (nicht vorhandene) Suchfunktion zu mißbrauchen; wahrscheinlich ein Angriff durch einen Booter/DDoS-For-Hire-Service:

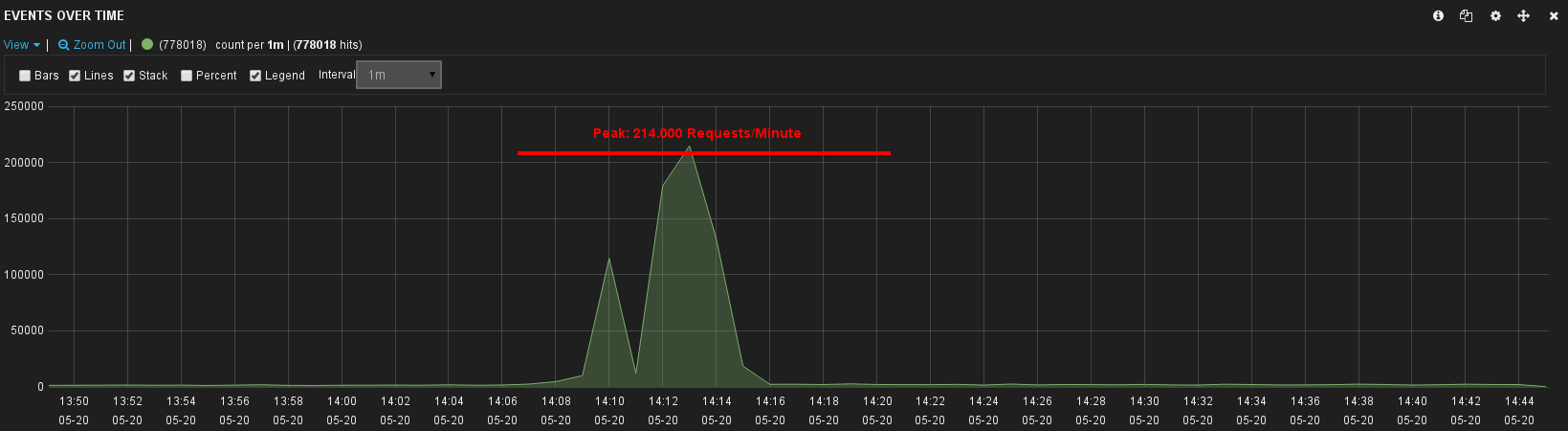

Der Screenshot zeigt zwei kurze aber heftige Attacken auf ein Ecommerce-System (Layer 7); die erste um 14.10 mit knapp 100.000 rpm und einer zweiten, kurz darauf um 14.13 mit 214.00 rpm / 3700 rps.

Dieser Angriff wurde von einigen wenigen Servern aus durchgeführt

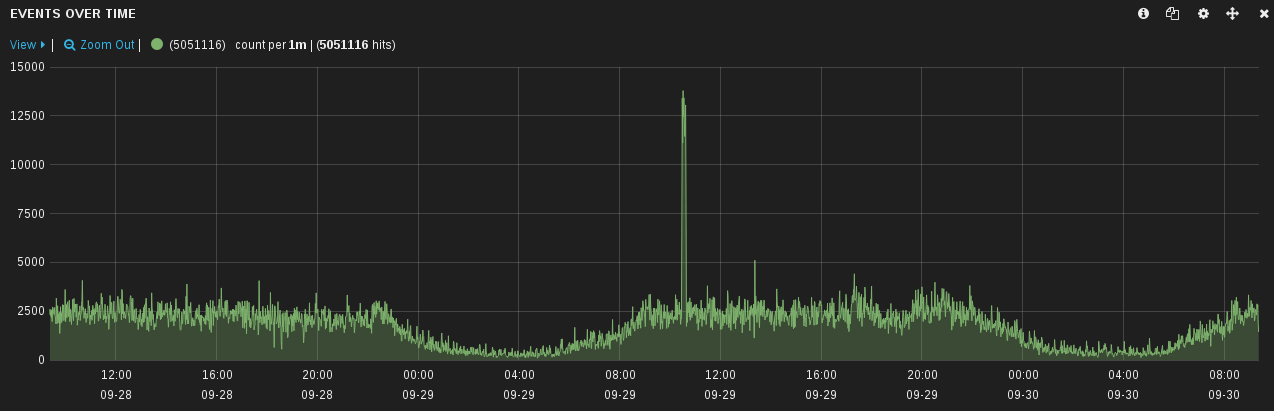

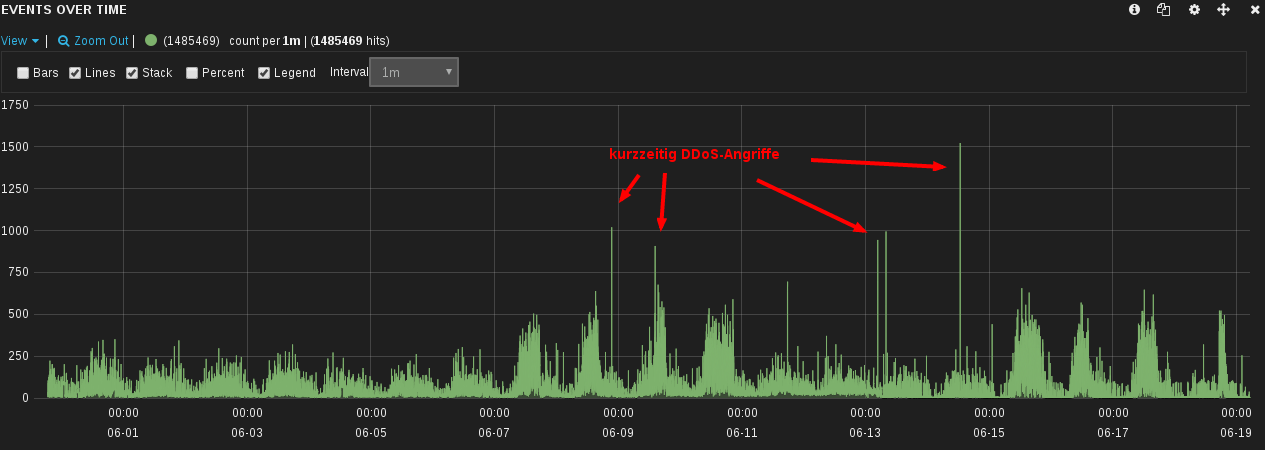

So stellt sich Poking im Vergleich zum normalen Traffic dar:

Poking mit einigen wenigern Servern: Angriff kommt aus dem Nichts, keine Einschwingphase; Auflösung: 1 Sekunde

regelmäßiges Poking & Testen der Abwehrfähigkeit

Fragen? Kontakt: info@zero.bs